Si gestionas infraestructuras Windows, CVE-2025-59287 debe ser tu máxima prioridad. Esta vulnerabilidad de deserialización insegura en Windows Server Update Services (WSUS) permite a atacantes no autenticados obtener control total con privilegios SYSTEM. Microsoft ha liberado un parche Out-of-Band (OOB) tras la aparición de PoCs funcionales.

Leer másCategoría: SIEM

Emulación de ataques mediante Atomic Red Team y Detección con Azure Sentinel Parte 9 (ATT&CK T1053, T1055, T1056)

Seguimos con la seríe de Emulación de ataques mediante Atomic Red Team y Detección con Azure Sentinel Parte. Ver parte 1, Ver parte 2, Ver parte 3, Ver parte 4, Ver parte 5, Ver parte 6, Ver parte 7, Ver parte 8

Leer másTroubleshooting del tráfico bloqueadopor la política WAF de Azure Application Gateway

Recientemente solucioné un problema con falsos positivos en Azure Application Gateway WAF. Al revisar las reglas que bloqueaban el tráfico, descubrí que el identificador de regla (ruleid_s) no coincidía con ningún ID de reglas en el WAF.

Este artículo explica cómo detectar la regla que está bloqueado el tráfico y cómo realizar excepciones oportunas.

Paso 1: Configurar logs de Application Gateway. Para hacerlo: Ir a Application Gateway > Sección Monitoring > Diagnostic setting > + Add diagnostic setting.

Leer másIntegrar Elastic con Azure AD

En primer lugar, como requisito previo es necesario registrar una nueva app en Azure AD y crear un Client Secret.

Los datos que necesitaremos para la configuración son los siguientes:

- Application (client) ID

- Directory (tenant) ID

- Client Secret ID

Logstash Port 514 Permission denied

Al intentar iniciar el servicio de logstash con el puerto 514 en escucha podemos apreciar el siguiente problema.

[2022-11-29T10:30:18,202][ERROR][logstash.inputs.udp ][main][dec7ab89e06b39e0468c97b39e3a559eccb915944cc44830732c52de29f9852a] UDP listener died {:exception=>#<Errno::EACCES: Permission denied - bind(2) for "0.0.0.0" port 514>, :backtrace=>["org/jruby/ext/socket/RubyUDPSocket.java:200:in `bind'", "/usr/share/logstash/vendor/bundle/jruby/2.6.0/gems/logstash-input-udp-3.5.0/lib/logstash/inputs/udp.rb:129:in `udp_listener'", "/usr/share/logstash/vendor/bundle/jruby/2.6.0/gems/logstash-input-udp-3.5.0/lib/logstash/inputs/udp.rb:81:in `run'", "/usr/share/logstash/logstash-core/lib/logstash/java_pipeline.rb:411:in `inputworker'", "/usr/share/logstash/logstash-core/lib/logstash/java_pipeline.rb:402:in `block in start_input'"]}

Instalación y configuración de ELK 8.x

¿Qué es ELK?

Es un conjunto de herramientas de gran potencial de código abierto que se combinan para crear una herramienta de administración de registros permitiendo la monitorización, consolidación y análisis de logs generados en múltiples servidores, estas herramientas son: ElasticSearch, Logstash y Kibana.

También pueden ser utilizadas como herramientas independientes, pero la unión de todas ellas hace una combinación perfecta para la gestión de registros como ya hemos mencionado.

Sin mas preambulo empezamos con la con la instalación

Leer másCyberdefenders – Elastic-Case

Scenario:

An attacker was able to trick an employee into downloading a suspicious file and running it. The attacker compromised the system, along with that, The Security Team did not update most systems. The attacker was able to pivot to another system and compromise the company. As a SOC analyst, you are assigned to investigate the incident using Elastic as a SIEM tool and help the team to kick out the attacker.

Resources:

- https://www.elastic.co/

- Threat Hunting with Elastic Stack by Andrew Pease (Book)

- https://www.youtube.com/playlist?list=PLeLcvrwLe184BoWZhv6Cf2kbi-bKBeDBI

- https://www.youtube.com/c/OfficialElasticCommunity

- https://www.elastic.co/blog/

Emulación de ataques mediante Atomic Red Team y Detección con Azure Sentinel Parte 8 (ATT&CK T1037.001, T1039, T1041, T1046)

Seguimos con la seríe de Emulación de ataques mediante Atomic Red Team y Detección con Azure Sentinel Parte. Ver parte 1, Ver parte 2, Ver parte 3, Ver parte 4, Ver parte 5, Ver parte 6, Ver parte 7

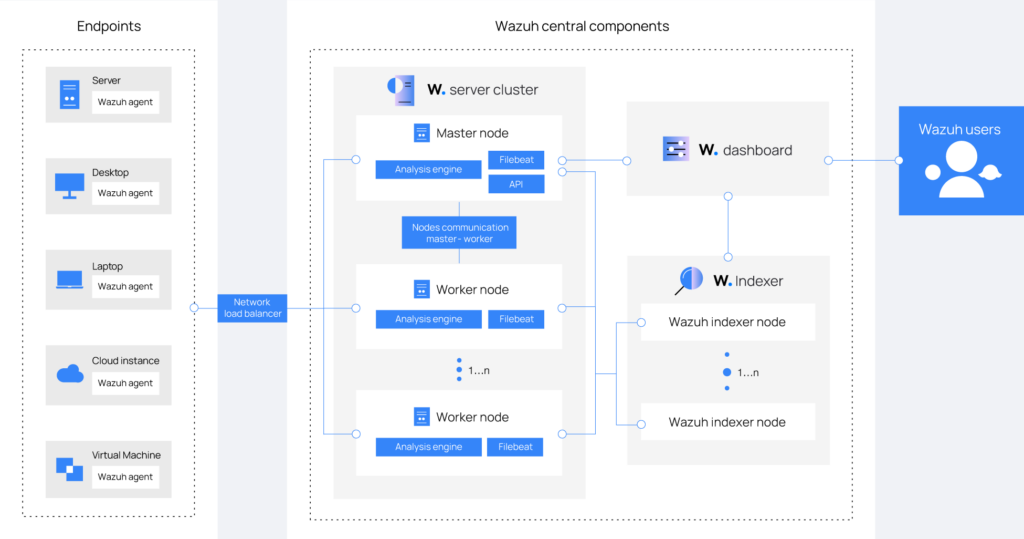

Leer másIntegrar alertas wazuh con Thehive – rootcheck

Seguimos configurando nuestra infraestructura SIRP (https://red-orbita.com/?p=8726),En esta entrada veremos como integrar las alertas generadas por rootcheck en wazuh con thehive

Para ello nos vamos al servidor donde tenemos implementado elasalert y creamos las siguientes reglas:

Leer más