Cloudflare es un servicio en línea que ofrece una variedad de herramientas para ayudar a los propietarios de sitios web a proteger y optimizar su sitio web. Una de las características más útiles de Cloudflare es su capacidad para manejar redireccionamientos de URL. En este artículo, le mostraremos cómo puede crear un URI de redireccionamiento en Cloudflare.

Leer másCategoría: Seguridad Web

Seguridad Web

Troubleshooting del tráfico bloqueadopor la política WAF de Azure Application Gateway

Recientemente solucioné un problema con falsos positivos en Azure Application Gateway WAF. Al revisar las reglas que bloqueaban el tráfico, descubrí que el identificador de regla (ruleid_s) no coincidía con ningún ID de reglas en el WAF.

Este artículo explica cómo detectar la regla que está bloqueado el tráfico y cómo realizar excepciones oportunas.

Paso 1: Configurar logs de Application Gateway. Para hacerlo: Ir a Application Gateway > Sección Monitoring > Diagnostic setting > + Add diagnostic setting.

Leer másInstalar CA interna (Certification Authority) OpenSSL en GNI/Linux

Las entidades de certificación (CA) son responsables de emitir certificados digitales para verificar identidades en Internet. Las CA públicas son una opción popular para verificar la identidad de sitios web y otros servicios que se proporcionan al público en general, y las CA privadas suelen usarse para grupos cerrados y servicios privados.

Compilar una entidad de certificación privada le permitirá configurar, probar y ejecutar programas que requieren conexiones cifradas entre un cliente y un servidor. Con una CA privada, puede emitir certificados para usuarios, servidores o programas y servicios individuales dentro de su infraestructura.

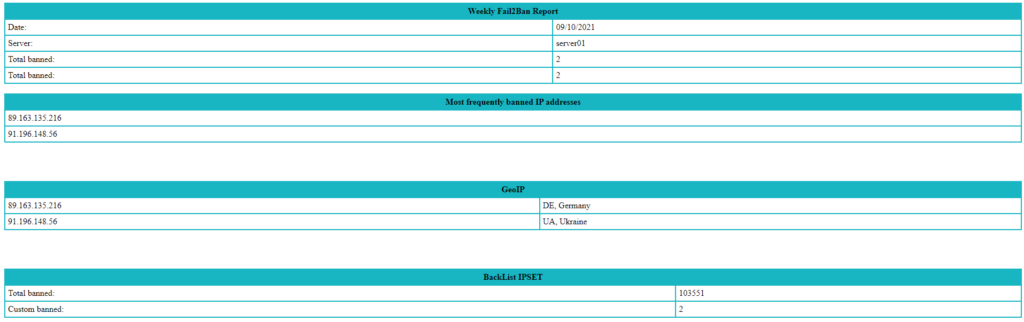

Leer másInforme fail2ban y ipset

En anteriores entradas como Crear SFTP en Alta disponibilidad en Azure y Detener ataques de fuerza bruta ya vimos como instalar y configurar fail2ba y ipset. En este caso os traigo un pequeño script para obtener un informe de los ataques sufridos.

En dicho script únicamente tendríais que modificar la variable de $MAILTOADDRESS y la ruta de la blacklist de IPSET: $IPSETCUSTOM.

En caso de no tener IPSET se puede eliminar/comentar perfectamente dicha parte.

Pentesting – Pruebas básicas de reconocimiento web (fingerprinting/footprinting)

Footprinting

El termino footprinting hace referencia a la técnica de descubrir y recoger la mayor cantidad de información posible con respecto a una red de destino, bien porque haya sido publicada a propósito o por desconocimiento. El objetivo es extraer información relativa de la organización que incluye, pero no se limita a:

- Rangos de direcciones IP

- Información del registrador del dominio

- Servidores internos

- Cuentas de correo de los usuarios

- Nombres de las maquinas

- Tipo de firewall implementado

- Tipos de acceso remoto utilizados (SSH o VPN)

- Archivos (doc, xls, ppt, pdf, txt, etc)

- Metadatos, etc

Aprendiendo a utilizar SQLmap

¿Que es SQLmap?

SQLmap es una de las herramienta más conocidas para hacer ataques SQLi (SQL Injection) escrita en Python. SQLmap se encarga de realizar peticiones a los parámetros de una URL que se le indiquen, ya sea mediante una petición GET, POST, en las cookies, etc. Es capaz de explotar todo tipo de SQLi como union-base, time-base-blind, base-blind-injection, heavy-queries, etc.

Brevemente os indicare comandos los cuales utilizareis mas cuando lleveis a cabo un pentesting con SQLmap.

Obtener una sesion meterpreter explotando SQL Injection

HowTo: Ataque fuerza bruta SSH

n criptografía, se denomina ataque de fuerza bruta a la forma de recuperar una clave probando todas las combinaciones posibles hasta encontrar aquella que permite el acceso.

Dicho de otro modo, define al procedimiento por el cual a partir del conocimiento del algoritmo de cifrado empleado y de un par texto claro/texto cifrado, se realiza el cifrado (respectivamente, descifrado) de uno de los miembros del par con cada una de las posibles combinaciones de clave, hasta obtener el otro miembro del par. El esfuerzo requerido para que la búsqueda sea exitosa con probabilidad mejor que la par será 2n − 1 operaciones, donde n es la longitud de la clave (también conocido como el espacio de claves).

Navegación segura utilizando túneles SSH

Mediante los túneles SSH podemos asegurar múltiples protocolos. Esto nos puede ser muy útil para conexiones inseguras como red wifi de un hotel, redes libres ofrecidas por ayuntamientos, restaurante o tomándonos un café en el starbuck, ya que estamos expuestos a todo tipo de ataques.