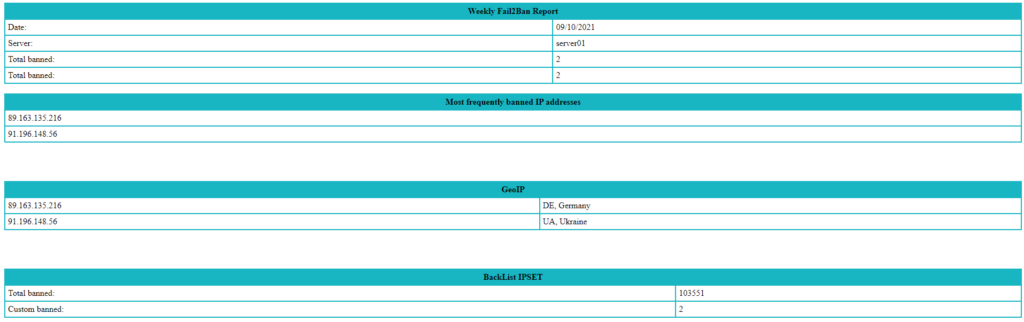

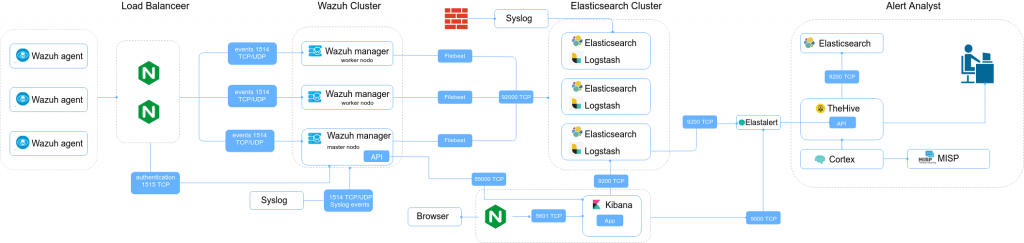

Al configurar un servidor SFTP para permitir el intercambio seguro de archivos a través de Internet, la seguridad se convierte en una preocupación primordial. Una medida esencial para protegerlo contra ataques de fuerza bruta y otras amenazas es implementar herramientas como fail2ban e ipset. Estas soluciones trabajan en conjunto para detectar y bloquear actividades maliciosas, proporcionando una capa adicional de defensa para tu servidor.

En este artículo, te guiaré a través del proceso de configuración de fail2ban e ipset en un servidor Ubuntu, asegurando así que tu servidor SFTP esté protegido contra posibles intrusiones.

Leer más