Si gestionas infraestructuras Windows, CVE-2025-59287 debe ser tu máxima prioridad. Esta vulnerabilidad de deserialización insegura en Windows Server Update Services (WSUS) permite a atacantes no autenticados obtener control total con privilegios SYSTEM. Microsoft ha liberado un parche Out-of-Band (OOB) tras la aparición de PoCs funcionales.

Leer másCategoría: wazuh

Integrar alertas wazuh con Thehive – rootcheck

Seguimos configurando nuestra infraestructura SIRP (https://red-orbita.com/?p=8726),En esta entrada veremos como integrar las alertas generadas por rootcheck en wazuh con thehive

Para ello nos vamos al servidor donde tenemos implementado elasalert y creamos las siguientes reglas:

Leer másBloquear ataques web en FreeBSD con Wazuh

En anteriores entradas vimos como Bloquear ataques web con Wazuh pero estos bloqueos se basaba en servidores GNU/Linux

En este post, veremos cómo bloquear un ataques web en FreeBSD usando la funcionalidad de active response en Wazuh.

Active Response de wazuh ejecuta comandos en los agentes en respuesta de ciertas alertas. En este ejemplo, veremos como bloquear un ataque de fuerza bruta.

Leer másIntegrar alertas Kaspersky de Wazuh en TheHive

En anteriores entradas vimos como Integrar Kaspersky Security Center con Wazuh

en este caso, veremos como integrar las alertas que se produzcan en Wazuh en TheHive.

Para ver como se realiza la integración de Elastic con TheHive mediante ElasticAlert lo podéis ver en la entrada: Implementación de SIRP Open Source

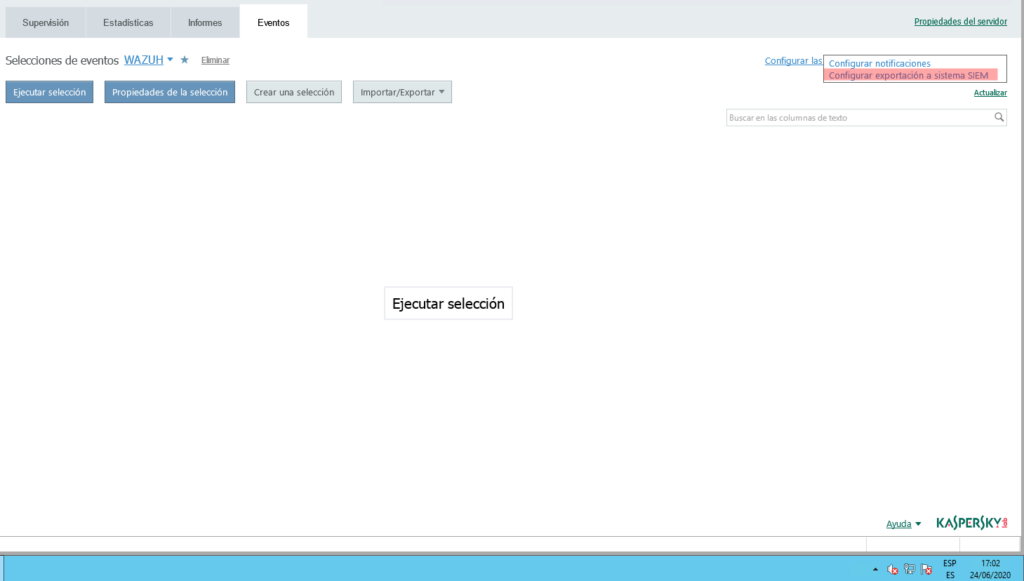

Leer másIntegrar Kaspersky Security Center con Wazuh

Seguimos configurando nuestra infraestructura SIRP Open source (https://red-orbita.com/?p=8726) En esta ocasión veremos como integrar Kaspersky Security Center para la detección de amenazas con Wazuh y Thehive

Antes de nada, tenemos que ir a la consola de Kaspersky Security Center > Configurar las notificaciones y la exportación de eventos > Configuración exportación a SIEM (Mas información)

Integrar auditd con Wazuh

Auditd Se encarga de realizar un seguimiento de todo lo que va sucediendo en nuestro sistema GNU/Linux, en el cual va recopilando eventos sobre reglas pre-configuradas.

En esta entrada veremos como integrar Auditd con wazuh para así poder generar ciertas alertas.

Leer másIntegrar alertas Active Response de Wazuh en TheHive

En anteriores entradas vimos como Bloquear ataques fuerza bruta con Wazuh o Bloquear ataques web con Wazuh

en este caso, veremos como integrar las alertas cuando se produzca un bloqueo con TheHive.

Bloquear ataques web con Wazuh

En anteriores entradas vimos como bloquear ataques de fuerza bruta con wazuh

En este post, veremos cómo bloquear un ataques web usando la funcionalidad de active response en Wazuh.

Active Response de wazuh ejecuta comandos en los agentes en respuesta de ciertas alertas. En este ejemplo, veremos como bloquear un ataque de fuerza bruta.

Leer másBloquear ataques fuerza bruta con Wazuh

En este post, veremos cómo bloquear un ataque usando la funcionanlidad de active response en Wazuh.

Active Response de wazuh ejecuta comandos en los agentes en respuesta de ciertas alertas. En este ejemplo, veremos como bloquear un ataque de fuerza bruta.

Toda esta configuración se realizara en /var/ossec/etc/ossec.conf dentro de Wazuh Manager. En primer lugar tenemos que revisar en dicho archivo si tenemos los siguientes comandos activados

Leer más