En primer lugar, como requisito previo es necesario registrar una nueva app en Azure AD y crear un Client Secret.

Los datos que necesitaremos para la configuración son los siguientes:

- Application (client) ID

- Directory (tenant) ID

- Client Secret ID

En primer lugar, como requisito previo es necesario registrar una nueva app en Azure AD y crear un Client Secret.

Los datos que necesitaremos para la configuración son los siguientes:

Al intentar iniciar el servicio de logstash con el puerto 514 en escucha podemos apreciar el siguiente problema.

[2022-11-29T10:30:18,202][ERROR][logstash.inputs.udp ][main][dec7ab89e06b39e0468c97b39e3a559eccb915944cc44830732c52de29f9852a] UDP listener died {:exception=>#<Errno::EACCES: Permission denied - bind(2) for "0.0.0.0" port 514>, :backtrace=>["org/jruby/ext/socket/RubyUDPSocket.java:200:in `bind'", "/usr/share/logstash/vendor/bundle/jruby/2.6.0/gems/logstash-input-udp-3.5.0/lib/logstash/inputs/udp.rb:129:in `udp_listener'", "/usr/share/logstash/vendor/bundle/jruby/2.6.0/gems/logstash-input-udp-3.5.0/lib/logstash/inputs/udp.rb:81:in `run'", "/usr/share/logstash/logstash-core/lib/logstash/java_pipeline.rb:411:in `inputworker'", "/usr/share/logstash/logstash-core/lib/logstash/java_pipeline.rb:402:in `block in start_input'"]}

Es un conjunto de herramientas de gran potencial de código abierto que se combinan para crear una herramienta de administración de registros permitiendo la monitorización, consolidación y análisis de logs generados en múltiples servidores, estas herramientas son: ElasticSearch, Logstash y Kibana.

También pueden ser utilizadas como herramientas independientes, pero la unión de todas ellas hace una combinación perfecta para la gestión de registros como ya hemos mencionado.

Sin mas preambulo empezamos con la con la instalación

Leer másAn attacker was able to trick an employee into downloading a suspicious file and running it. The attacker compromised the system, along with that, The Security Team did not update most systems. The attacker was able to pivot to another system and compromise the company. As a SOC analyst, you are assigned to investigate the incident using Elastic as a SIEM tool and help the team to kick out the attacker.

Seguimos configurando nuestra infraestructura SIRP (https://red-orbita.com/?p=8726),En esta entrada veremos como integrar las alertas generadas por rootcheck en wazuh con thehive

Para ello nos vamos al servidor donde tenemos implementado elasalert y creamos las siguientes reglas:

Leer másEn anteriores entradas vimos como Bloquear ataques web con Wazuh pero estos bloqueos se basaba en servidores GNU/Linux

En este post, veremos cómo bloquear un ataques web en FreeBSD usando la funcionalidad de active response en Wazuh.

Active Response de wazuh ejecuta comandos en los agentes en respuesta de ciertas alertas. En este ejemplo, veremos como bloquear un ataque de fuerza bruta.

Leer másEn anteriores entradas vimos como Integrar Kaspersky Security Center con Wazuh

en este caso, veremos como integrar las alertas que se produzcan en Wazuh en TheHive.

Para ver como se realiza la integración de Elastic con TheHive mediante ElasticAlert lo podéis ver en la entrada: Implementación de SIRP Open Source

Leer másSeguimos configurando nuestra infraestructura SIRP Open source (https://red-orbita.com/?p=8726) En esta ocasión veremos como integrar Kaspersky Security Center para la detección de amenazas con Wazuh y Thehive

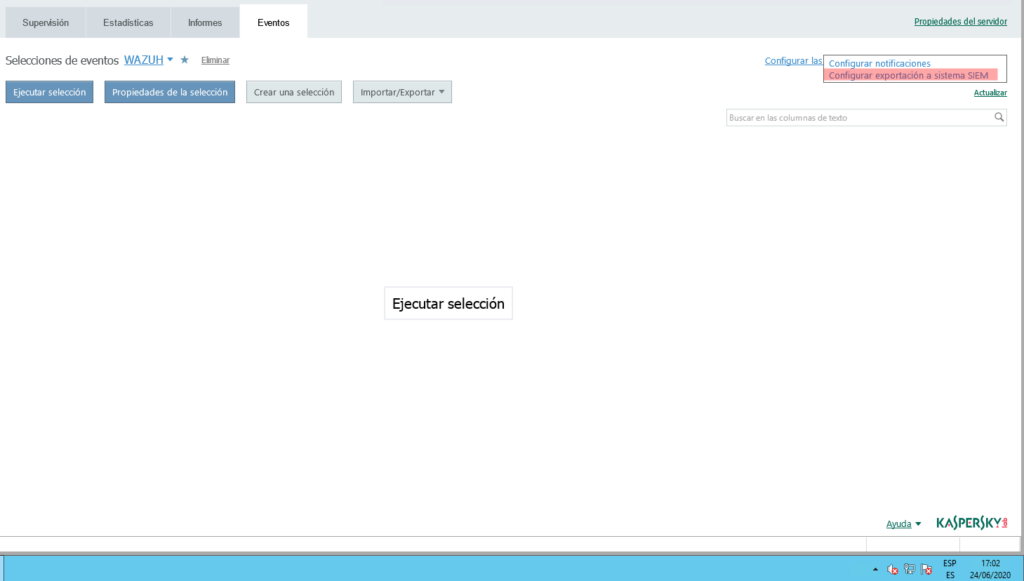

Antes de nada, tenemos que ir a la consola de Kaspersky Security Center > Configurar las notificaciones y la exportación de eventos > Configuración exportación a SIEM (Mas información)

Auditd Se encarga de realizar un seguimiento de todo lo que va sucediendo en nuestro sistema GNU/Linux, en el cual va recopilando eventos sobre reglas pre-configuradas.

En esta entrada veremos como integrar Auditd con wazuh para así poder generar ciertas alertas.

Leer másEn anteriores entradas vimos como Bloquear ataques fuerza bruta con Wazuh o Bloquear ataques web con Wazuh

en este caso, veremos como integrar las alertas cuando se produzca un bloqueo con TheHive.