Instructions:

- Uncompress the lab (pass: cyberdefenders.org)

Scenario:

You are part of the Threat Intelligence team in the SOC (Security Operations Center). An executable file has been discovered on a colleague’s computer, and it’s suspected to be linked to a Command and Control (C2) server, indicating a potential malware infection.

Your task is to investigate this executable by analyzing its hash. The goal is to gather and analyze data that is beneficial to other SOC members, including the Incident Response team, in order to efficiently respond to this suspicious behavior.

Tools:

- Whois

- VirusTotal

- MalwareBazaar

- ThreatFox

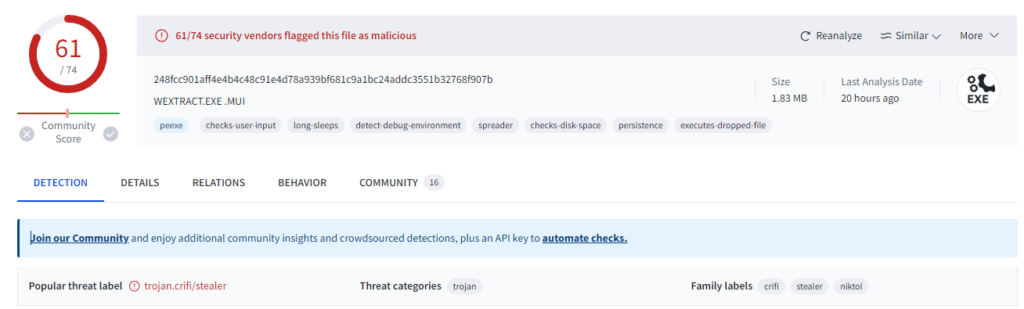

#1 Respuesta: trojan

Categorizing malware allows for a quicker and easier understanding of the malware, aiding in understanding its distinct behaviors and attack vectors. What's the identified malware's category?Obtención de la evidencia

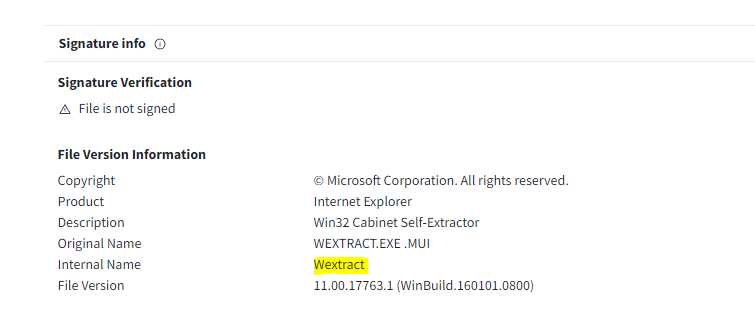

#2 Respuesta: Wextract

Clear identification of the malware file name facilitates better communication among the SOC team. What's the file name associated with this malware?Obtención de la evidencia

Para identificar la categoría del malware en el archivo, utilicé el hash SHA-1 proporcionado: EC268750BE132D316B2CD71A73E10B00C540834A. Realicé una búsqueda en VirusTotal y en Popular Threat Label utilizando este hash. Los resultados de ambas búsquedas confirmaron que el malware está clasificado como un «Trojan».

Conclusión:

La evidencia obtenida de las búsquedas en VirusTotal y Popular Threat Label confirma que el malware identificado pertenece a la categoría de «Trojan».

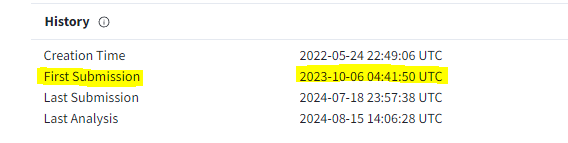

#3 Respuesta: 2023-10-06 04:41:50 UTC

Knowing the exact time the malware was first seen can help prioritize actions. If the malware is newly detected, it may warrant more urgent containment and eradication efforts compared to older, well-known threats. Can you provide the UTC timestamp of first submission of this malware on VirusTotal?Obtención de la evidencia

Para determinar la fecha y hora exactas de la primera aparición del malware en VirusTotal, realizamos los siguientes pasos:

- Acceso a VirusTotal: Ingresamos el hash del archivo en el motor de búsqueda de VirusTotal.

- Revisión del Historial: Navegamos a la sección «History» del informe del archivo en VirusTotal.

- Obtención del Timestamp: En el campo «First Submission» dentro de la pestaña de historial, se muestra el timestamp de la primera vez que el archivo fue enviado a VirusTotal.La primera aparición del malware en VirusTotal está registrada con el timestamp 2023-10-06 04:41:50 UTC.

Conclusión:

La evidencia obtenida de VirusTotal indica que el malware fue enviado por primera vez a la plataforma el 6 de octubre de 2023 a las 04:41:50 UTC. Este timestamp proporciona información clave para la priorización de acciones relacionadas con la contención y erradicación del malware.

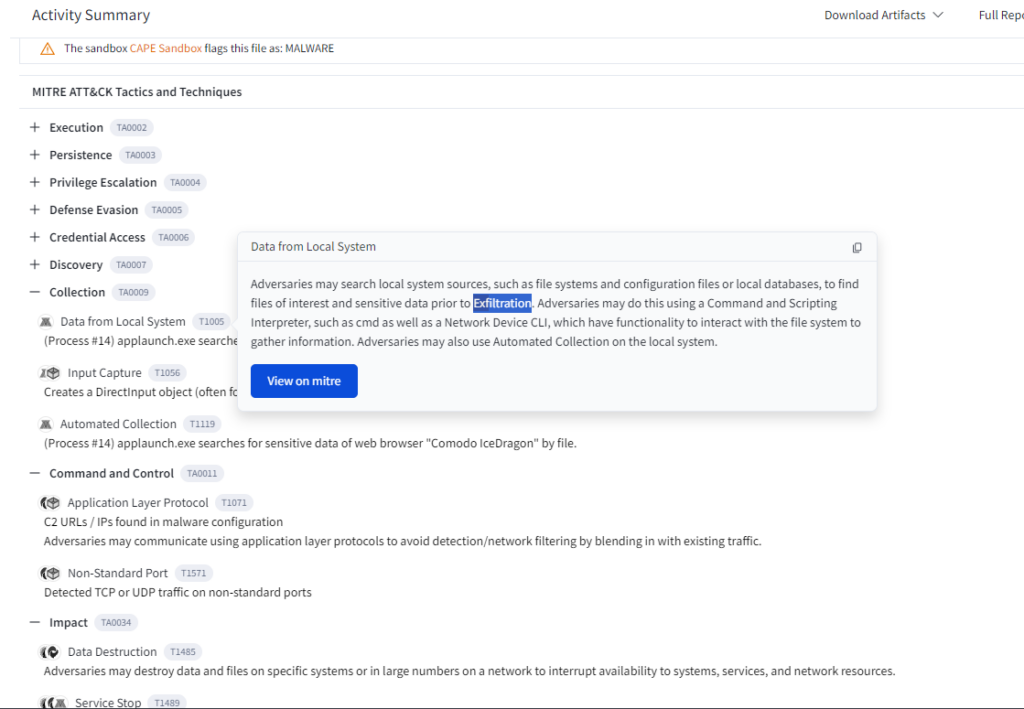

#4 Respuesta: T1005

Understanding the techniques used by malware helps in strategic security planning. What is the MITRE ATT&CK technique ID for the malware's data collection from the system before exfiltration?Obtención de la evidencia

Para identificar la técnica del MITRE ATT&CK asociada con la recolección de datos del sistema por parte del malware antes de la exfiltración, seguimos estos pasos:

-

Acceso a CAPE Sandbox: Ingresamos al análisis del malware en CAPE Sandbox.

-

Revisión de Técnicas MITRE ATT&CK: En la sección «MITRE ATT&CK Tactics and Techniques», encontramos un desglose de todas las técnicas detectadas durante el análisis.

-

Identificación de la Técnica: Dentro de la categoría «Collection», identificamos la técnica asociada con la recolección de datos del sistema. La técnica relevante para este caso es «Data from Local System».

El ID de técnica correspondiente en MITRE ATT&CK para la recolección de datos del sistema antes de la exfiltración es T1005.

Conclusión:

La técnica de MITRE ATT&CK utilizada por el malware para recolectar datos del sistema antes de la exfiltración está identificada como T1005: Data from Local System. Esta técnica describe cómo el malware recopila información almacenada en el sistema local antes de enviarla a un actor externo.

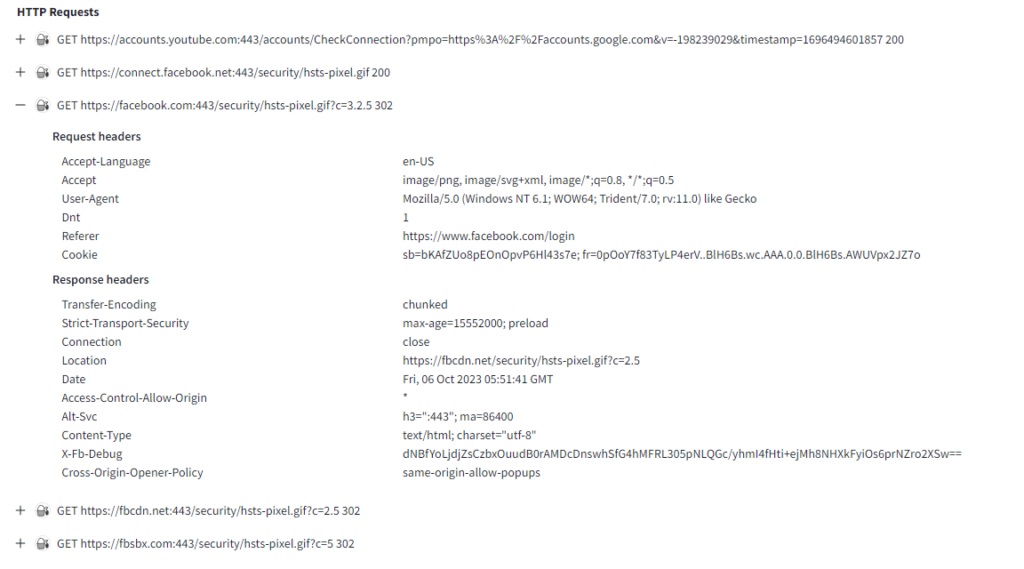

#5 Respuesta: facebook.com

Following execution, what domain name resolution is performed by the malware?Obtención de la evidencia

Para determinar qué resolución de nombres de dominio realiza el malware tras su ejecución, realizamos los siguientes pasos:

- En la sección «HTTP Requests» del análisis, revisamos las solicitudes GET realizadas por el malware.

Análisis de Solicitudes GET: Identificamos las solicitudes de red que el malware realiza a diferentes dominios. Los registros relevantes que indican los dominios a los que se conecta el malware son:

-

GET https://accounts.youtube.com/accounts/CheckConnection– Verifica la conexión con el servicio de cuentas de YouTube. -

GET https://connect.facebook.net/security/hsts-pixel.gif– Solicita un pequeño archivo GIF usado por Facebook para la seguridad y la implementación de HSTS (HTTP Strict Transport Security). -

GET https://facebook.com/security/hsts-pixel.gify otros similares – Estos son también archivos GIF para la seguridad y HSTS de Facebook. Las redirecciones (códigos 302) indican que la URL solicitada se ha redirigido a otra ubicación. -

GET https://fonts.gstatic.com/s/...– Solicita diferentes archivos de fuentes web de Google. Estos archivos de fuentes son utilizados para el estilo y diseño de las páginas. -

GET https://static.xx.fbcdn.net/rsrc.php/...– Solicita archivos de recursos estáticos de Facebook, como scripts y hojas de estilo CSS. Estos son necesarios para el funcionamiento de la página de Facebook. -

GET https://www.bing.com/favicon.ico– Solicita el ícono de favicon de Bing, utilizado para mostrar en las pestañas del navegador. -

GET https://www.facebook.com/login– Solicita la página de inicio de sesión de Facebook. -

GET https://www.gstatic.com/_/mss/boq-identity/...– Solicita archivos relacionados con la identidad y autenticación de Google. Estos archivos son parte del sistema de inicio de sesión y autenticación de Google.

Cada solicitud GET está buscando recursos específicos para cargar elementos visuales o funcionales en la página web que se está visualizando. Los códigos de estado HTTP (como 200 para éxito) indican que las solicitudes se completaron correctamente.

La solicitud más relevante para la resolución de nombres de dominio es la que se dirige a facebook.com, donde el malware realiza una solicitud para security/hsts-pixel.gif.

Conclusión:

El dominio principal para el cual se realiza la resolución de nombres de dominio por parte del malware es facebook.com. Esto indica que el malware se comunica con este dominio durante su ejecución, posiblemente para actividades relacionadas con la comunicación o exfiltración de datos.

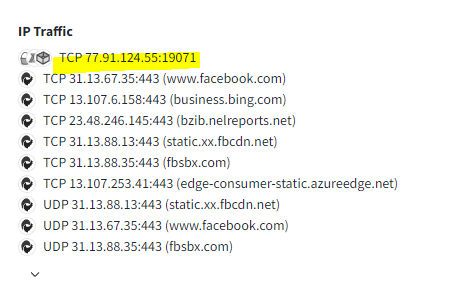

#6 Respuesta: 77.91.124.55:19071

Once the malicious IP addresses are identified, network security devices such as firewalls can be configured to block traffic to and from these addresses. Can you provide the IP address and destination port the malware communicates with?Obtención de la evidencia

Al analizar el tráfico de red, se identificaron las siguientes conexiones:

- TCP 77.91.124.55:19071 (Posible IP maliciosa)

- TCP 31.13.67.35:443 (www.facebook.com)

- TCP 13.107.6.158:443 (business.bing.com)

- TCP 23.48.246.145:443 (bzib.nelreports.net)

- TCP 31.13.88.13:443 (static.xx.fbcdn.net)

- TCP 31.13.88.35:443 (fbsbx.com)

- TCP 13.107.253.41:443 (edge-consumer-static.azureedge.net)

- UDP 31.13.88.13:443 (static.xx.fbcdn.net)

- UDP 31.13.67.35:443 (www.facebook.com)

- UDP 31.13.88.35:443 (fbsbx.com)

ANÁLISIS

Se ha identificado una conexión TCP con la IP 77.91.124.55 en el puerto 19071. Esta IP y puerto se destacan como potencialmente maliciosos debido a que el puerto 19071 no es comúnmente utilizado para servicios legítimos. Se recomienda realizar un análisis adicional para determinar la naturaleza de esta IP.

- TCP 77.91.124.55:19071 (Posible IP maliciosa)

- TCP 31.13.67.35:443 (www.facebook.com)

- TCP 13.107.6.158:443 (business.bing.com)

- TCP 23.48.246.145:443 (bzib.nelreports.net)

- TCP 31.13.88.13:443 (static.xx.fbcdn.net)

- TCP 31.13.88.35:443 (fbsbx.com)

- TCP 13.107.253.41:443 (edge-consumer-static.azureedge.net)

- UDP 31.13.88.13:443 (static.xx.fbcdn.net)

- UDP 31.13.67.35:443 (www.facebook.com)

- UDP 31.13.88.35:443 (fbsbx.com)

ANÁLISIS

Se ha identificado una conexión TCP con la IP 77.91.124.55 en el puerto 19071. Esta IP y puerto se destacan como potencialmente maliciosos debido a que el puerto 19071 no es comúnmente utilizado para servicios legítimos. Se recomienda realizar un análisis adicional para determinar la naturaleza de esta IP.

Conclusión:

La dirección IP 77.91.124.55 en el puerto 19071 ha sido identificada en el tráfico de red y podría estar relacionada con actividades maliciosas. Se recomienda bloquear esta IP y puerto en los dispositivos de seguridad de red, así como continuar con un análisis detallado para verificar la naturaleza del tráfico y prevenir posibles amenazas.

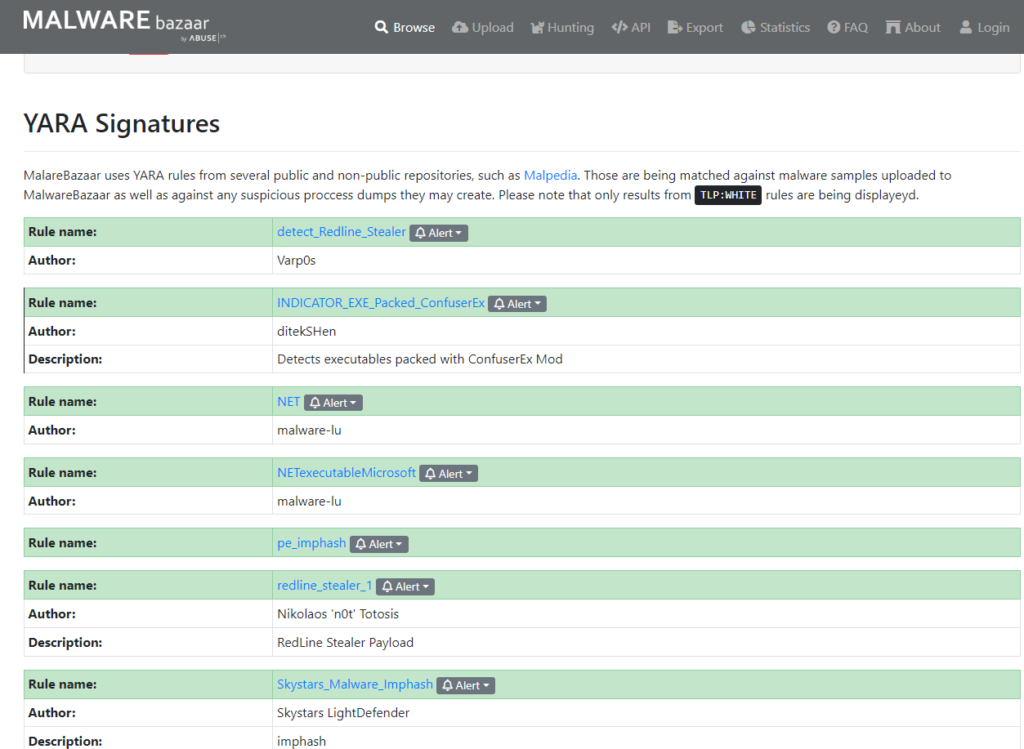

#7 Respuesta: detect_Redline_Stealer

YARA rules are designed to identify specific malware patterns and behaviors. What's the name of the YARA rule created by "Varp0s" that detects the identified malwareObtención de la evidencia

Buscamos el hash del malware en Malware Bazaar y accedimos a la sección YARA. Allí, pudimos observar que la regla de YARA creada por el autor «Varp0s» para detectar el malware identificado se denomina detect_Redline_Stealer.

Conclusión:

La regla YARA detect_Redline_Stealer, desarrollada por «Varp0s», ha sido identificada como la herramienta utilizada para detectar el malware en cuestión. Esta información es clave para implementar detecciones específicas en sistemas de seguridad y reforzar la protección contra amenazas asociadas con Redline Stealer.

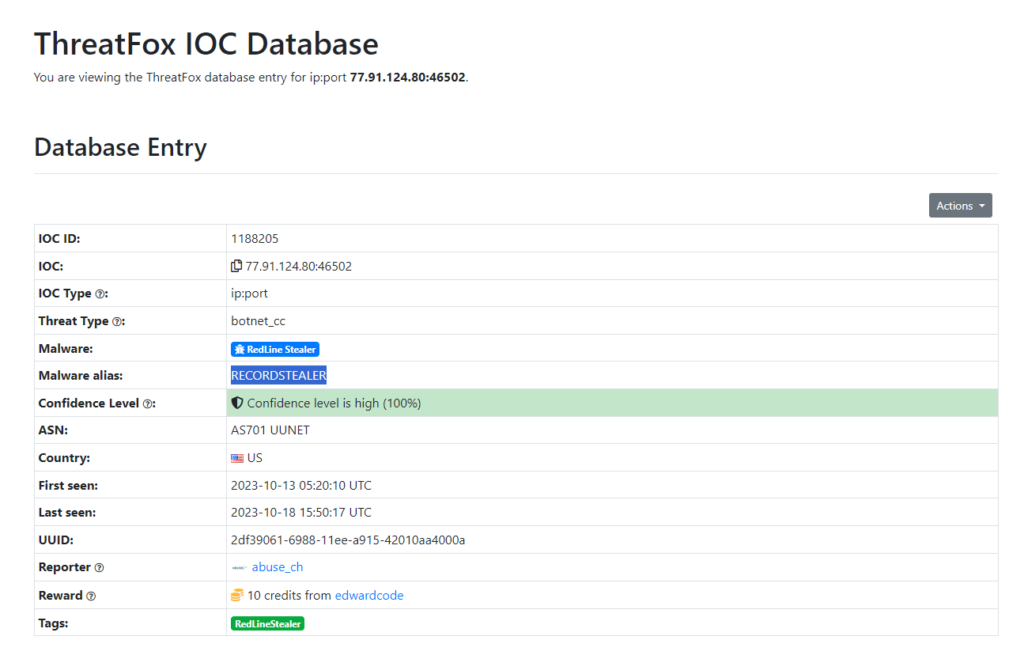

#8 Respuesta: RECORDSTEALER

Understanding which malware families are targeting the organization helps in strategic security planning for the future and prioritizing resources based on the threat. Can you provide the different malware alias associated with the malicious IP address?Obtención de la evidencia

Se realizó una búsqueda de la IP: TCP 77.91.124.55:19071 en el sitio web ThreatFox. En esta búsqueda, se identificó que el alias de malware correspondiente es RECORDSTEALER.

Conclusión:

La información obtenida indica que el alias del malware asociado con la dirección IP investigada es RECORDSTEALER. Esta información es esencial para ajustar las medidas de seguridad y realizar un seguimiento adecuado de la amenaza específica que enfrenta la organización.

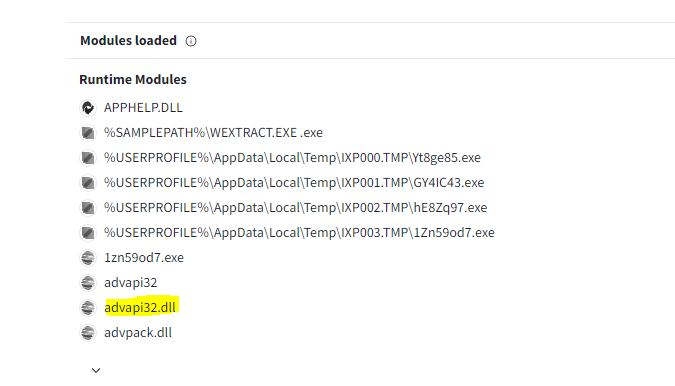

#9 Respuesta: advapi32.dll

By identifying the malware's imported DLLs, we can configure security tools to monitor for the loading or unusual usage of these specific DLLs. Can you provide the DLL utilized by the malware for privilege escalation?Obtención de la evidencia

En el análisis de VirusTotal, en la sección de «Modules loaded», se pueden observar los siguientes programas y DLLs cargados:

- APPHELP.DLL

%SAMPLEPATH%\WEXTRACT.EXE%USERPROFILE%\AppData\Local\Temp\IXP000.TMP\Yt8ge85.exe%USERPROFILE%\AppData\Local\Temp\IXP001.TMP\GY4IC43.exe%USERPROFILE%\AppData\Local\Temp\IXP002.TMP\hE8Zq97.exe%USERPROFILE%\AppData\Local\Temp\IXP003.TMP\1Zn59od7.exe- 1zn59od7.exe

- advapi32

- advapi32.dll

- advpack.dll

Conclusión:

El análisis revela que advapi32.dll es una de las DLLs importadas por el malware, y se utiliza para la escalación de privilegios. La detección y monitoreo de esta DLL específica pueden ayudar en la identificación y prevención de actividades maliciosas relacionadas con el malware en la organización.

:wq!