Scenario:

After Karen started working for ‘TAAUSAI,’ she began to do some illegal activities inside the company. ‘TAAUSAI’ hired you to kick off an investigation on this case.

You acquired a disk image and found that Karen uses Linux OS on her machine. Analyze the disk image of Karen’s computer and answer the provided questions.

Tools:

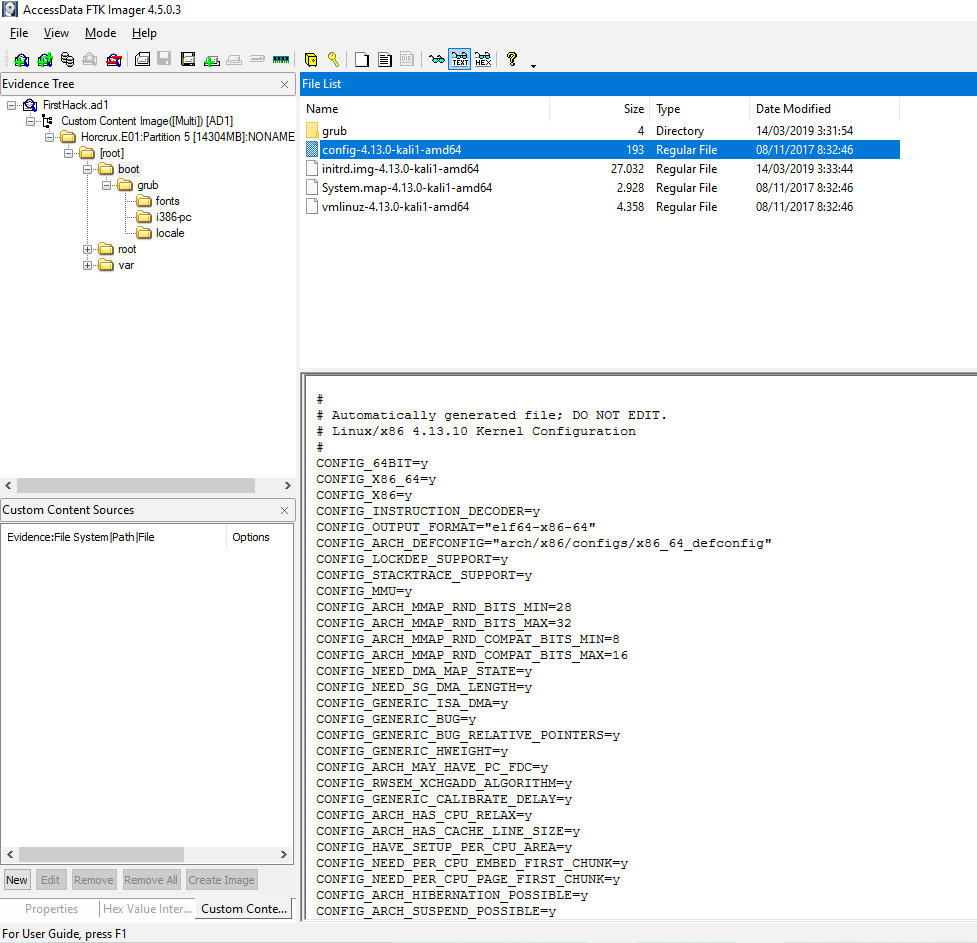

#1 Respuesta: kali

What distribution of Linux is being used on this machine?

Obtención de la evidencia

Nos vamos a /boot/ y en los diferentes ficheros de configuración podemos comprobar que se trata de una distribución Kali Linux

#2 Respuesta: d41d8cd98f00b204e9800998ecf8427e

What is the MD5 hash of the apache access.log?

Obtención de la evidencia

Nos vamos a /var/log/apache2/access.log > Export File Hash List

MD5,SHA1,FileNames

"d41d8cd98f00b204e9800998ecf8427e","da39a3ee5e6b4b0d3255bfef95601890afd80709","FirstHack.ad1\Custom Content Image([Multi]) [AD1]\Horcrux.E01:Partition 5 [14304MB]:NONAME [ext4]\[root]\var\log\apache2\access.log"

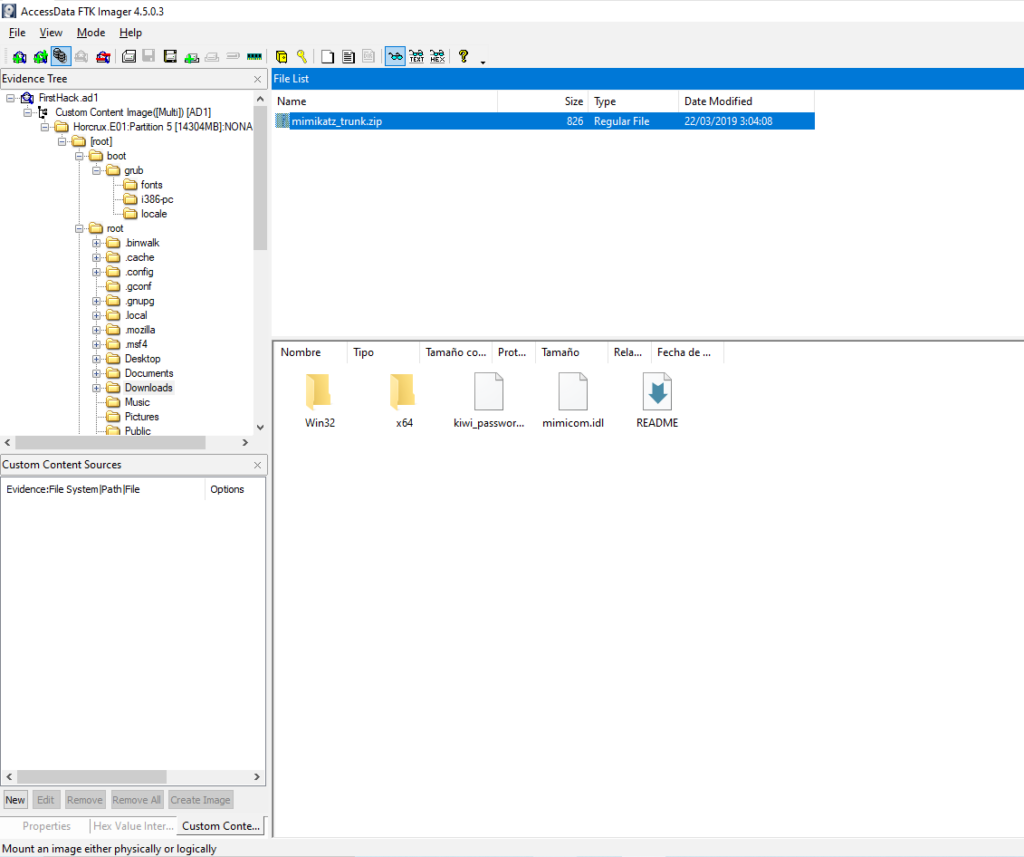

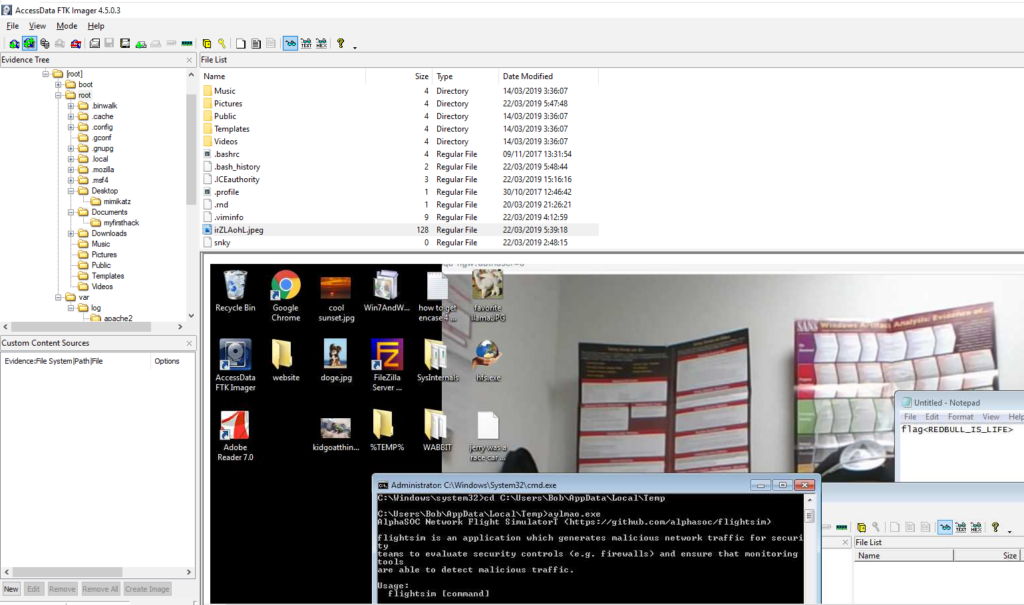

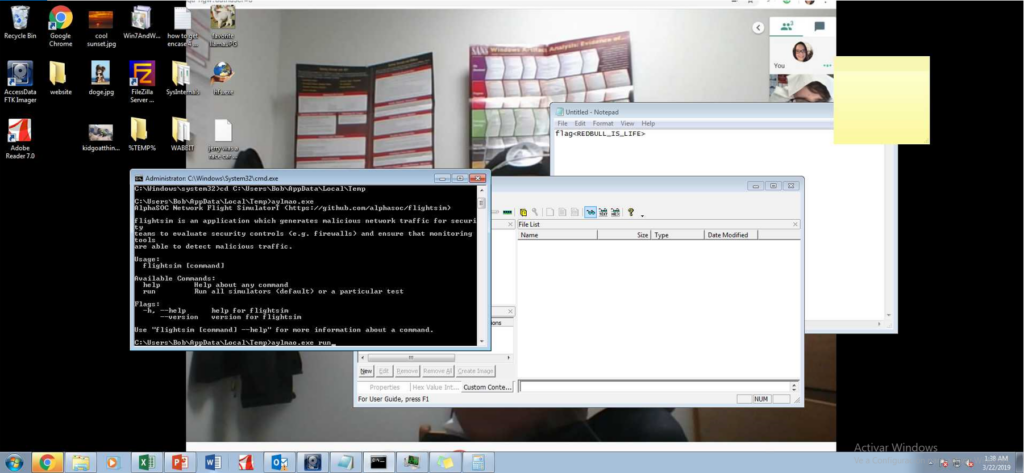

#3 Respuesta: mimikatz_trunk.zip

It is believed that a credential dumping tool was downloaded? What is the file name of the download?

Obtención de la evidencia

En la carpeta descargas dentro del home del usuario root (/root/Download) podemos ver que tiene un mimikatz.

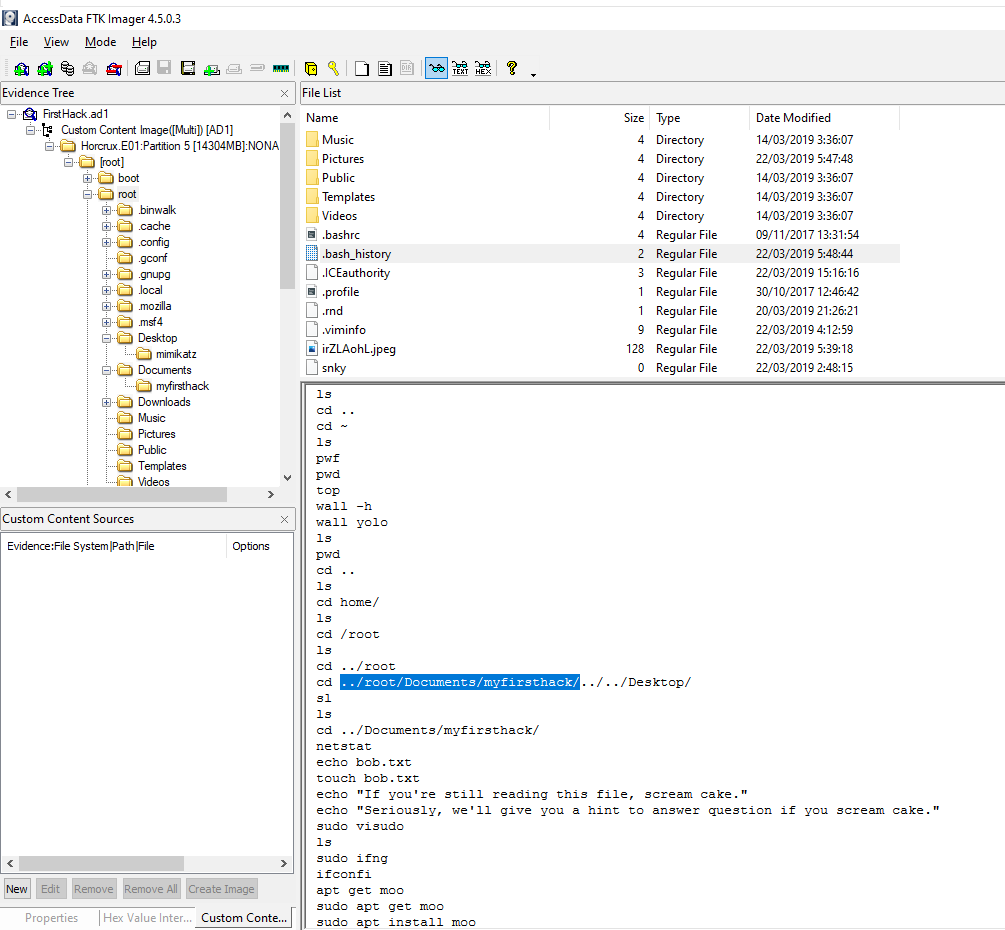

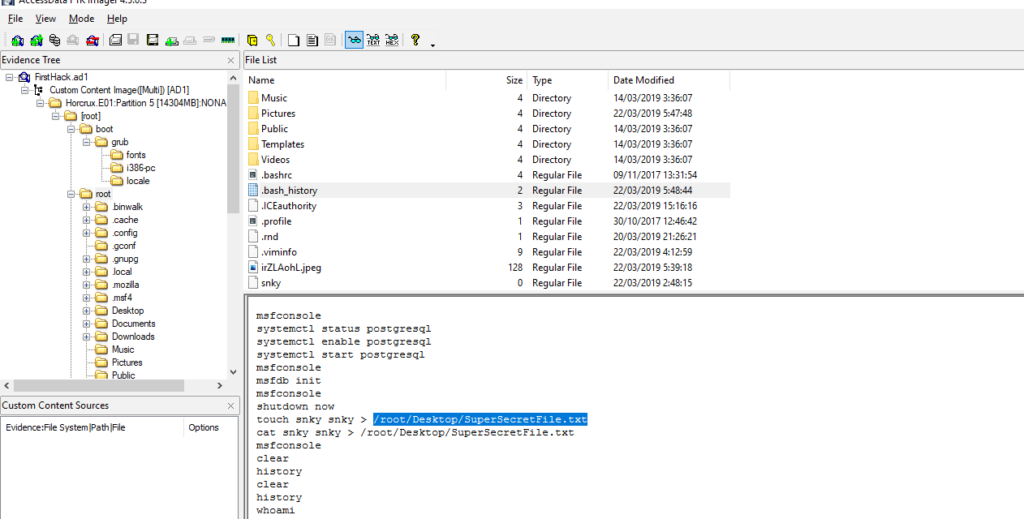

#4 Respuesta: /root/Desktop/SuperSecretFile.txt

There was a super-secret file created. What is the absolute path?

Revisando el histor de usuario root (/root/.bash_history) nos encontramos el fichero indicado.

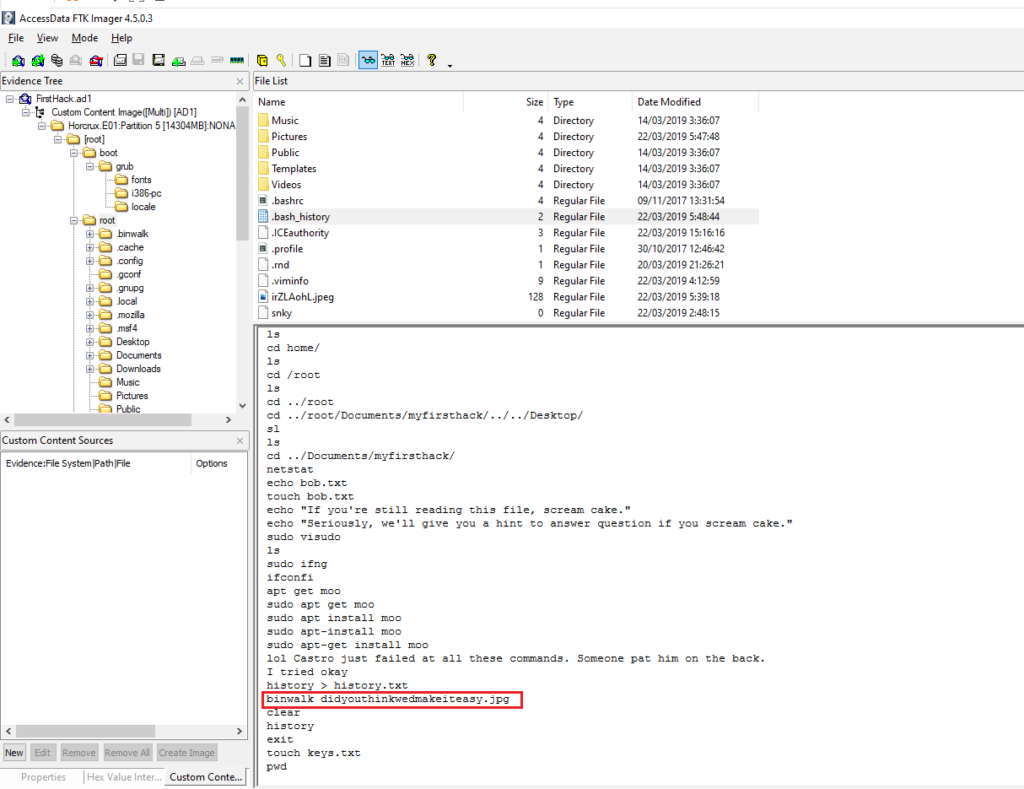

#5 Respuesta: binwalk

What program used didyouthinkwedmakeiteasy.jpg during execution?

Obtención de la evidencia

Al igual que la anterior pregunta, podemos encontrar la respuesta dentro del history del usuario root (/root/.bash_history)

#6 Respuesta: Profit

What is the third goal from the checklist Karen created?

Obtención de la evidencia

Tarde un rato en comprender bien que me estaban pidiendo, buscando en el escritorio de root (/root/Desktop) encontré un documento de texto llamado Checklist

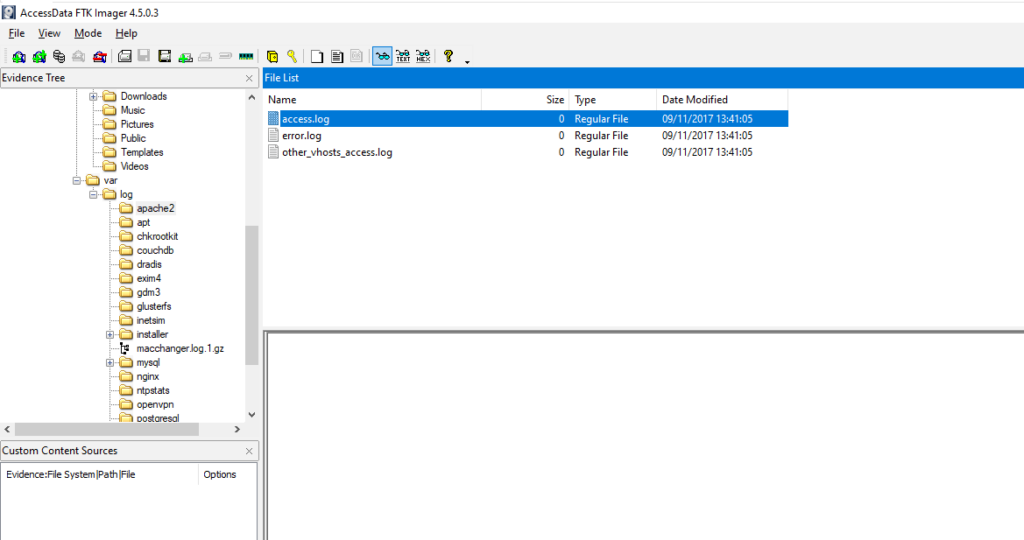

#7 Respuesta: 0

How many times was apache run?

Obtención de la evidencia

Según podemos apreciar no tenemos ningun log en access.log ni en error.log por lo tanto… parece ser que no se llego a iniciar nunca.

#8 Respuesta: irZLAohL.jpeg

It is believed this machine was used to attack another. What file proves this?

Obtención de la evidencia

dentro del home de root podemos encontrar la imagen: /root/irZLAohL.jpeg

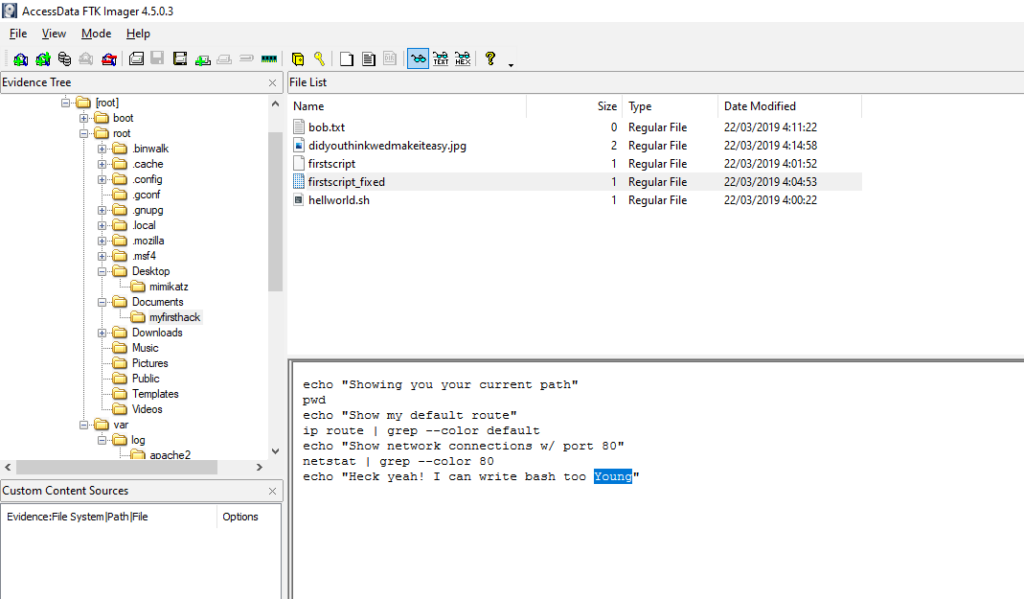

#9 Respuesta: Young

Within the Documents file path, it is believed that Karen was taunting a fellow computer expert through a bash script. Who was Karen taunting?

Obtención de la evidencia

tal y como indica la pregunta nos vamos a la carpeta Documents del usuario root y encontramos varios scripts en bash.

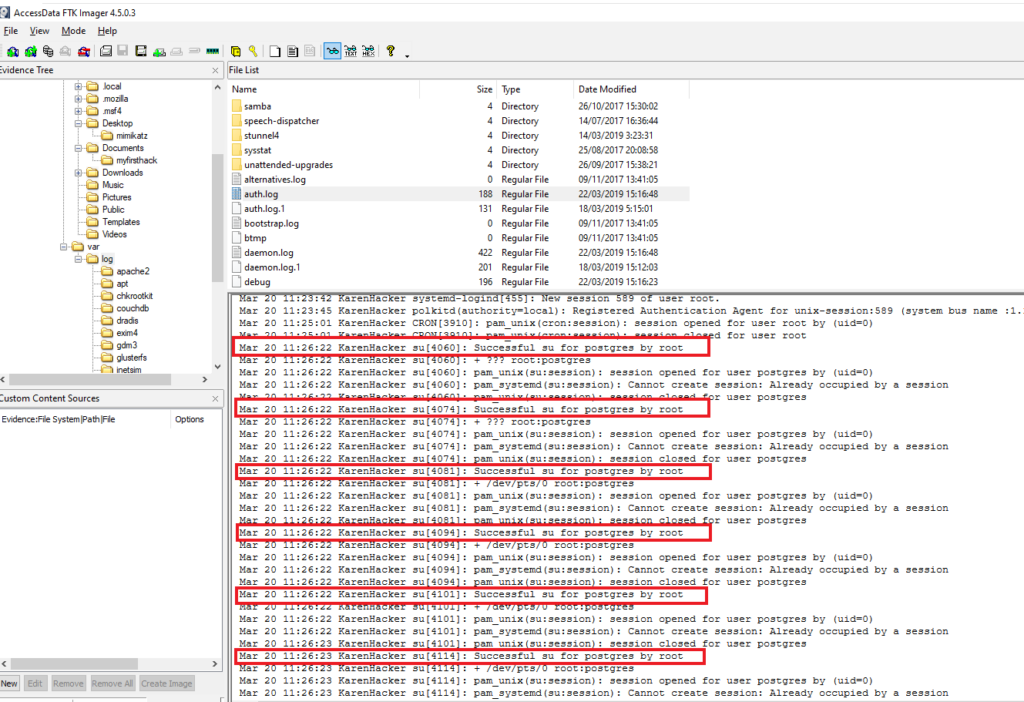

#10 Respuesta: postgres

A user su'd to root at 11:26 multiple times. Who was it?

Obtención de la evidencia

Nos vamos al log auth.log situado en /var/log y nos vamos a la hora que indica la pregunta.

#11 Respuesta: /root/Documents/myfirsthack/

Based on the bash history, what is the current working directory?

Obtención de la evidencia

Nuevamente encontramos la respuesta dentro del history del usuario root (/root/.bash_history)