En la siguiente entrada vamos a ver como montar una arquitectura de SFTP en Azure en alta disponibilidad.

Este tutorial no veremos en detalle como desplegar un servidor en azure, ni una vnet…etc por lo tanto se pasará un poco por encima en la creación de estos recursos.

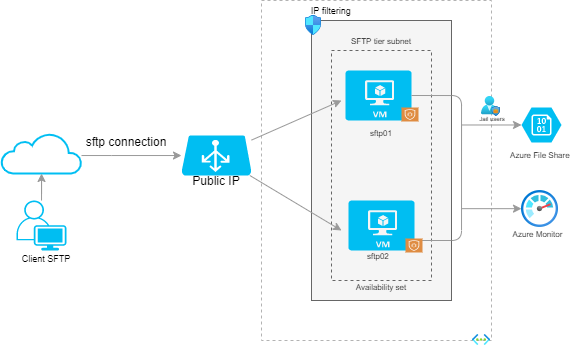

Escenario

Para garantizar la alta disponibilidad del servicio disponemos de dos servidores GNU/Linux en diferentes zonas de disponibilidad.

Dicha alta disponibilidad cuenta con balanceo de carga entre los diferentes servidores mediante Azure Load Balancer, de la misma forma, para otorgar persistencia de los datos transferidos contamos con almacenamiento compartido entre los dos servidores empleando Azure File share

Para montar los recursos compartidos de Azure FIle Share se realizará mediante autofs, de esta forma garantizamos que los recursos únicamente se monten cuando sean necesarios.

Diagrama de red