En el Post anterior vimos como instalar y configurar Azure Sentinel en esta entrada veremos como crear una alerta para detectar posibles ataques de fuerza bruta.

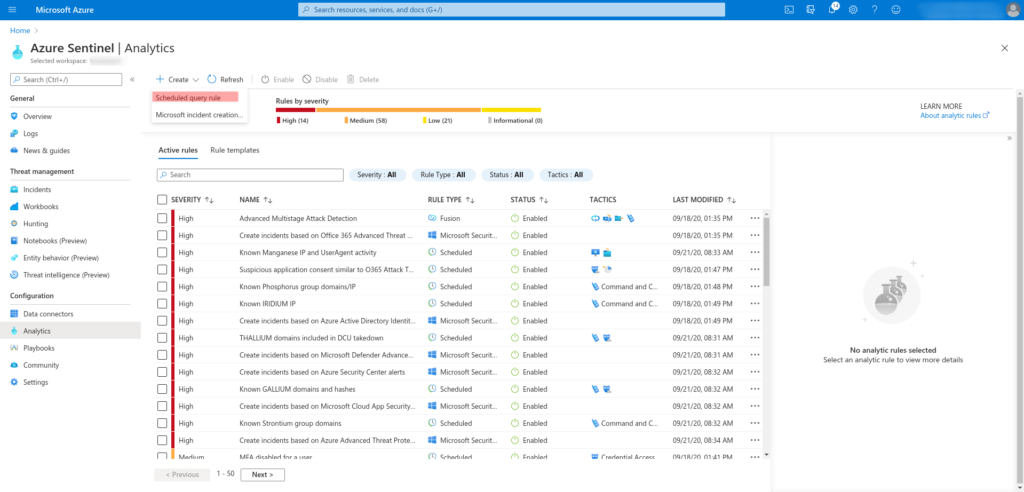

Para configurar nuestra regla tenemos que ir a: Azure Sentinel > seleccionamos nuestro workspace > Analytics > Create > Scheduled query rule

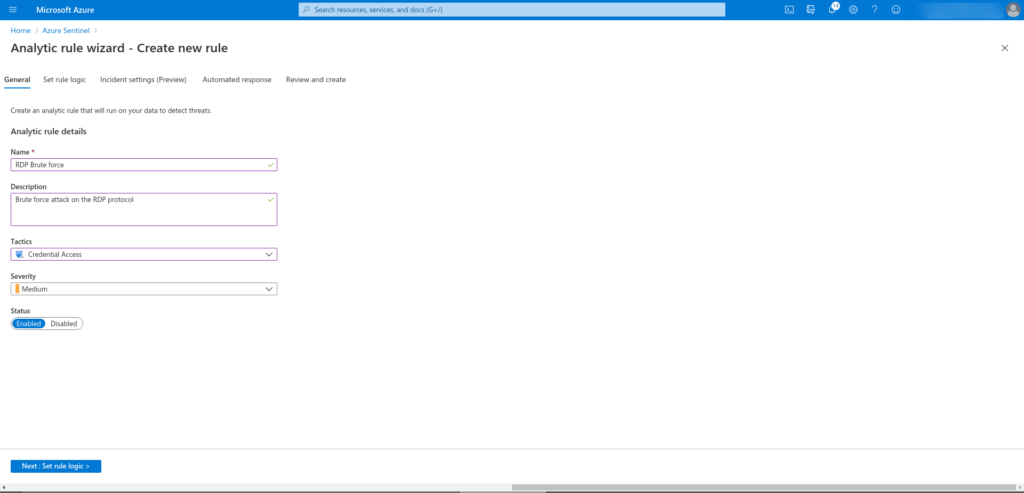

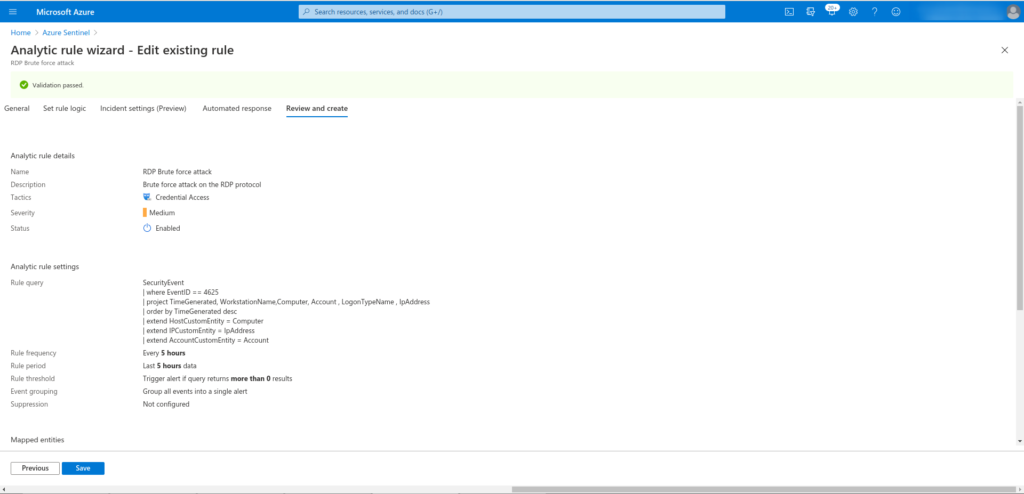

Configuramos el nombre, una breve descripción de la regla, la categorización y por ultimo el nivel de severidad que en mi caso le voy a poner como medio

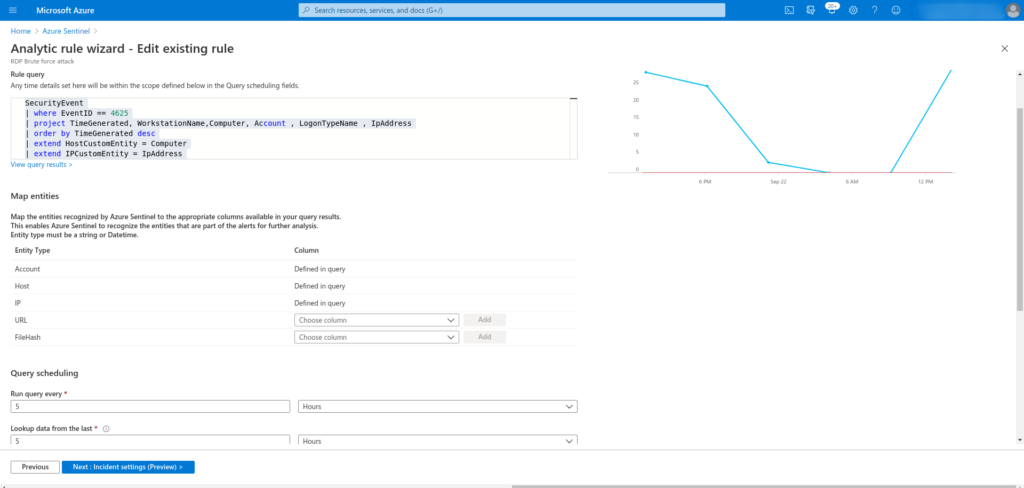

Configuramos la siguiente query

SecurityEvent

| where EventID == 4625

| project TimeGenerated, WorkstationName,Computer, Account , LogonTypeName , IpAddress

| order by TimeGenerated desc

| extend HostCustomEntity = Computer

| extend IPCustomEntity = IpAddress

| extend AccountCustomEntity = Account

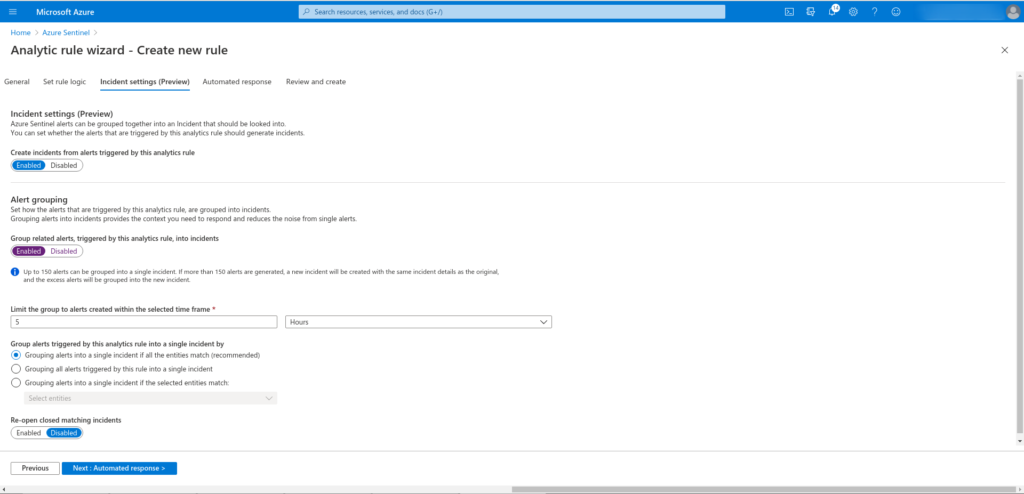

En la siguiente pantalla podemos configurar como agrupar las alertas

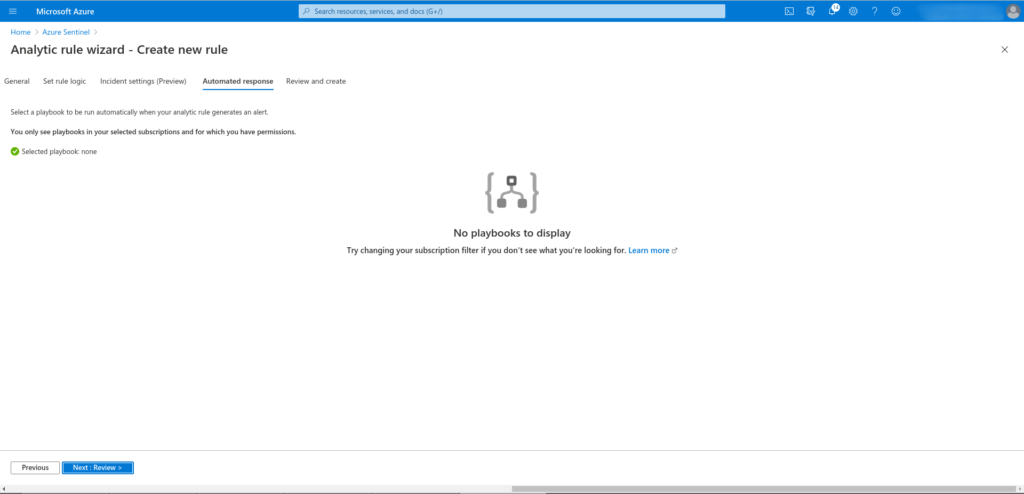

El penúltimo punto con el cual nos encontramos el Active Response, el cual nos permite agregar un paybook. De momento no vamos a realizar esta configuración.

Por ultimo, creamos la regla.

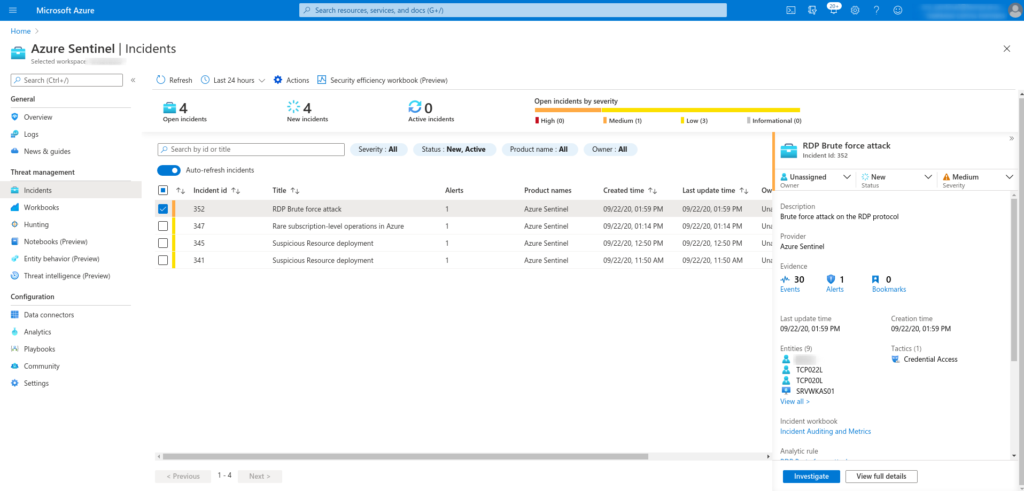

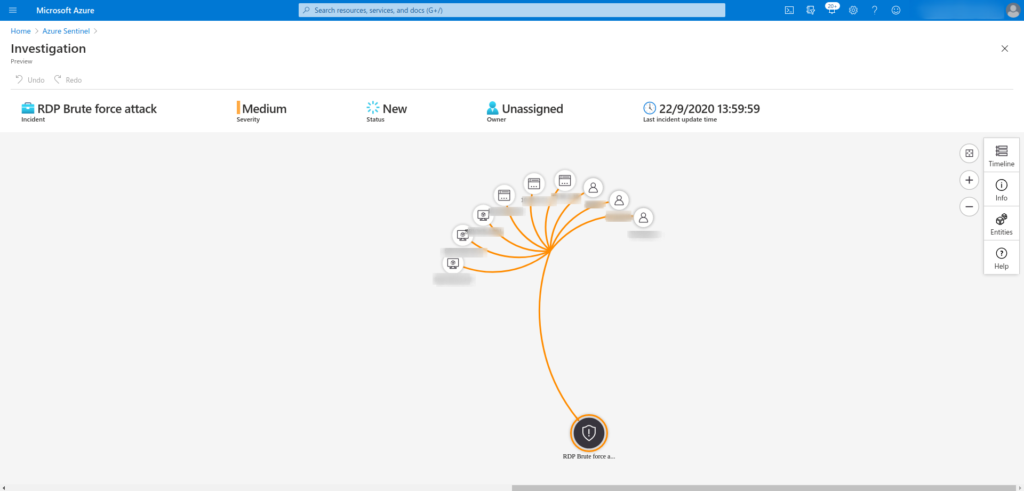

Chequear el funcionamiento

Mediante hydra u otro software realizamos un ataque de fuerza bruta contra un de los servidores

hydra -V -f -l Administrator -P /home/rokitoh/rockyou.txt rdp://192.168.1.88Comprobamos que detecta un ataque por fuerza bruta

:wq!