En la anterior entrada vimos como parsear los logs que nos llegan desde Fortigate.

En esta ocasión veremos como crear reglas en Azure Sentinel para que cuando detecte o bloque algún ataque nos genere una alerta.

Para ello vamos a utilizar las siguientes querys:

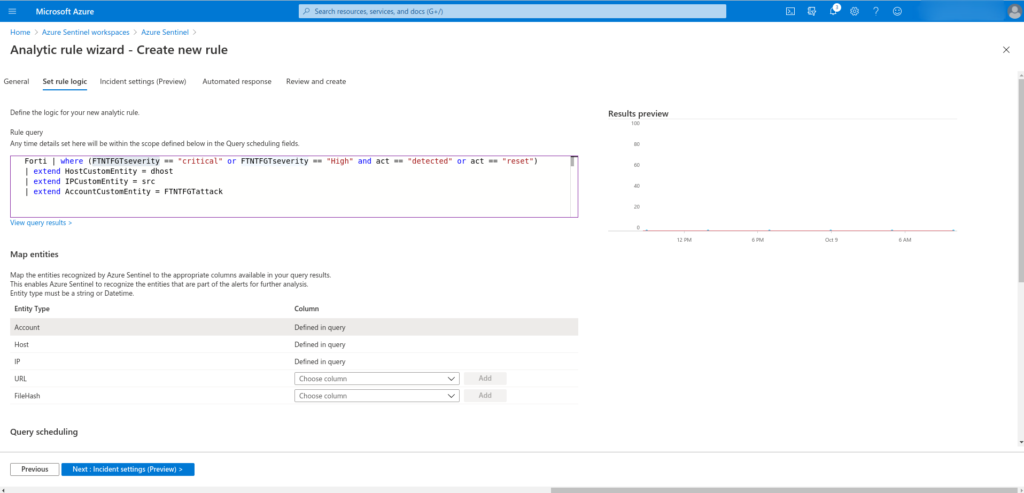

Forti | where (FTNTFGTseverity == "critical" or FTNTFGTseverity == "high" and act == "detected" or act == "reset")

Forti | where (FTNTFGTseverity == "medium" or FTNTFGTseverity == "warning" and act == "detected" or act == "reset")

Forti | where (FTNTFGTseverity == "critical" or FTNTFGTseverity == "High" and act == "dropped" or act == "blocked")

Forti | where (FTNTFGTseverity == "medium" or FTNTFGTseverity == "warning" and act == "dropped" or act == "blocked")Para que no se alargue excesivamente la entrada únicamente mostraré como se hace una regla. Pero debéis realizar una regla por cada query que os mostré en el punto anterior.

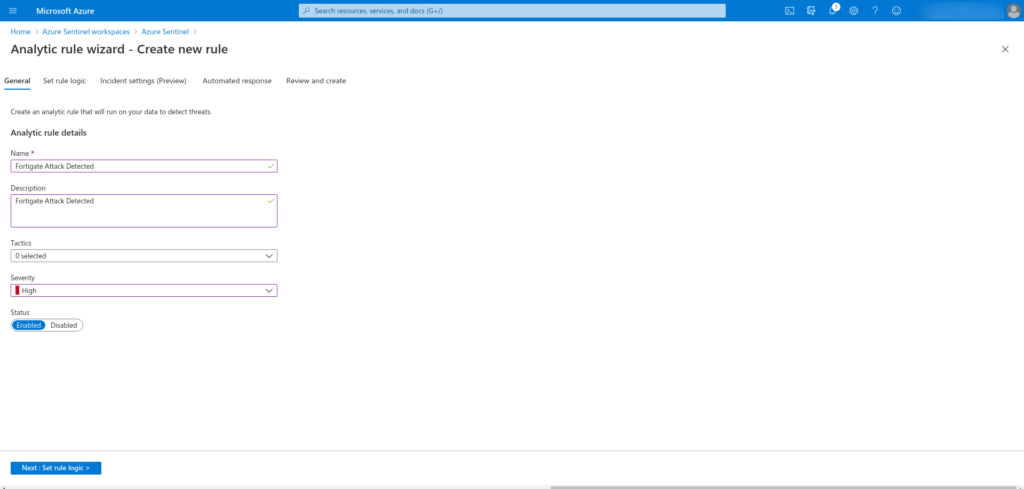

Para configurar nuestra regla tenemos que ir a: Azure Sentinel > seleccionamos nuestro workspace > Analytics > Create > Scheduled query rule

Configuramos el nombre, una breve descripción de la regla, la categorización y por ultimo el nivel de severidad que en mi caso le voy a poner como medio

Configuramos la siguiente query (La cual se encuentran al principio)

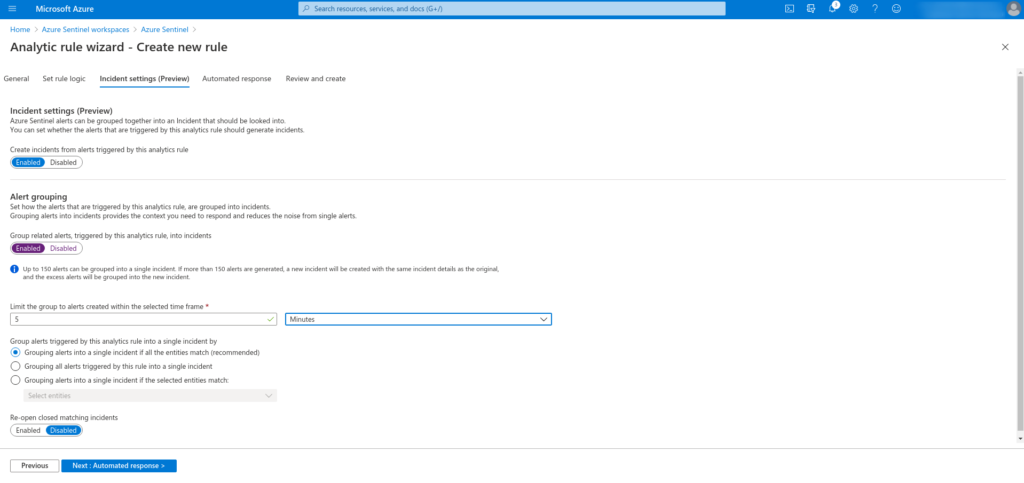

En la siguiente pantalla podemos configurar como agrupar las alertas

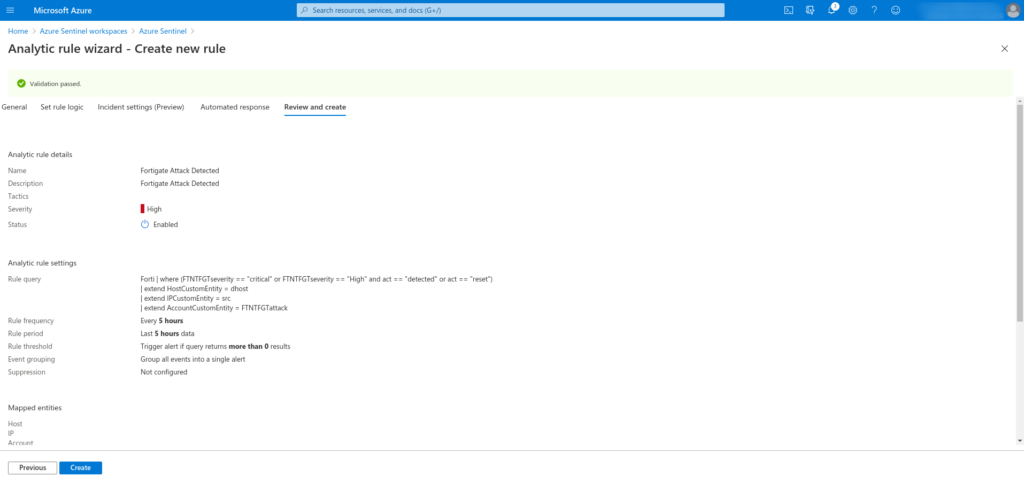

El penúltimo punto con el cual nos encontramos el Active Response, el cual nos permite agregar un paybook. De momento no vamos a realizar esta configuración.

Por ultimo, creamos la regla.

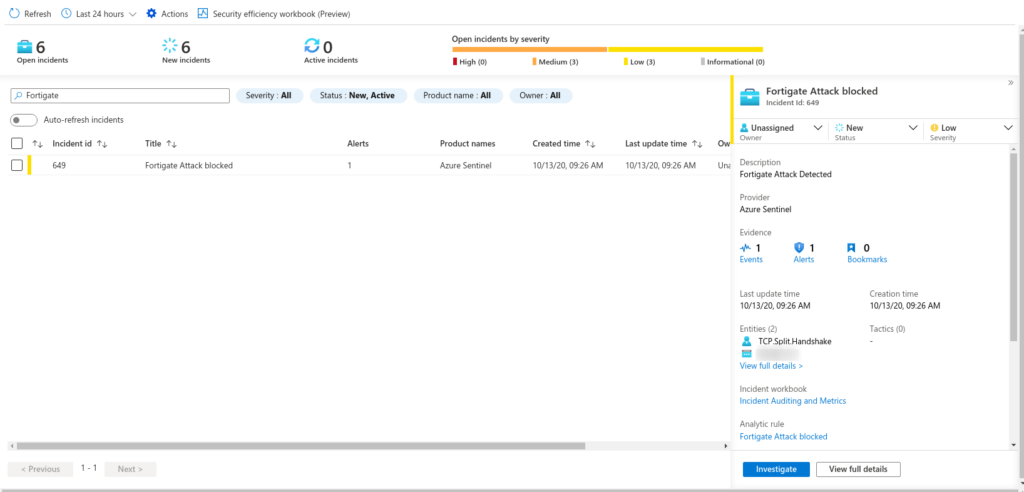

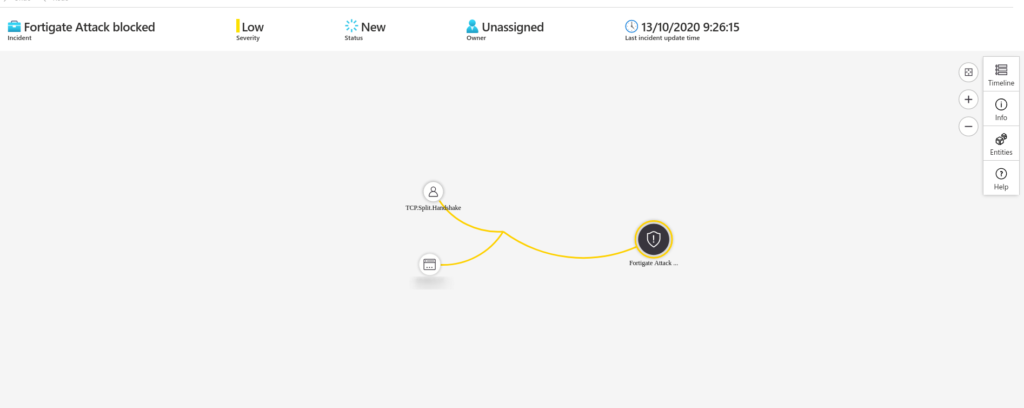

Comprobamos el correcto funcionamiento de la regla.

:wq!