![]() El cliente bittorrent para KDE, KTorrent, se ha convertido en el primero en utilizar, en GNU/Linux, el mejorado protocolo bittorrent, liberado porBitTorrent Inc. hace unos días. Con este nuevo protocolo, los usuarios de KTorrent deberían causar menos congestión en la red y menos interferencias con otras aplicaciones. Además, serán los primeros en beneficiarse de las rápidas conexiones de uTorrent.

El cliente bittorrent para KDE, KTorrent, se ha convertido en el primero en utilizar, en GNU/Linux, el mejorado protocolo bittorrent, liberado porBitTorrent Inc. hace unos días. Con este nuevo protocolo, los usuarios de KTorrent deberían causar menos congestión en la red y menos interferencias con otras aplicaciones. Además, serán los primeros en beneficiarse de las rápidas conexiones de uTorrent.

El PIN del iPhone no sirve para nada: Linux da acceso a todo

Varios expertos en seguridad han descubierto que el iPhone 3GS tiene una seguridad de risa, incluso con la configuración de un número PIN para el acceso a las funciones de telefonía: cualquiera de las nuevas distribuciones Linux con soporte para estos dispositivos son capaces de acceder a todos los archivos de forma transparente.

KDE SC 4.5 Beta 1, a jugar

Los desarrolladores del entorno de escritorio KDE han publicado la primera versión preliminar de KDE SC 4.5. Hace bien poquito hablábamos de lo que podría llegar con KDE SC 4.5, y ahora ya podemos echarle un buen vistazo a esta primera versión.

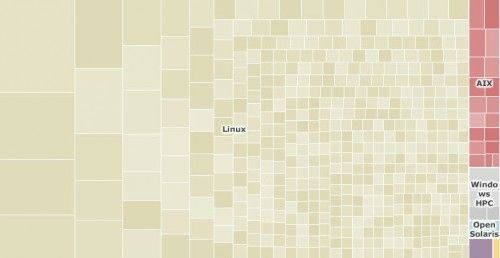

Windows y Linux cambian sus papeles en supercomputadoras

Es un tema al que ya hemos hecho referencia en pasadas ocasiones, pero es bueno recordar cada seis meses que el mercado de los supercomputadores está dominado completamente por Linux, un sistema operativo que muestra su versatilidad y potencia en este tipo de configuraciones.

WebHTTrack – Copiar un sitio Web completo y verlo offline

Para realizar esto vamos a contar un una aplicación llamada HTTrack, es muy sencilla tanto de utilizar como de instalar.

WebHTTrack es una aplicación que nos permite la descarga a un directorio local de parte o de todo un sitio web (directorios, imágenes, pdfs, etc.) para poder estudiarlo posteriormente sin conexióna internet. El programa distingue entre enlaces internos (dirigidos a contenidos en el mismo web) y externos (dirigidos a otros sitios), adaptando los primeros y dejando intactos los segundos.

Este software esta disponible para estos sistemas operativos: Windows 9x/NT/2000/XP/Vista/Seven y Linux/Unix/BSD/OSX.

La puedes descargar desde su pagina oficial: www.httrack.com

Metasploit – Browser Autopwn

Metasploit ofrece la posibilidad de lanzar exploits de acuerdo al la versión del browser que la victima este utilizando, es decir que si el usuario usa Firefox como su explorador predeterminado no se tendrán en cuenta (al momento de ejecutar el ataque) exploits para Internet Explorer.

Breve introducción a Tiger

Tiger crea informes sobre la seguridad de nuestro sistema

Tiger es un conjunto de más de 40 modulos con tests especificos para auditar nuestro sistema frente a posibles fallos de seguridad. Su objetivo principal es detectar modos de comprometer a root en nuestro sistema concreto. Aparte de crear algunos archivos nuevos con informes Tiger no cambia nada en el sistema, simplemente aconseja sobre que riesgos podemos estar sufriendo y deja los posibles arreglos al usuario. En cualquier caso permite tomar conciencia rápidamente de posibles errores o fallos en la administración de nuestros sistemas y a menudo nos indica como podemos solucionarlos.

instalar Virtualbox 3.2 en debian/ubuntu

¿Porque VirtualBox?

¿Cansado de los cables o de las redes inalámbricas?

Producto en stock: Ya puedes adquirir el adaptador PL 100 y lo recibiras en plazo apróximado de 24 horas.

Desde Hispatienda, y gracias a ZyXEL te proponemos utilizar la instalación eléctrica de tu hogar para transmitir los datos a una velocidad de 85 megas. Olvídate de cablear tu casa o de las redes inalámbricas que tantos problemas nos traen.

Sólo tienes que conectar el adaptador PLC al router y automáticamente sin hacer nada, los datos de tu red se transmitirán por tu domicilio, hasta una distancia de 300 metros. Después sólo tienes que colocar otro adaptador PLC en tu PC para recibir los datos.

RFID TOOL

El RFID se están implantando cada vez más sin tener en cuenta su inseguridad, como en tantas otras tecnologías. Esta herramienta sirve para revisar las etiquetas de esta tecnología. Sirve para manipular los datos almacenados en etiquetas RFID, tarjetas de la proximidad, etc.

Las etiquetas de RFID se cargan con datos que varían dependiendo de su capacidad de almacenaje.