RADIUS (acrónimo en inglés de Remote Authentication Dial-In User Service). Es un protocolo de autenticación y autorización para aplicaciones de acceso a la red o movilidad IP. Utiliza el puerto 1812 UDP para establecer sus conexiones.

Cuando se realiza la conexión con un ISP mediante módem, DSL, cablemódem, Ethernet o Wi-Fi, se envía una información que generalmente es un nombre de usuario y una contraseña. Esta información se transfiere a un dispositivo Network Access Server (NAS) sobre el protocolo PPP, quien redirige la petición a un servidor RADIUS sobre el protocolo RADIUS. El servidor RADIUS comprueba que la información es correcta utilizando esquemas de autenticación como PAP, CHAP o EAP. Si es aceptado, el servidor autorizará el acceso al sistema del ISP y le asigna los recursos de red como una dirección IP, y otros parámetros como L2TP, etc.

En la anterior entrada vimos como instalar un servidor NPS, en esta ocasión configuramos el servidor NPS para que actué como radius y logarnos con los usuarios de Active Directory en nuestros servidores GNU/Linux

Instalación servidor NPS

Configuración NPS

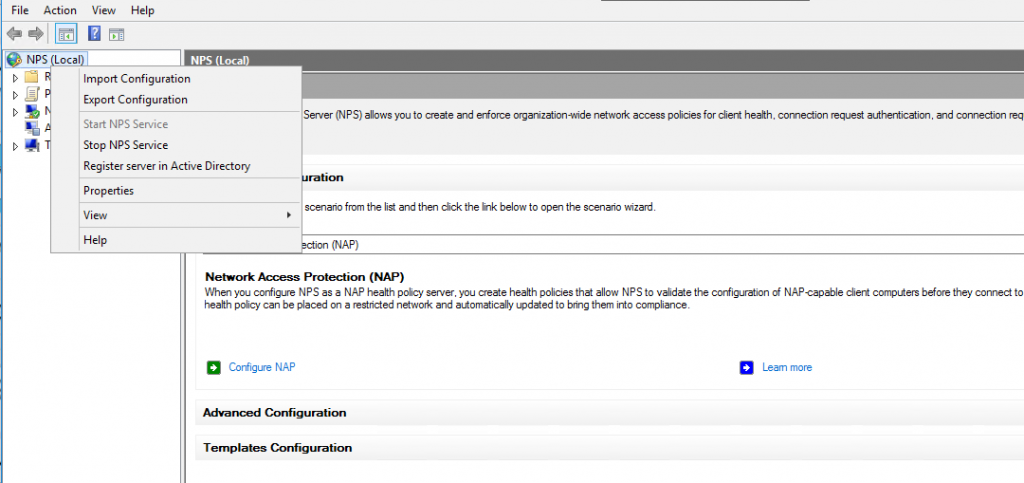

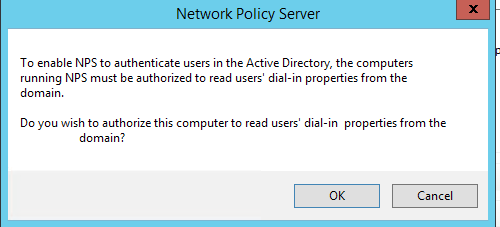

Accedemos a nuestro servidor NPS, presionamos con el botón derecho sobre NPS (Local) > Register server in Active directory

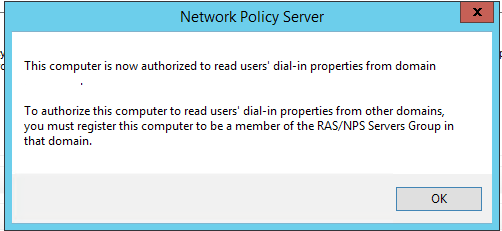

Aceptamos.

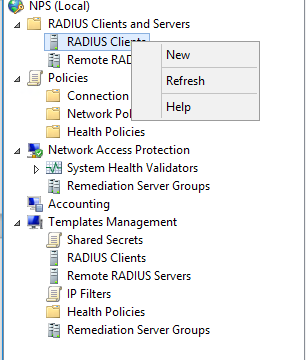

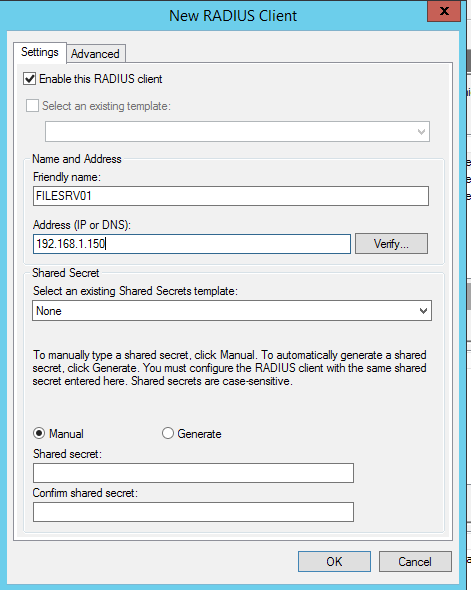

Una vez integrado con el dominio vamos a crear nuestro primer cliente, para ello botón derecho sobre RADIUS Client > New

Complementamos todos los campos sin olvidarnos del Shared secret que después emplearemos.

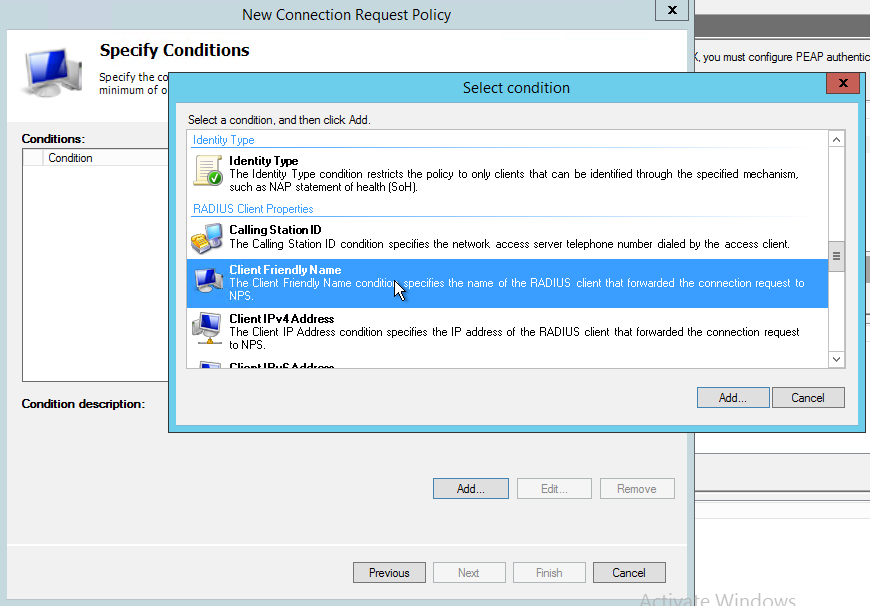

Ahora vamos a crear una Policie, para ello click derecho sobre Conection Request Policies > New

Nos abre el asistente de creación de la política, asignamos un nombre.

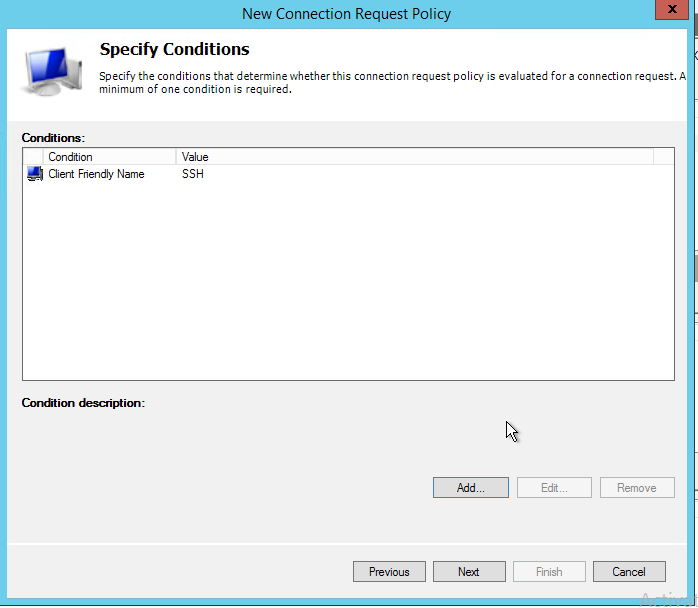

Especificamos una condición Client Friendly Name

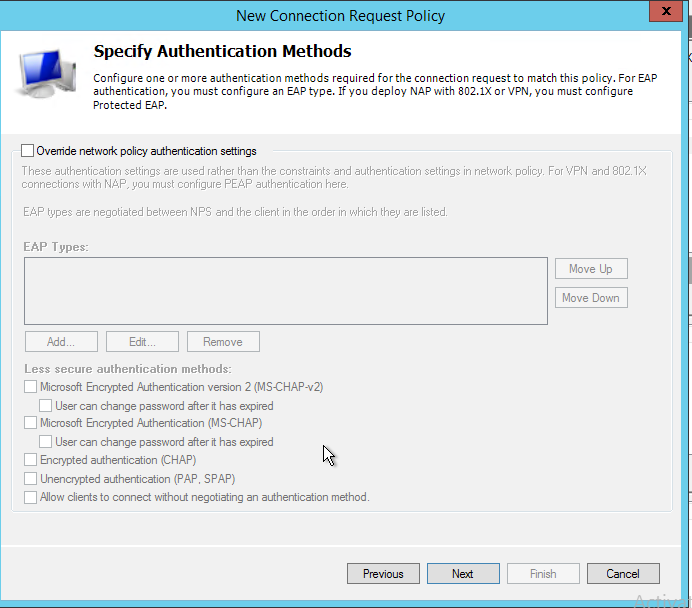

Dejamos la configuración por defecto, siguiente

Siguiente.

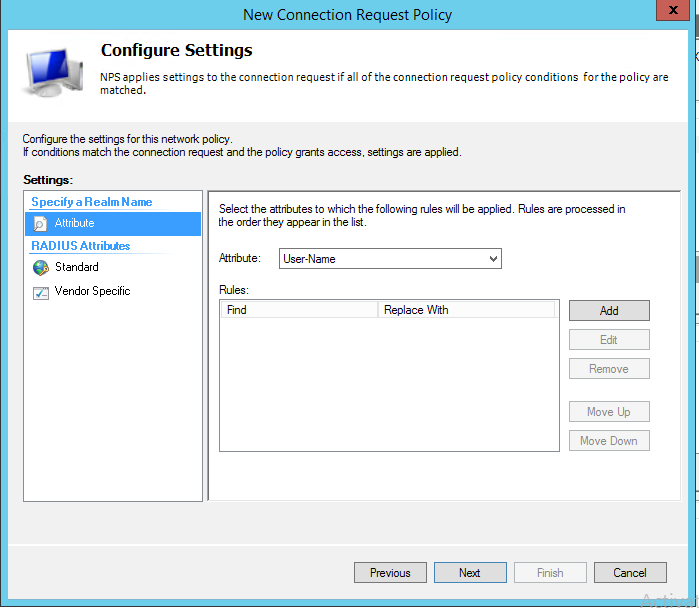

Cambiamos los atributos, debemos configurarlo en User-Name

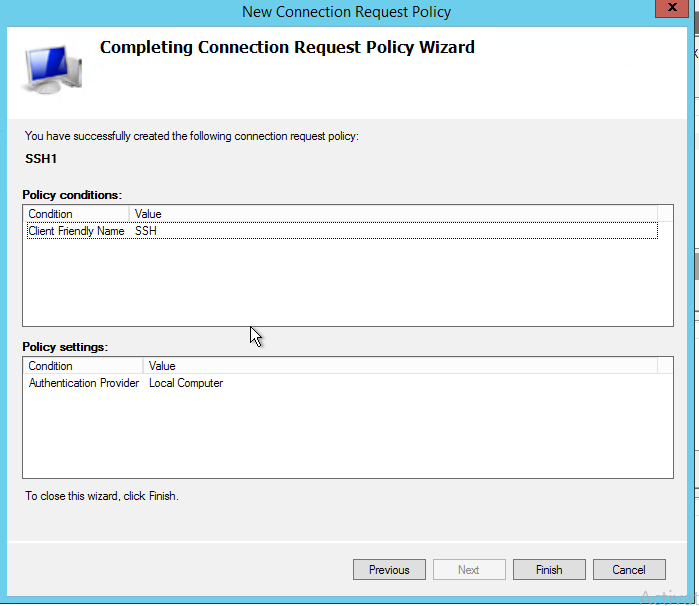

Finalizamos la configuración.

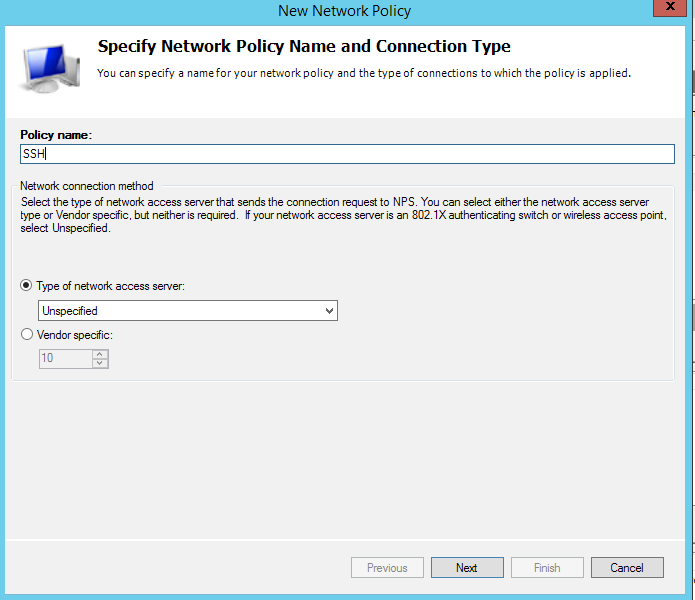

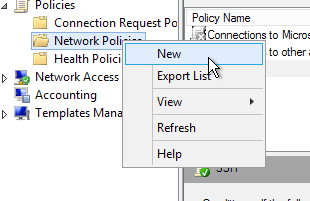

Creamos una nueva política, Click en Network Police > New

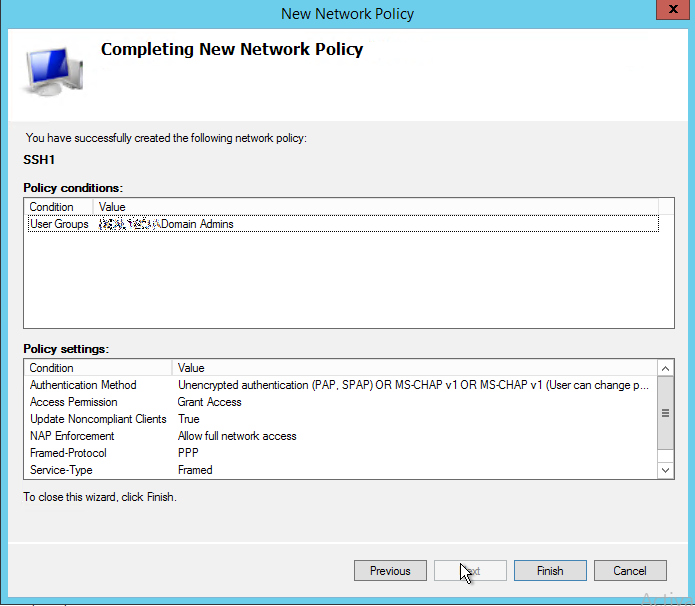

Nos abre el asistente de configuración, asignamos un nombre para la política.

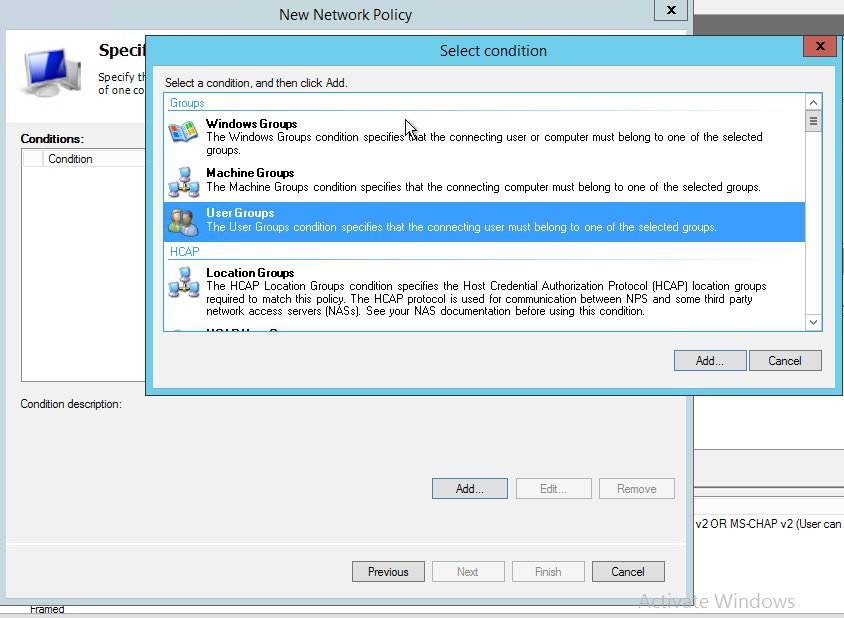

Asignamos una condición UserGroups

Añadimos los grupo de usuarios que queremos que tengan acceso.

Dejamos los permisos de acceso por defecto, Access granted.

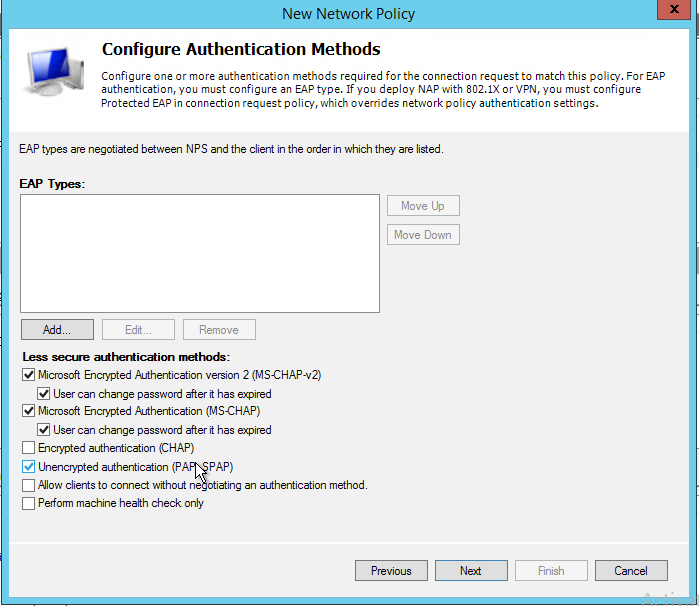

En método de autenticación seleccionamos Unencrypted authenticaction (PAP, SPAP)

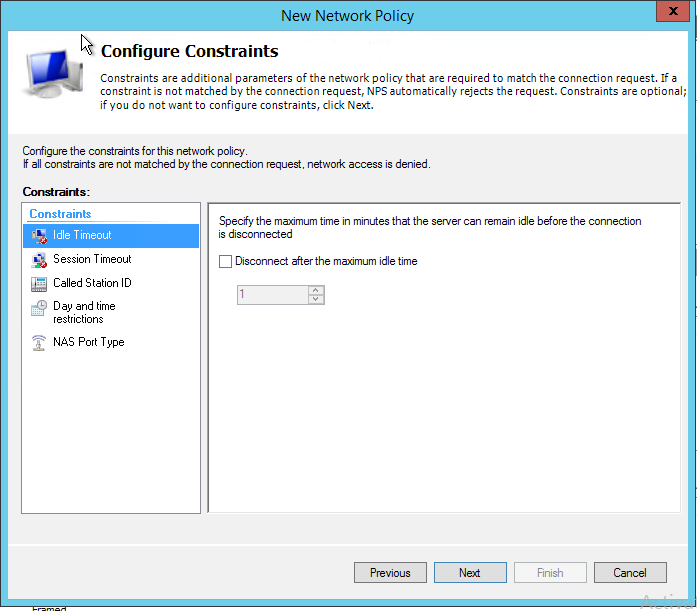

Dejamos la configuración por defecto, siguiente.

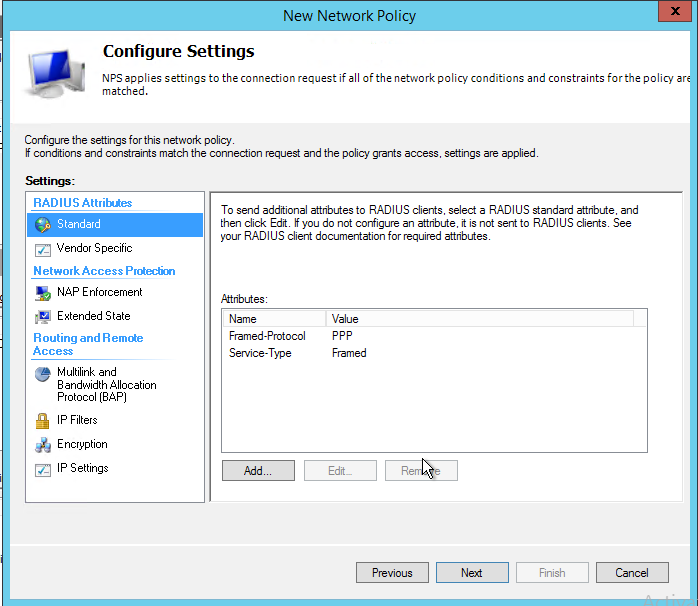

Siguiente.

Finalizamos.

Configuración RADIUS Linux

Instalamos el software necesario

Redhat y derivados :

yum install pam_radius freeradius-utils

Debian y derivados:

apt-get install libpam-radius-auth freeradius-utils

Suse

zypper installl pam_radius freeradius-server-utils

Configuración de PAM_RADIUS en Redhat y Debian

Realizamos una copia de seguridad

cp /etc/pam_radius.conf /etc/pam_radius.conf-bck

Vaciamos el archivo de configuración

> /etc/pam_radius.conf

Añadimos la siguiente configuración (debemos introducir el share secret configurado anteriormente en el servidor NPS)

cat /etc/pam_radius.conf

192.168.1.160 <share secret> 3

Configuración de PAM_RADIUS en Suse

Realizamos una copia de seguridad

cp /etc/raddb/server /etc/raddb/server-bck

Vaciamos el archivo de configuración

> /etc/raddb/server

Añadimos la siguiente configuración (debemos introducir el share secret configurado anteriormente en el servidor NPS)

cat /etc/raddb/server

192.168.1.160 <share secret> 3

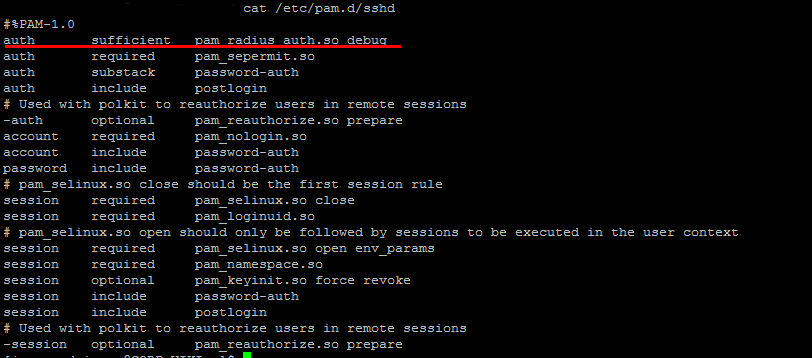

Configuración pam.d/sshd y pam.d/sudo en Redhat y Suse

Añadimos auth sufficient pam_radius_auth.so debug en el archivo /etc/pam.d/sshd

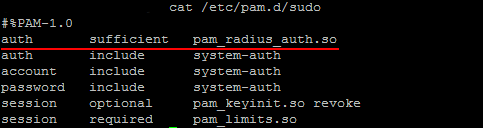

Añadimos auth sufficient pam_radius_auth.so en el archivo /etc/pam.d/sudo

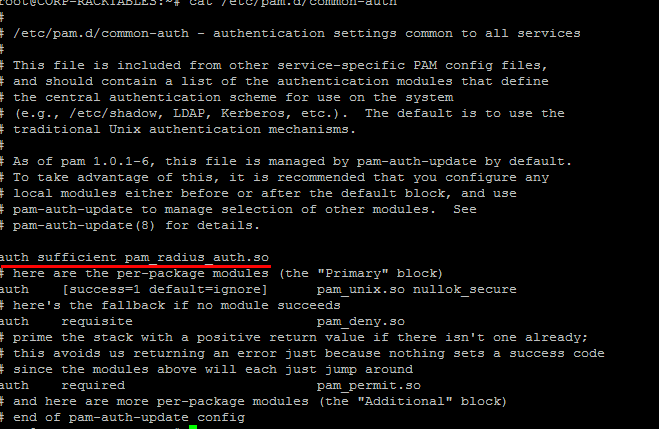

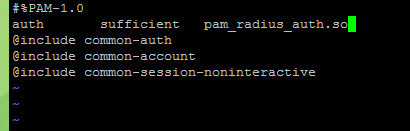

Configuración pam.d/sshd y pam.d/sudo en Debian

Añadimos auth sufficient pam_radius_auth.so debug en el archivo /etc/pam.d/common-auth

Añadimos auth sufficient pam_radius_auth.so en el archivo /etc/pam.d/sudo

Creamos los usuarios en el servidor GNU/Linux

useradd rokitoh

useradd juan

Una vez configurado podemos realizar un test de conexión:

radtest <USUARIO> <CONTRASEÑA> <DIRECCIÓN IP> 10 <share secret>

Ejemplo

radtest rokitoh temporal 192.168.1.160 10 sharesecret123456

Si todo salio bien ya podremos acceder mediante SSH al servidor con un usuario de Active Directory.

Un saludo

:wq!

no funciona