En la actualidad, muchas organizaciones utilizan múltiples servicios en la nube para satisfacer sus necesidades de tecnología. Sin embargo, gestionar múltiples cuentas y contraseñas puede ser un dolor de cabeza para los usuarios y administradores de TI. Es por eso que cada vez más empresas adoptan soluciones de inicio de sesión único (SSO, por sus siglas en inglés) para simplificar el proceso de autenticación. En este artículo, aprenderás cómo crear un SSO de Azure AD a Google Cloud.

Azure Active Directory (Azure AD) es un servicio de gestión de identidades y accesos basado en la nube que se utiliza para autenticar y autorizar a los usuarios en los servicios y aplicaciones de Microsoft. Google Cloud Platform (GCP), por su parte, es una plataforma de servicios en la nube que incluye infraestructura de cómputo, almacenamiento y análisis de datos, entre otros.

Para habilitar el SSO de Azure AD a Google Cloud, debes seguir los siguientes pasos:

- Inicie sesión en Azure Portal con una cuenta personal, profesional o educativa de Microsoft.

- En el panel de navegación de la izquierda, seleccione el servicio Azure Active Directory.

- Vaya a Aplicaciones empresariales y seleccione Todas las aplicaciones.

- Para agregar una nueva aplicación, seleccione Nueva aplicación.

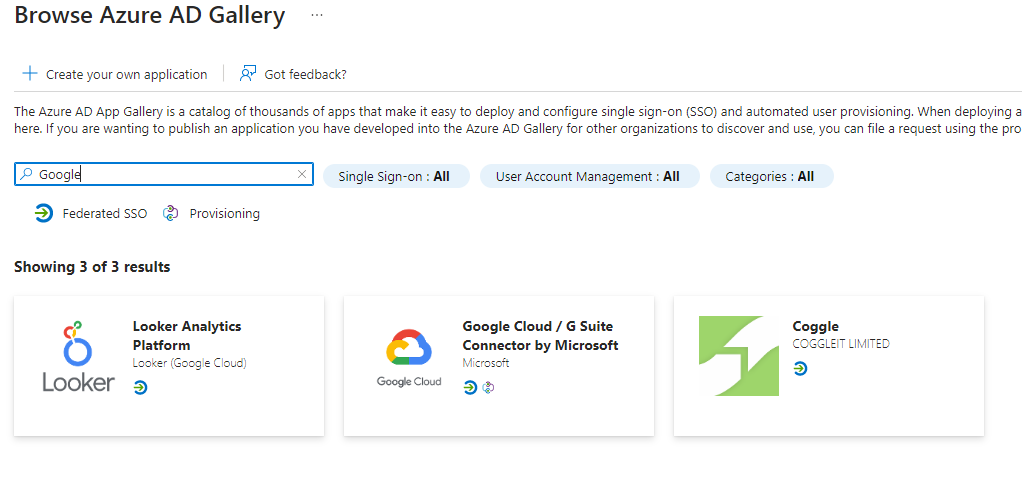

- En la sección Agregar desde la galería, escriba Google Cloud / G Suite Connector by Microsoft en el cuadro de búsqueda.

- Seleccione Google Cloud / G Suite Connector by Microsoft en el panel de resultados y, luego, agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Configuración del inicio de sesión único de Azure AD

Siga estos pasos para habilitar el inicio de sesión único de Azure AD en Azure Portal.

- En Azure Portal, en la página de integración de aplicaciones de Google Cloud / G Suite Connector by Microsoft, busque la sección Administrar y seleccione Sign-on.

- En la página Seleccione un método de Sign-on, elija SAML.

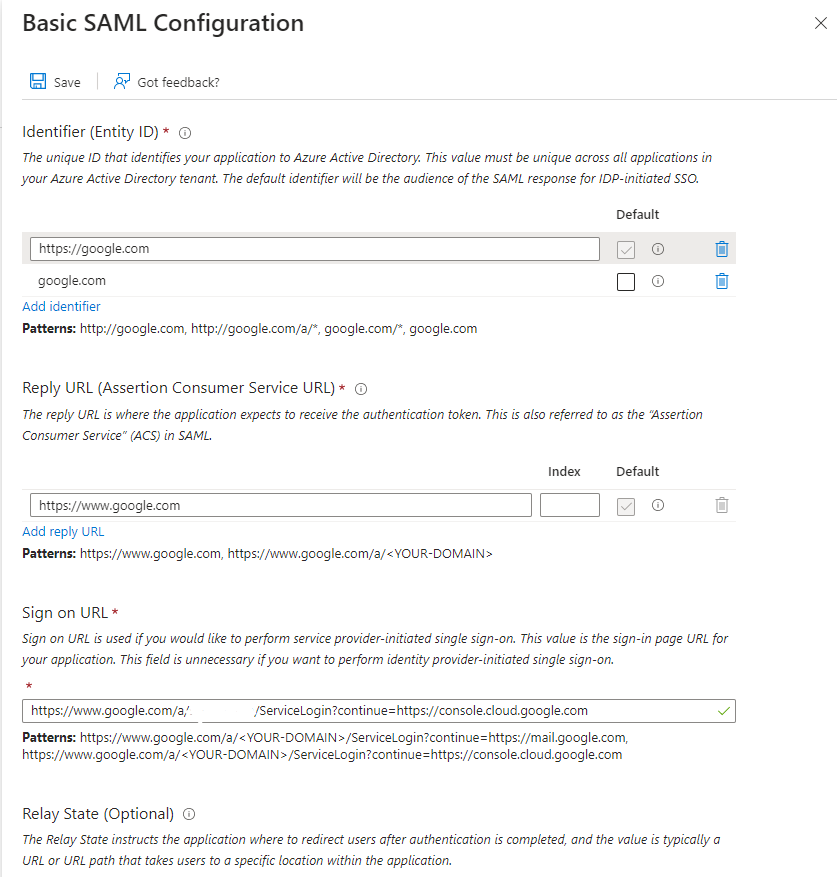

- En la página Configuración del Sign-on con SAML, haga clic en el icono de lápiz de Configuración básica de SAML para editar la configuración.

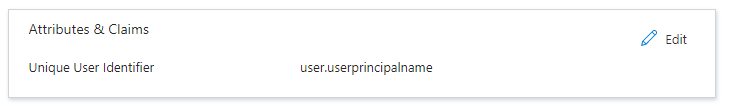

aplicación Google Cloud / G Suite Connector by Microsoft espera las aserciones de SAML en un formato específico, que requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token de SAML. La siguiente captura de pantalla le muestra un ejemplo de esto. El valor predeterminado de Identificador de usuario único es user.userprincipalname, pero Google Cloud / G Suite Connector by Microsoft espera que este valor se asigne a la dirección de correo electrónico del usuario. Para ello, puede usar el atributo user.mail de la lista o usar el valor de atributo correspondiente en función de la configuración de su organización.

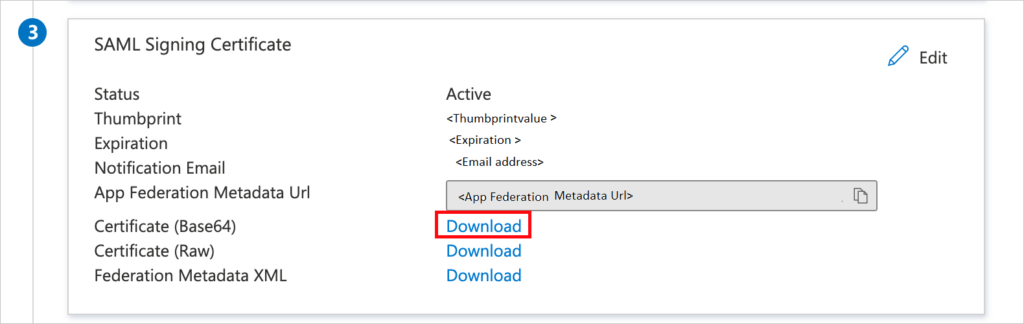

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque Certificado (Base64) y seleccione Descargar para descargarlo y guardarlo en el equipo.

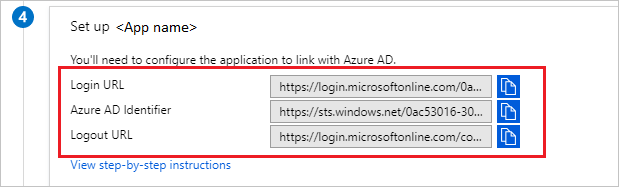

En la sección Configurar Google Cloud / G Suite Connector by Microsoft, copie las direcciones URL adecuadas según sus necesidades.

Configura el aprovisionamiento de Azure AD

La configuración de provisioning en el SSO de Azure AD a Google Cloud permite sincronizar automáticamente la información del usuario entre Azure AD y Google Cloud. Esto incluye la creación, actualización y eliminación de usuarios y grupos en ambas plataformas.

En primer lugar se tiene que crear el usuario azuread-provisioning en Google Cloud (Información extraida de la pagina web oficial de Google)

Para permitir que Azure AD acceda a tu cuenta de Cloud Identity o Google Workspace, debes crear un usuario para Azure AD en tu cuenta de Cloud Identity o de Google Workspace.

El usuario de Azure AD solo está diseñado para el aprovisionamiento automatizado. Por lo tanto, es mejor mantenerlo separado de otras cuentas de usuario; para ello, colócalo en una unidad organizacional (UO) separada. El uso de una UO separada también garantiza que más adelante puedas inhabilitar el inicio de sesión único para el usuario de Azure AD.

Para crear una UO nueva, haz lo siguiente:

- Abre la Consola del administrador y accede con el usuario administrador avanzado que creaste cuando te registraste en Cloud Identity o Google Workspace.

- En el menú, ve a Directorio > Unidades organizacionales.

- Haz clic en Crear unidad organizativa y proporciona un nombre y una descripción para la UO:

- Nombre:

Automation - Descripción:

Automation users

- Nombre:

- Haga clic en Crear.

Crea una cuenta de usuario para Azure AD y colócala en la UO Automation:

- En el menú, ve a Directorio > Usuarios y haz clic en Add new user para crear un usuario nuevo.

- Proporciona un nombre y una dirección de correo electrónico adecuados, como los siguientes:

- Nombre:

Azure AD - Apellido:

Provisioning - Dirección de correo electrónico principal:

azuread-provisioningConserva el dominio principal de la dirección de correo electrónico.

- Nombre:

- Haz clic en Administrar la contraseña, la unidad organizativa y la foto de perfil del usuario, y establece la siguiente configuración:

- Unidad organizacional: selecciona la UO

Automationque creaste antes. - Contraseña: Selecciona Crear contraseña y, luego, ingresa una contraseña.

- Solicitar el cambio de la contraseña durante el siguiente acceso: Inabilitado.

- Unidad organizacional: selecciona la UO

- Haz clic en Agregar usuario nuevo.

- Haga clic en Listo.

Asigna privilegios a Azure AD

Para permitir que Azure AD cree, enumere y suspenda usuarios y grupos en tu cuenta de Cloud Identity o Google Workspace, debes otorgar privilegios adicionales al usuario azuread-provisioning de la siguiente manera:

- Para permitir que Azure AD administre todos los usuarios, incluidos los administradores delegados y los usuarios administradores avanzados, debes convertir al usuario

azuread-provisioningen un administrador avanzado. - Para permitir que Azure AD administre solo los usuarios que no son administradores, basta con que el usuario

azuread-provisioningsea un administrador delegado. Como administrador delegado, Azure AD no puede administrar otros administradores delegados ni usuarios administradores avanzados.

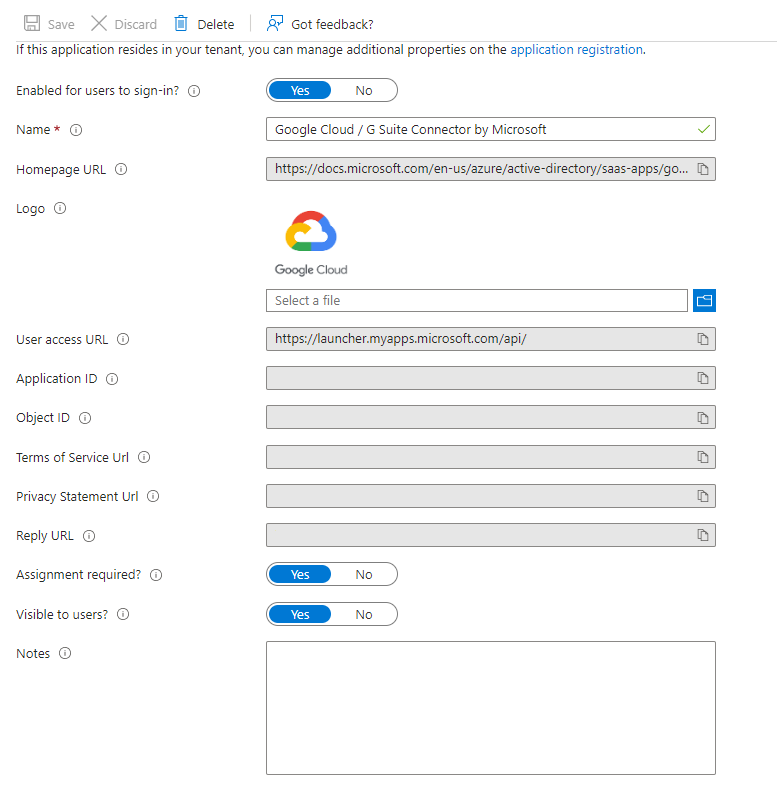

En el menú de la izquierda, haz clic en Administrar > Propiedades:

- Configura Habilitado para que los usuarios accedan como YES.

- Configura Se requiere la asignación del usuario como YES.

- Configura Visible para los usuarios como YES.

- Haz clic en Guardar.

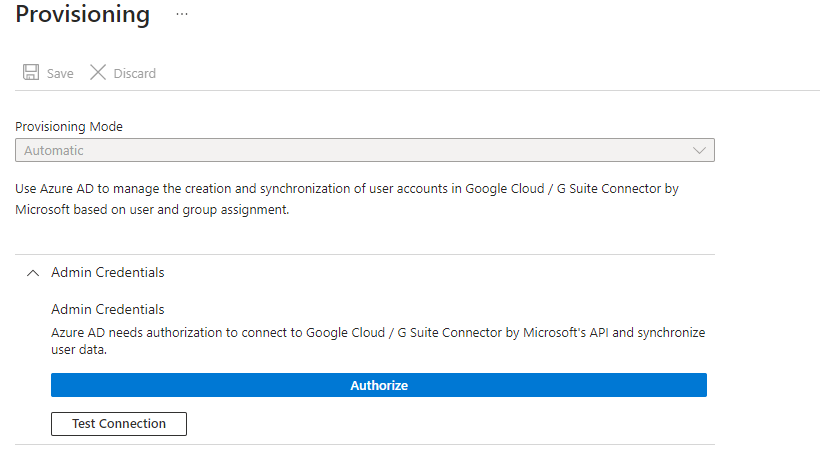

En el menú de la izquierda, haz clic en Administrar > Aprovisionamiento:

- Haz clic en Comenzar.

- Cambia Modo de aprovisionamiento a Automático.

- Haz clic en Credenciales del administrador > Autorizar.

- Accede con el usuario

azuread-provisioning@DOMAINque debiste crear previamente en Google, en el queDOMAINes el dominio principal de tu cuenta de Cloud Identity o Google Workspace. - Como es la primera vez que accedes con este usuario, se te solicitará que aceptes la Política de Privacidad y las Condiciones del Servicio de Google

- Si estás de acuerdo con los términos, haz clic en Aceptar.

Para confirmar el acceso a la API de Cloud Identity, haz clic en Permitir.

Haz clic en Probar conexión para verificar que Azure AD pueda autenticarse de forma correcta con Cloud Identity o Google Workspace.

Haz clic en Guardar.

Configura el aprovisionamiento de usuarios

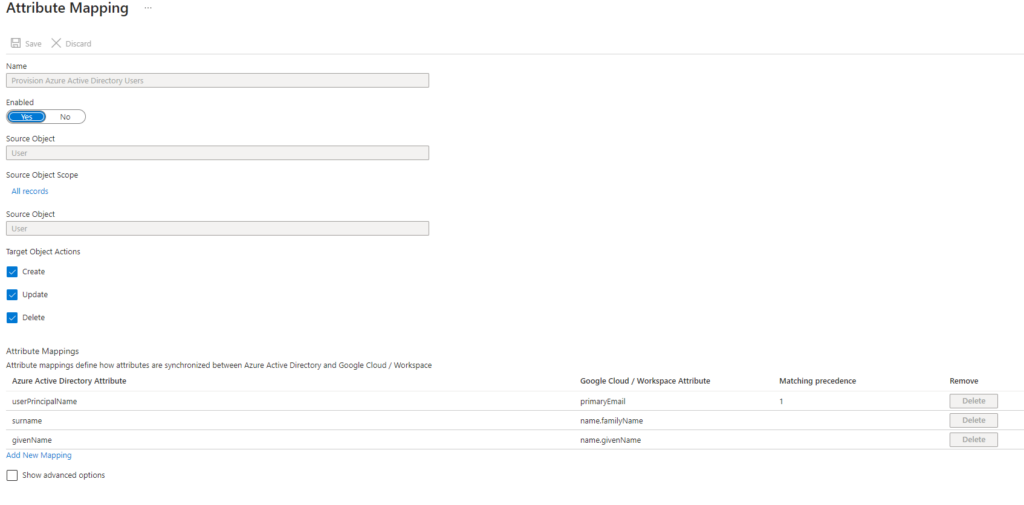

En Mappings, haz clic en Provision Azure Active Directory Users. Se deben configurar los recursos tal y como se ve en la foto.

Configura la asignación de usuarios

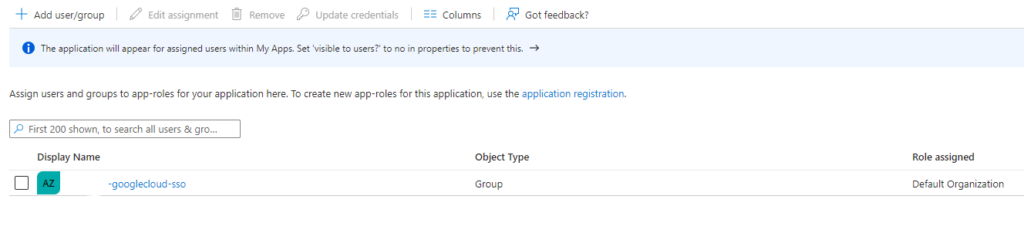

- En el menú de la izquierda, haz clic en Manage > Users and groups.

- Haz clic en Agregar usuario.

- Selecciona Usuarios.

- Selecciona los usuarios o grupos que deseas aprovisionar. Si seleccionas un grupo, todos los miembros del grupo se aprovisionan de forma automática.

- Haz clic en Seleccionar.

- Haz clic en Asignar.

Configura Cloud Identity o Google Workspace para el inicio de sesión único

Ahora que preparaste Azure AD para el inicio de sesión único, puedes habilitar el inicio de sesión único en tu cuenta de Cloud Identity o Google Workspace:

- Abre la Consola del administrador y accede con un usuario administrador avanzado.

- En el menú, haz clic en Mostrar más y ve a Seguridad > Autenticación > SSO con IdP de terceros.

- Haga clic en Agregar perfil de SSO.Nota: No uses el botón Agregar perfil de SAML.

- Configura Configurar SSO con un proveedor de identidad de terceros como habilitado.

- Ingresa las opciones de configuración siguientes:

- URL de la página de acceso: ingresa la URL de acceso de Azure AD. La URL de acceso se encuentra en la tarjeta Configura Google Cloud del portal de Azure, en URL de configuración > URL de acceso.

- URL de la página de cierre de sesión:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - Change password URL:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- En Certificado de verificación, haz clic en Subir certificado y, luego, elige el certificado de firma de token que descargaste antes.

- Haz clic en Guardar.

Actualiza la configuración de SSO para la UO Automation a fin de inhabilitar el inicio de sesión único:

- En Administrar asignaciones de perfiles de SSO, haz clic en Administrar.

- Expande Unidades organizacionales y selecciona la UO

Automation. - Cambia la asignación del perfil de SSO del perfil de SSO de terceros de la organización a Ninguno.

- Haz clic en Anular.