Azure Application Gateway Web Application Firewall (WAF) v2 viene con un conjunto de reglas preconfigurado y administrado por la plataforma que ofrece protección contra muchos tipos diferentes de ataques. Estos ataques incluyen secuencias de comandos entre sitios, inyección SQL y otros. Si es un administrador de WAF, es posible que desee escribir sus propias reglas para aumentar las reglas del conjunto de reglas básicas (CRS). Sus reglas personalizadas pueden bloquear, permitir o registrar el tráfico solicitado según los criterios coincidentes. Si la política de WAF está configurada en modo de detección y se activa una regla de bloqueo personalizada, la solicitud se registra y no se realiza ninguna acción de bloqueo.

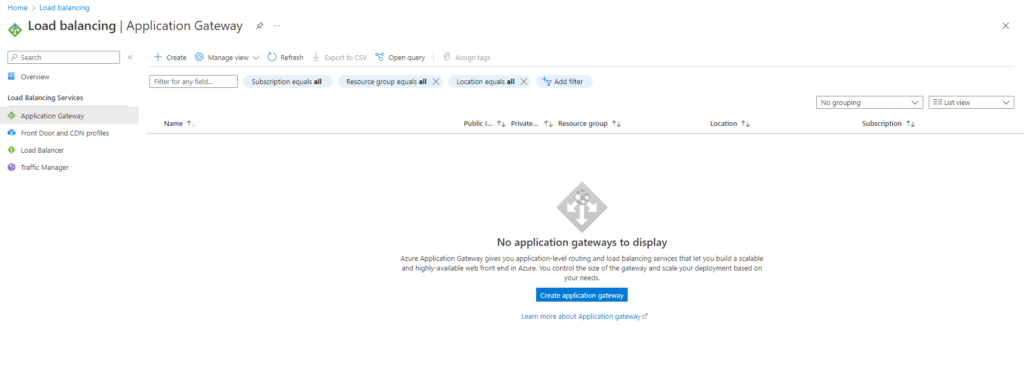

Nos vamos a Application Gateway y damos a: Create application gateway

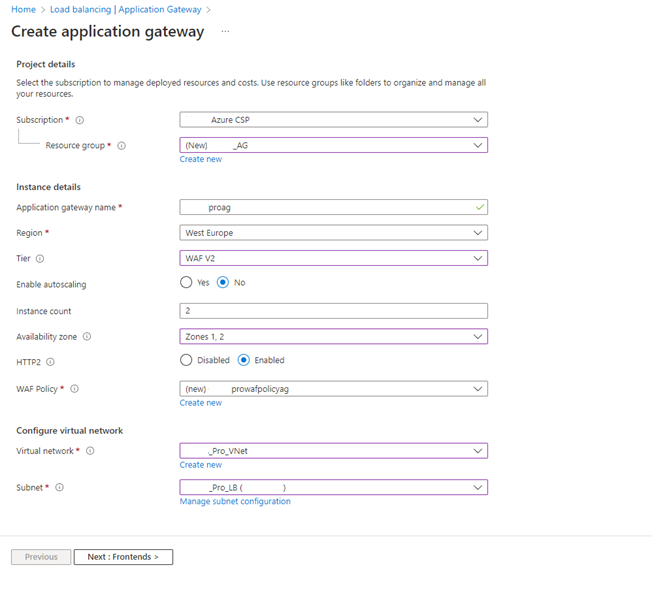

Empezamos a configurar nuestro recurso, en el cual tenemos que asignarle un grupo de recursos, nombre del servicio, VNET y Subnet. De la misma forma, en el apartado: Tier configuremos la opción WAF V2 y creamos una politica para el WAF.

Creamos una dirección publica

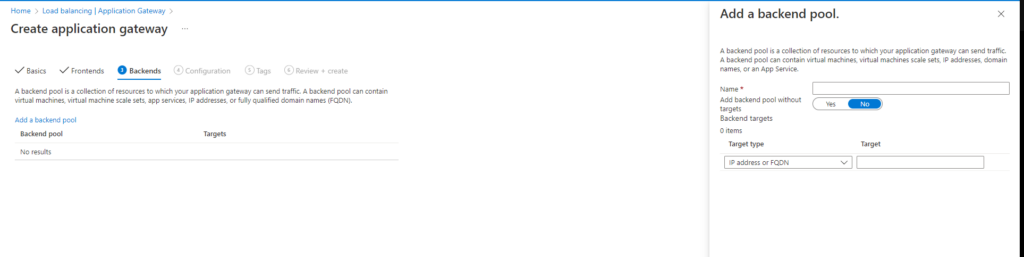

Asignamos las maquinas virtuales o app service al cual queramos realizar el load balancer.

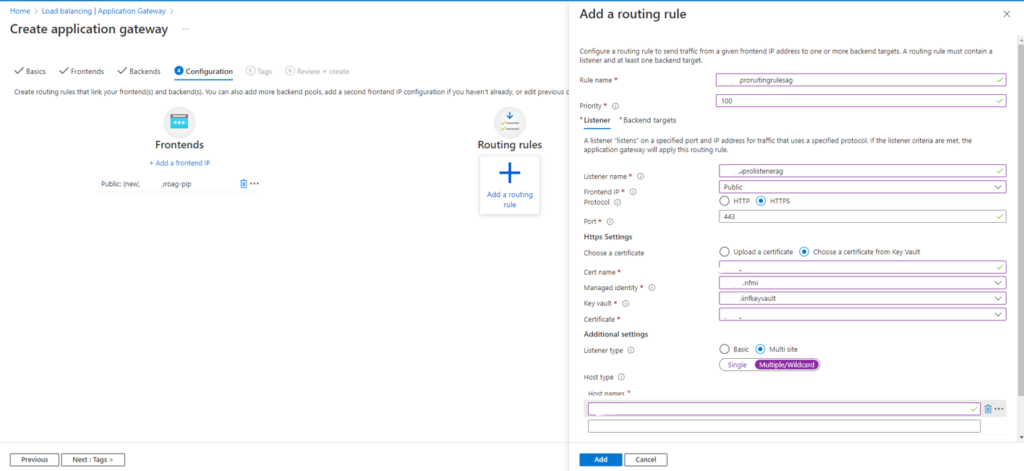

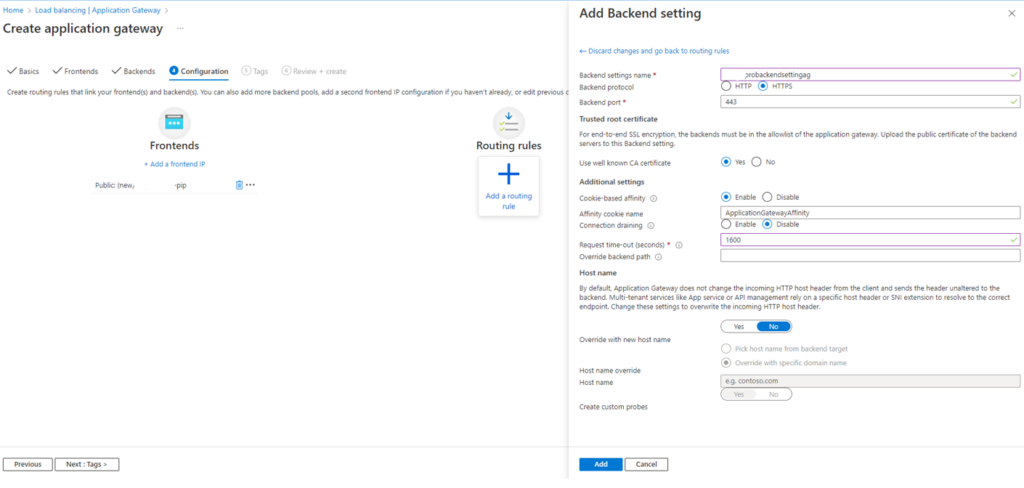

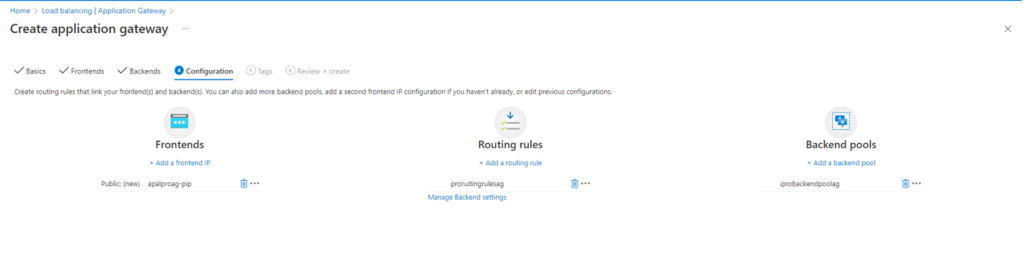

A continuación tendremos que configurar el «Routing rule», en este caso yo tengo subido el certificado a un keyvault pero puedes subir el PFX correspondiente.

de la misma forma, configuramos el Backend setting el cual vamos a emplear el mismo certificado

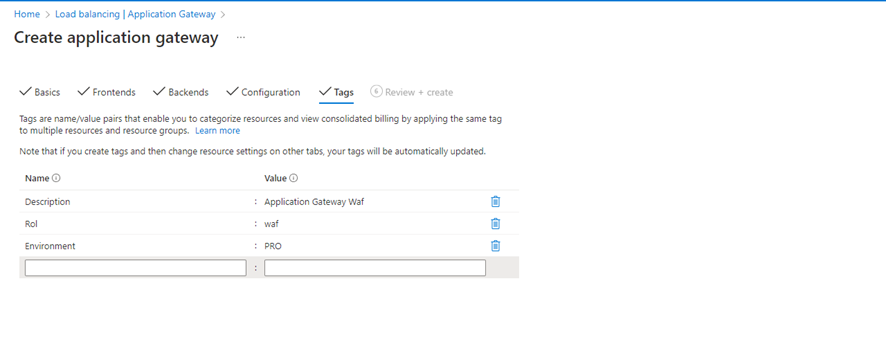

Configuramos los tag (opcional)

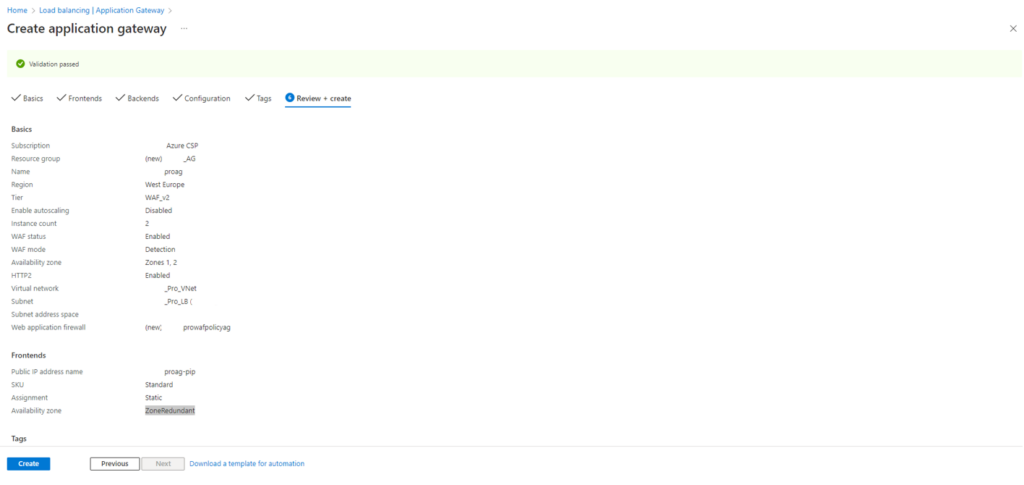

Por ultimo, nos muestra un resumen de la configuración del servicio. Creamos

:wq!