Microsoft carga contra OpenOffice, ¿de qué tiene miedo?

Microsoft ha publicado un video de tres minutos en YouTube donde expone los casos de quince clientes profesionales que después de probar la suite ofimática libre OpenOffice.org se pasaron a Microsoft Office. Estos ‘clientes’ (de Microsoft) ponen en cuestión las supuestas desventajas de OpenOffice.org respecto a Microsoft Office como mayores costes a largo plazo, pobre interoperabilidad, menor productividad, soporte limitado, disminución de la eficiencia y frustración general.

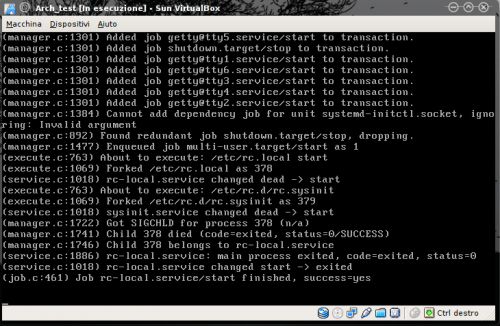

Un vistazo a systemd, “lo nuevo en arranque en Linux”

Upstart vino a reemplazar al legendario init.d, posee algunas ventajas respecto a su predecesor, en especial en la velocidad de todo el proceso de inicio, gracias a su sistema de eventos y arranque en paralelo, de hecho ya esta implementado en algunas distros, sin embargo todo puede ser mejor, y eso es lo que demuestra systemd, un nuevo sistema de inicio para Linux.

Las grandes compañías migran y apoyan a GNU/Linux

The Linux Foundation acaba de publicar el resultado de un estudio en el que han entrado en contacto con 1.948 personas del mercado empresarial para ver la tendencia de uso de sistemasGNU/Linux en grandes compañías. Los datos no dejan lugar a dudas, y es que las migraciones hacia Linux y la tendencia de elección como sistema operativo base están marcando una gran tendencia de adopción del sistema operativo del pingüino.

Lenovo venderá un millón de PCs con Ubuntu a China en 2010

Canonical está preparando la organización de un evento hardware en Taiwán y espera que estas jornadas permitan ponerle en contacto con varios fabricantes de PCs de este país para que dichas empresas adopten Ubuntu como una opción a la hora de preinstalar esta distribución Linux en sus equipos.

Recuperar contraseñas de Windows con Trinity Rescue Kit

Trinity Rescue Kit (TRK) es una distribución gratuita de Linux(Live CD) que sirve para recuperar y reparar PC’s cuyo sistema operativo es Windows, aunque también sirve para solucionar problemas en Linux

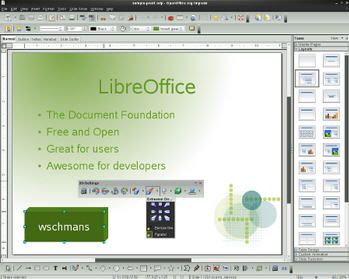

Oracle pasa de LibreOffice

Era de esperar: los responsables de Oracle han indicado que no trabajarán directamente con The Document Foundation y con el fork de OpenOffice.org que ha surgido a partir de esta iniciativa, y que todos conocemos ya con el nombre de LibreOffice.

Debian Testing como distro para usuarios finales

La distribución más respetada por los veteranos del mundo Linux -bueno, hay más opciones, pero en mi caso al menos es así- pero muchos usuarios la consideran una distribución menos “divertida” o “emocionante” que otras como Ubuntu, Arch Linux o Fedora por la sencilla razón de que hasta que aparece una nueva versión final y estable suele pasar bastante tiempo.

Advertencias en temas GNOME y KDE: ¡cuidado, root!

La gestión de los permisos y privilegios de las cuentas de usuario de nuestros sistemas Linux es probablemente la mejor y más eficiente de todo el mercado. Ni Windows con su UAC -que ha mejorado bastante desde que apareció en Vista- ni tampoco Mac OS X -que imita como puede el comportamiento de los sistemas Linux y BSD-, que logran la cuasi-perfección en este apartado, pero quedan algunos flecos por resolver.

Y es que aunque normalmente lo de ejecutar comandos o utilizar aplicaciones que requieran privilegios de superusuario nos obliga a hacer el su o el sudo de rigor, existen situaciones en las que los usuarios pueden no darse cuenta de que las aplicaciones que están usando pueden hacer mucho más de lo que quizás pensabanporque las ejecutan con permisos de superusuario.