Varios expertos en seguridad han descubierto que el iPhone 3GS tiene una seguridad de risa, incluso con la configuración de un número PIN para el acceso a las funciones de telefonía: cualquiera de las nuevas distribuciones Linux con soporte para estos dispositivos son capaces de acceder a todos los archivos de forma transparente.

Categoría: UNIX – *BSD – GNU/Linux

UNIX – *BSD – GNU/Linux

KDE SC 4.5 Beta 1, a jugar

Los desarrolladores del entorno de escritorio KDE han publicado la primera versión preliminar de KDE SC 4.5. Hace bien poquito hablábamos de lo que podría llegar con KDE SC 4.5, y ahora ya podemos echarle un buen vistazo a esta primera versión.

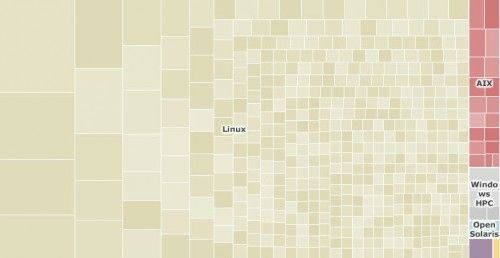

Windows y Linux cambian sus papeles en supercomputadoras

Es un tema al que ya hemos hecho referencia en pasadas ocasiones, pero es bueno recordar cada seis meses que el mercado de los supercomputadores está dominado completamente por Linux, un sistema operativo que muestra su versatilidad y potencia en este tipo de configuraciones.

WebHTTrack – Copiar un sitio Web completo y verlo offline

Para realizar esto vamos a contar un una aplicación llamada HTTrack, es muy sencilla tanto de utilizar como de instalar.

WebHTTrack es una aplicación que nos permite la descarga a un directorio local de parte o de todo un sitio web (directorios, imágenes, pdfs, etc.) para poder estudiarlo posteriormente sin conexióna internet. El programa distingue entre enlaces internos (dirigidos a contenidos en el mismo web) y externos (dirigidos a otros sitios), adaptando los primeros y dejando intactos los segundos.

Este software esta disponible para estos sistemas operativos: Windows 9x/NT/2000/XP/Vista/Seven y Linux/Unix/BSD/OSX.

La puedes descargar desde su pagina oficial: www.httrack.com

Metasploit – Browser Autopwn

Metasploit ofrece la posibilidad de lanzar exploits de acuerdo al la versión del browser que la victima este utilizando, es decir que si el usuario usa Firefox como su explorador predeterminado no se tendrán en cuenta (al momento de ejecutar el ataque) exploits para Internet Explorer.

Breve introducción a Tiger

Tiger crea informes sobre la seguridad de nuestro sistema

Tiger es un conjunto de más de 40 modulos con tests especificos para auditar nuestro sistema frente a posibles fallos de seguridad. Su objetivo principal es detectar modos de comprometer a root en nuestro sistema concreto. Aparte de crear algunos archivos nuevos con informes Tiger no cambia nada en el sistema, simplemente aconseja sobre que riesgos podemos estar sufriendo y deja los posibles arreglos al usuario. En cualquier caso permite tomar conciencia rápidamente de posibles errores o fallos en la administración de nuestros sistemas y a menudo nos indica como podemos solucionarlos.

instalar Virtualbox 3.2 en debian/ubuntu

¿Porque VirtualBox?

Navegar anonimamente utilizando Tor, vidalia y privoxy en Chromium/Chrome

¿Que es Tor? (Descripción Web oficial)

Tor es un proyecto software que le ayuda a defenderse contra el análisis de tráfico, una forma de vigilancia de la red que amenaza la libertad personal y la privacidad, la confidencialidad en los negocios y relaciones, y la seguridad del estado. Tor le protege transmitiendo sus comunicaciones a través de una red distribuída de repetidores llevados por voluntarios de todo el mundo: evita que alguien que observa su conexión a Internet aprenda qué sitios visita, y evita que los sitios que visita aprendan su posición física. Tor funciona con muchas de sus aplicaciones existentes, incluyendo navegadores web, clientes de mensajería instantánea, acceso remoto, y otras aplicaciones basadas en el protocolo TCP.

¿Que es vidalia?

Es un gestor gráfico para manejar y «configurar» Tor

¿Que es Privoxy? (Descripcion Wikipedia)

Privoxy es un programa que funciona como proxy web, usado frecuentemente en combinación con Tor y Squid. Tiene capacidades avanzadas de filtrado para proteger la privacidad, modificar el contenido de las páginas web, administrar cookies, controlar accesos y eliminar anuncios, banners, ventanas emergentes y otros elementos indeseados de Internet. Privoxy tiene una configuración muy flexible y puede ser personalizado para adaptarse a las necesidades y gustos individuales. Privoxy es útil tanto para sistemas aislados como para redes multiusuario.

Suiza: 9000 PCs con GNU/Linux

9.000 ordenadores de escuelas suizas tenían instalado un sistema Windows junto a Ubuntu; podían optar por arrancar un sistema u otro gracias al gestor de arranque que ofrecía las dos opciones gracias a la iniciativa del Departamento de Instrucción Pública suizo. Hasta ahora. Se ha decidido eliminar el sistema de Microsoftpara usar, únicamente, el sistema GNU/Linux Ubuntu.

Instalar Chrome en Debian/Ubuntu

Descripción: Con este escript puedes instalar google-chrome-instable o Chromium. básicamente lo que hace este script es generar una lista de repositorio y lo aloja e: /etc/apt/sources.list.d/, despues como podemos ver en el script realiza un «sudo apt-get update» y a continuacion instala el navegador