Los desarrolladores de este software de grabación de CDs y DVDs -y ahora, algo más- han anunciado el lanzamiento de K3b 2.0 ‘Komeback’, una versión muy importante porque como indican sus responsables esta es la última de las etapas que han permitido trasladar esta aplicación a la actual plataforma del entorno de escritorio KDE 4.

Categoría: UNIX – *BSD – GNU/Linux

UNIX – *BSD – GNU/Linux

¿Qué distribución Linux se usa en Google?

Hace un mes se supo que en Google querían librarse de las amenazas de seguridad que constantemente aparecen en Windows, y anunciaron que todos los empleados de esta empresatendrían que trabajar desde entonces o bien con Mac OS X o bien con Linux.

Red Hat no quiere saber nada de usuarios finales (más o menos)

Como señalan nuestros compañeros de MuyComputer, hace unos días se presentaron lossólidos resultados financieros de Red Hat para el primer trimestre fiscal de 2011, para el que Red Hat acabó con unos beneficios de 24,1 millones de dólares que confirman su acertada filosofía empresarial

Optimizar Iceweasel

Estos últimos días estaba teniendo muchos problemas con Chrome y el maldito flash, funcionaba cuando quería y arto e reinstalado de nuevo el querido Iceweasel.

Iceweasel me gusta mucho, pero Chrome me iba mucho mas rapido…

Encontrado un manual muy bueno en esdebian.org de como optimizar Iceweasel para que valla mas rápido, espero que os sirva

Índice

1. IceWeasel introducción

2. Optimización

2.2 Trabajando en el navegador

2.2.1 Asignar Memoria Caché a Firefox

2.2.2 Liberar memoria RAM cuando está minimizado

2.2.3 Deshabilitar el pre-fetch

2.2.4 Limitar el uso de RAM

2.2.5 Mejorar la descarga de páginas para usuarios con banda ancha

2.3 Compactar Base de Datos con sqlite3

2.3.1 Instalar sqlite3

2.3.2 Script

2.3.3 Ejecución

Instalar gráficas NVIDIA en Debian

Indice

1. Introducción

2. Instalación

2.2. Driver libre «nouveau»

2.3. Driver privativo «nvidia»

2.3.1. Mediante module-assistant

2.3.2. Mediante el instalador de nVidia (.run)

3. Configuración de Xorg

4. Desinstalación

4.2. Driver privativo

4.2.1. Instalado mediante module-assistant

4.2.2. Instalado mediante el instalador de nVidia (.run)

5. Problemas comunes

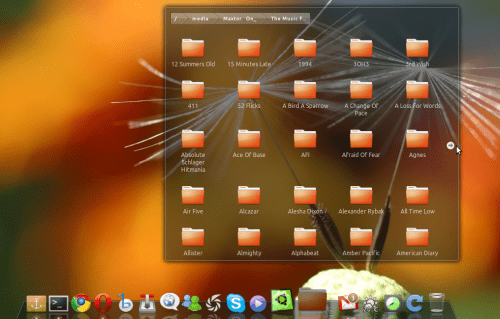

Docky Stacks, copiando fantásticamente a Mac OS X

Es cierto que algunos de los desarrollos que estamos viendo últimamente en la evolución de nuestro entorno de escritorio linuxero parecen copiar características de Mac OS X. El sistema operativo de Apple es para muchos un referente de usabilidad y diseño, y aunque algunos vean como algo equivocado copiar a Mac OS X, personalmente opino que si algo funciona, ¿para qué reinventar la rueda?

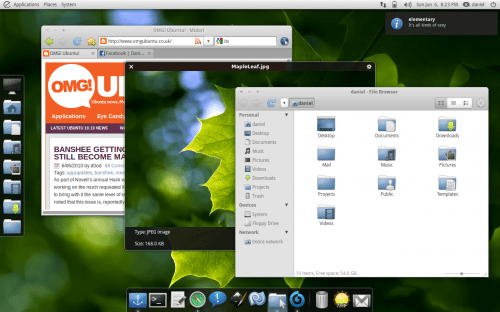

Elementary como distro Linux independiente

Hace tiempo que venimos hablando del proyecto Elementary, creado por Daniel Foré y que permitecambiar el aspecto visual de algunos componentes del sistema y dándoles un acabado realmente elegante y, por qué no decirlo, que también recuerda bastante al acabado de la interfaz de Mac OS X.

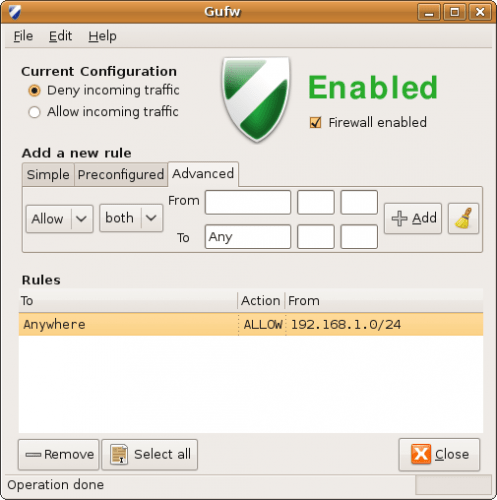

Afianza la seguridad en Linux

Interesante el artículo de OSNews que conviene leerse “de pe a pa” ya que el autor ha revelado varios de los secretos que influyen a la hora de tratar de mantener nuestro sistema lo más seguro posible. Los consejos abarcan varias áreas, y están dedicados a algunas de las distros más conocidas como Fedora, openSUSE o Ubuntu.

Cada vez más desarrolladores pasan de Windows a Linux

La Encuesta a los usuarios de Eclipse para el año 2010 puede no ser del todo concluyente, pero desde luego los desarrolladores que aprovechan este entorno de desarrollo están demostrando que las cosas se están moviendo en el mundo de los desarrolladores.