Tutorial Vulnerabilidad CSRF

Inicio Tutorial Cross Site Request Forgery By ShadinessDark = Zero Bits

1.) Presentación

2.) Que es CSRF

3.) Quien descubrió la vulnerabilidad CSRF

4.) CSRF y Xss

5) Robo de Cookies en XSS & CSRF (Diferencia) – Colaboracion de Zero Bits

6.) Testeando vulnerabilidad CSRF y programas el code vulnerable

7.) Sacando una conclusión a todo

8.) Como cuidar nuestra Web de este tipo de ataques

9.) Despedida

1.) Presentación

Primero que nada este tutorial va dedicado a mis amigos de BugDox y a todo los Lectores especialmente a los que no les caigo bien, muchos me harán criticas Y eso es Bueno porque Uds. Me corrigen como muchos saben yo me retire del DEFACING no Es que yo sea conocido ni nada por el estilo este tutorial lo he hecho de manera especial

Para dar la diferencia de otros tutoriales que he visto en la red…

¿Por qué diferente?

Porque la mayoría de los tutoriales visto en la red son poco explicados para iniciados

¿A que se debe este tutorial?

Bueno este tutorial no puedo decir que lo hago con el fin de bien lo hago para bien y Para mal lo hago con concepto de cómo explotarlo y concepto de cómo arreglarlo

No es mi culpa que un Web Master no me haga caso ¿Verdad?

Los saludos más especiales para mis compañeros:

Zero Bits

KuTer

Jeferx

Darki113r

_84kur10_

Z1z30f

Kozmic.Kizz

¿Querrías que Adobe ofreciese Photoshop en Linux?

Hace tiempo que las aplicaciones del pack Creative Suite de Adobe son las más populares en muchas áreas de departamentos de diseño y de agencias creativas, pero ninguna de ellas corre nativamente en Linux, algo que podría cambiar con una nueva iniciativa popular.

Kinect como cámara 3D

Los pequeños hacks que están apareciendo para el dispositivo de Microsoft están permitiendo lograr cosas muy interesantes, como convertir a Kinect en un dispositivo capaz de generar vídeo en 3D en tiempo real. Un usuario lo ha demostrado con un código que ya había utilizado en otros proyectos de realidad virtual en su proyecto de investigación, y combinando su solución con el código que el joven español Hector Martín lanzó hace pocos días, ha logrado una aplicación espectacular.

El código desarrollado por Martín nada más aparecer Kinect en nuestro país permitió poder acceder a algunas de las posibilidades del dispositivo de Microsoft pero no desde la consola Xbox 360 para la que está dirigido, sino conectándolo a PCs y portátiles a través del puerto USB.

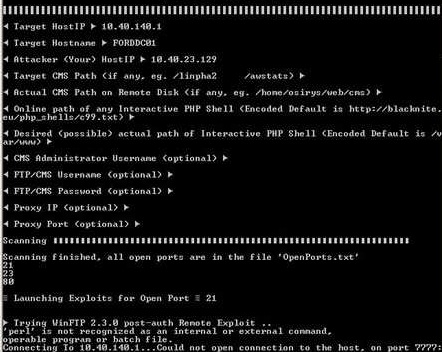

Metasploit Pro 3.5

winAUTOPWN – Ataques automáticos de entornos Windows

winAUTOPWN es una herramienta que nos permite automatizar ataques a entornos windows, de forma simple y con un solo click.

5 años de kernels a prueba: ¿ha variado mucho el rendimiento?

Mucho ha llovido en cinco años en el mundo Linux, y buena prueba de ello han sido las evoluciones que se han producido en el núcleo del sistema, y que han permitido no solo dar soporte a nuevas tecnologías y estándares, sino también sacar el máximo partido de las plataformas hardwarepara obtener el máximo rendimiento.

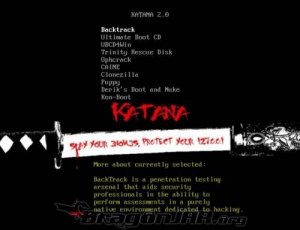

Katana v2.0 ya disponible!

Ya hemos hablado de esta excelente herramienta que llega con unas novedades muy interesantes

Red Hat: “El PC no tiene futuro”

Hemos tenido la oportunidad de entrevistar a Wener Knoblich, general manager EMEA (Europe, Middle East, Africa) en Red Hat, aprovechando el ciclo de conferencias Enterprise Virtualization Confererence 2010 que la empresa ha organizado en varias ciudades europeas, incluyendo Barcelona y Madrid.

Aprovechando el encuentro hemos podido hablar con el Sr. Knoblich de diversos aspectos relacionados tanto con la virtualización como con el actual papel de Red Hat en el segmento empresarial y en el segmento Linux, además de tratar también temas como los relacionados con algunos de sus teóricos competidores y otras empresas del mundo Linux como Canonical.