En esta guía, te mostraré cómo instalar y configurar NetBox, una poderosa herramienta de gestión de infraestructura IP y centros de datos de código abierto. Seguiremos los pasos detallados para instalar y configurar la base de datos PostgreSQL, Redis y luego procederemos con la instalación de NetBox.

Leer másInstalacion de Minikube en Debian – Cómo Configurar un Entorno de Desarrollo Local con Minikube

¿Qué es Minikube y por qué utilizarlo?

Minikube es una herramienta que permite ejecutar clústeres de Kubernetes de un solo nodo en una máquina local. Kubernetes es una plataforma de código abierto diseñada para automatizar el despliegue, el escalado y la gestión de aplicaciones en contenedores.

Leer másCreando un Application Proxy en Azure AD

Qué es Entra ID Application Proxy?

Azure Entra ID Application Proxy es una característica que permite a las organizaciones publicar aplicaciones locales de forma segura en Internet. Esto permite a los usuarios acceder a estas aplicaciones desde cualquier lugar y en cualquier momento, sin comprometer la seguridad de la red.

Leer másResolver problema ‘externally-managed-environment’ al instalar mediante pip3

¿Alguna vez has intentado instalar una herramienta crucial en tu sistema Debian 12 Bookworm solo para encontrarte con el desconcertante mensaje de error ‘externally-managed-environment’ al usar pip3? En este artículo, te proporcionaremos una solución rápida y sencilla para superar este obstáculo y seguir adelante con tus proyectos sin problemas.

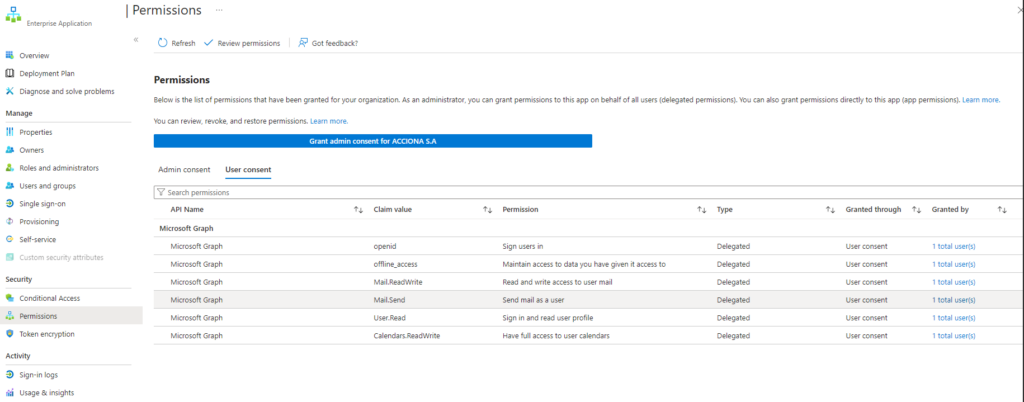

Leer másGestión de Permisos en Azure AD: Cómo Revocar User Consent en Enterprise Application

Eliminar las User Consent ya sea para un usuario específico, varios usuarios, no puede hacerse a través del portal. Actualmente, no existen características de interfaz de usuario para eliminarlas User Consent; únicamente se puede hacer con PowerShell o Graph API .

User Delegate en Azure Storage Account

Cuando se trata de gestionar y manipular datos en Azure, el uso de una cuenta de almacenamiento es fundamental. Azure Storage ofrece una amplia gama de características y funcionalidades para almacenar diversos tipos de datos de manera segura y escalable. Uno de los aspectos importantes de la gestión de una cuenta de almacenamiento es el uso del User Delegate.

¿Qué es el User Delegate en una Storage Account?

El User Delegate es una característica que permite delegar temporalmente el acceso a una cuenta de almacenamiento de Azure sin la necesidad de compartir las claves de acceso de la cuenta. En lugar de eso, se genera un token de firma de acceso compartido (SAS) de manera dinámica, lo que proporciona un método más seguro para conceder acceso a recursos específicos dentro de la cuenta de almacenamiento.

Leer másMontaje de un Bucket de GCP con Rclone

En este tutorial, aprenderemos a montar un bucket de Google Cloud Platform (GCP) en nuestras máquinas utilizando Rclone. Este proceso nos permitirá acceder y gestionar archivos en el bucket de manera eficiente desde nuestro entorno local. A continuación, detallaremos paso a paso cómo realizar este montaje.

Leer másApagado y Encendido Automático de AKS Utilizando Azure Automation

En entornos de nube como Azure, es fundamental optimizar el uso de recursos para reducir costos y mejorar la eficiencia operativa. Una de las prácticas recomendadas es apagar los cluster de AKS cuando no están en uso y encenderlas solo cuando sea necesario. En este blog, exploraremos cómo automatizar este proceso en Azure y un script de PowerShell ejecutado desde un Automation Account.

Leer másGestión de Acceso: Integrando Grupos Externos en SQL Server

Gestionar el acceso a bases de datos SQL Server puede ser una tarea compleja, pero con la integración de grupos externos, podemos simplificar este proceso. En este artículo, te guiaré a través de los pasos para añadir grupos externos utilizando varios proveedores, desde Azure AD, LDAP, Okta, PingIdentity, Google Workspace.

Leer más