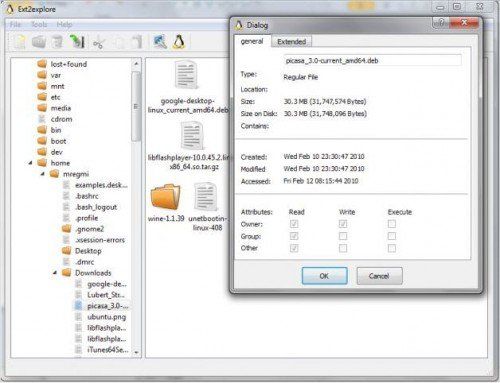

Muchos sois usuarios de sistemas duales en los que combináis vuestra distribución de Linux con una partición dedicada a Windows. Hasta no hace mucho no era complicado acceder a todas las particiones desde Windows o desde Linux.

En el caso de Windows existían utilidades para dar soporte a sistemas de ficheros como ext2 o ReiserFS (¿quién se acuerda ya de ReiserFS?), mientras que hace mucho que Linux da soporte a los sistemas de ficheros nativos de Windows.