SSH File Transfer Protocol (también conocido como SFTP o Secure File Transfer Protocol) es un protocolo del nivel de aplicación que proporciona la funcionalidad necesaria para la transferencia y manipulación de archivos sobre un flujo de datos fiable. Se utiliza comúnmente con SSH para proporcionar la seguridad a los datos, aunque permite ser usado con otros protocolos de seguridad. Por lo tanto, la seguridad no la provee directamente el protocolo SFTP, sino SSH o el protocolo que sea utilizado en su caso para este cometido.

Categoría: UNIX – *BSD – GNU/Linux

UNIX – *BSD – GNU/Linux

Instalar Cacti en GNU/Linux

Cacti es una completa solución para la generación de gráficos en red, diseñada para aprovechar el poder de almacenamiento y la funcionalidad para gráficas que poseen las aplicaciones RRDtool. Esta herramienta, desarrollada en PHP, provee un pooler ágil, plantillas de gráficos avanzadas, múltiples métodos para la recopilación de datos, y manejo de usuarios. Tiene una interfaz de usuario fácil de usar, que resulta conveniente para instalaciones del tamaño de una LAN, así como también para redes complejas con cientos de dispositivo

HowTo: Instalar vsftpd GNU/Linux

sftpd (Very Secure FTP Daemon) es un equipamiento lógico utilizado para implementar servidores de archivos a través del protocolo FTP. Se distingue principalmente porque sus valores predeterminados son muy seguros, y por su sencillez en la configuración, comparado con otras alternativas como ProFTPD, y Wu-ftpd. Actualmente se presume que vsftpd podría ser quizá el servidor FTP más seguro del mundo.

WebSploit Toolkit Version 1.5 Released

WebSploit es un proyecto OpenSource para la búsqueda de vulnerabilidades en sistemas remotos.

Aqui vemos algunas de sus funciones principales:

[+]Autopwn – Used From Metasploit For Scan and Exploit Target Service

[+]wmap – Scan,Crawler Target Used From Metasploit wmap plugin

[+]format infector – inject reverse & bind payload into file format

[+]phpmyadmin – Search Target phpmyadmin login page

[+]lfi – Scan,Bypass local file inclusion Vulnerability & can be bypass some WAF

[+]apache users – search server username directory (if use from apache webserver)

[+]Dir Bruter – brute target directory with wordlist

[+]admin finder – search admin & login page of target

[+]MLITM Attack – Man Left In The Middle, XSS Phishing Attacks

[+]MITM – Man In The Middle Attack

[+]Java Applet Attack – Java Signed Applet Attack

[+]MFOD Attack Vector – Middle Finger Of Doom Attack Vector

[+]USB Infection Attack – Create Executable Backdoor For Infect USB For Windows

The ultimate GUI for aircrack-ng and wireless tools

Hola!

Hoy quiero compartir con vosotros esta GUI de aircrack-ng el cual es bastante interesante para las personas las cuales no le gusta mucho la consola.

En la siguiente web nos podemos descargar la aplicación.

http://code.google.com/p/aircrackgui-m4/

Descargamos el fork de la siguiente manera:

rokitoh@red-orbita:/opt# svn checkout http://aircrackgui-m4.googlecode.com/svn/trunk/ aircrackgui

Instalamos las depdendencias necesarias

libqt4-core version 4.8.0 libqt4-gui version 4.8.0 rokitoh@red-orbita:/opt# sudo apt-get install libqt4-core libqt4-gui

Y ejecutamos la aplicación:

rokitoh@red-orbita:/opt/aircrackgui# ./aircrack-GUI-Start.sh

Yo le estoy echando un vistazo y en los proximos días si tengo tiempo ya publicare algo referente a esta herramienta…

Un saludo, rokitoh!

Instalar aircrack-ng en Debian Squeeze

Instalamos las dependencias,

rokitoh@red-orbita:/ apt-get insall libssl-dev

Descargamos

rokitoh@red-orbita:/ wget http://download.aircrack-ng.org/aircrack-ng-1.1.tar.gz

Descomprimimos

rokitoh@red-orbita:/ tar -zxvf aircrack-ng-1.1.tar.gz

Accedemos a la carpeta

rokitoh@red-orbita:/# cd aircrack-ng-1.1

Compilamos

rokitoh@red-orbita:/home/rokitoh/Desktop/aircrack-ng-1.1# make make -C src all make[1]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src' make -C osdep make[2]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' Building for Linux make[3]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make[3]: `.os.Linux' está actualizado. make[3]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make[2]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o aircrack-ng.o aircrack-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o crypto.o crypto.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o common.o common.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o uniqueiv.o uniqueiv.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o aircrack-ptw-lib.o aircrack-ptw-lib.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude aircrack-ng.o crypto.o common.o uniqueiv.o aircrack-ptw-lib.o sha1-sse2.S -o aircrack-ng -lpthread -lssl -lcrypto gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o airdecap-ng.o airdecap-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude airdecap-ng.o crypto.o common.o -o airdecap-ng -lssl -lcrypto gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o packetforge-ng.o packetforge-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude packetforge-ng.o common.o crypto.o -o packetforge-ng -lssl -lcrypto gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o ivstools.o ivstools.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude ivstools.o common.o crypto.o uniqueiv.o -o ivstools -lssl -lcrypto gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o kstats.o kstats.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude kstats.o -o kstats gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o makeivs-ng.o makeivs-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude makeivs-ng.o common.o uniqueiv.o -o makeivs-ng gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o airdecloak-ng.o airdecloak-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude airdecloak-ng.o common.o osdep/radiotap/radiotap-parser.o -o airdecloak-ng gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o aireplay-ng.o aireplay-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude aireplay-ng.o common.o crypto.o -o aireplay-ng -Losdep -losdep -lssl -lcrypto gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o airodump-ng.o airodump-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude airodump-ng.o common.o crypto.o uniqueiv.o -o airodump-ng -Losdep -losdep -lssl -lcrypto -lpthread gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o airserv-ng.o airserv-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude airserv-ng.o common.o -o airserv-ng -Losdep -losdep gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o airtun-ng.o airtun-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude airtun-ng.o common.o crypto.o -o airtun-ng -Losdep -losdep -lssl -lcrypto gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o airbase-ng.o airbase-ng.c gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude airbase-ng.o common.o crypto.o -o airbase-ng -Losdep -losdep -lssl -lcrypto -lpthread

Instalamos

rokitoh@red-orbita:/home/rokitoh/Desktop/aircrack-ng-1.1# make install make -C src install make[1]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src' make -C osdep make[2]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' Building for Linux make[3]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make[3]: `.os.Linux' está actualizado. make[3]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make[2]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make -C osdep install make[2]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' Building for Linux make[3]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make[3]: `.os.Linux' está actualizado. make[3]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' make[2]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src/osdep' install -d /usr/local/bin install -m 755 aircrack-ng airdecap-ng packetforge-ng ivstools kstats makeivs-ng airdecloak-ng /usr/local/bin install -d /usr/local/sbin install -m 755 aireplay-ng airodump-ng airserv-ng airtun-ng airbase-ng /usr/local/sbin make[1]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/src' make -C scripts install make[1]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/scripts' install -m 755 airmon-ng airdriver-ng airodump-ng-oui-update /usr/local/sbin make[1]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/scripts' make -C manpages install make[1]: se ingresa al directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/manpages' rm -f /usr/local/man/man1/aircrack-ng.1 rm -f /usr/local/man/man1/airdecap-ng.1 rm -f /usr/local/man/man1/airdriver-ng.1 rm -f /usr/local/man/man1/aireplay-ng.1 rm -f /usr/local/man/man1/airmon-ng.1 rm -f /usr/local/man/man1/airodump-ng.1 rm -f /usr/local/man/man1/airserv-ng.1 rm -f /usr/local/man/man1/airtun-ng.1 rm -f /usr/local/man/man1/ivstools.1 rm -f /usr/local/man/man1/kstats.1 rm -f /usr/local/man/man1/makeivs-ng.1 rm -f /usr/local/man/man1/airbase-ng.1 rm -f /usr/local/man/man1/packetforge-ng.1 rm -f /usr/local/man/man1/airdecloak-ng.1 rm -f /usr/local/man/man1/airolib-ng.1 rm -f /usr/local/man/man1/wesside-ng.1 rm -f /usr/local/man/man1/tkiptun-ng.1 rm -f /usr/local/man/man1/buddy-ng.1 rm -f /usr/local/man/man1/easside-ng.1 install -d /usr/local/man/man1 install -m 644 aircrack-ng.1 airdecap-ng.1 airdriver-ng.1 aireplay-ng.1 airmon-ng.1 airodump-ng.1 airserv-ng.1 airtun-ng.1 ivstools.1 kstats.1 makeivs-ng.1 airbase-ng.1 packetforge-ng.1 airdecloak-ng.1 /usr/local/man/man1 make[1]: se sale del directorio `/home/rokitoh/Desktop/aircrack-ng-1.1/manpages' [*] Run 'airodump-ng-oui-update' as root (or with sudo) to install or update Airodump-ng OUI file (Internet connection required).

Listo instalado!

Un saludo, rokitoh!!

Instalar HP Desktjet 3050 en GNU/Linux

Descargamos los Drivers de http://sourceforge.net/

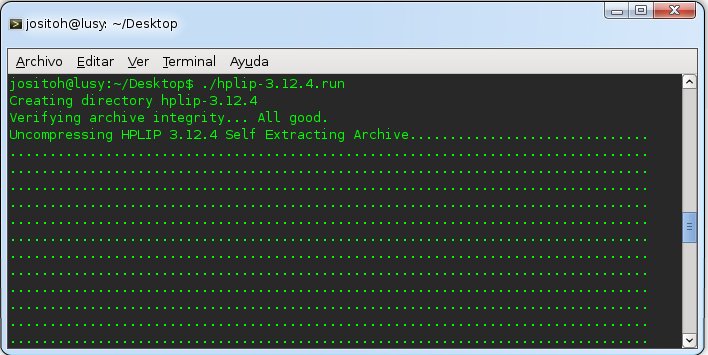

wget http://sourceforge.net/projects/hplip/files/hplip/3.12.4/hplip-3.12.4.run

Una vez descargado le damos permisos de ejecución.

chmod u+x hplip-3.12.4.run

Y a continuación ejecutamos el script.

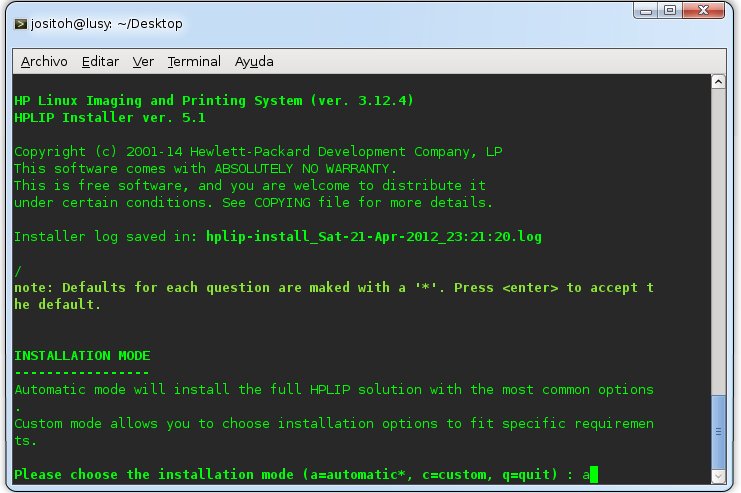

Seleccionamos la opción que mejor nos convenga, en mi caso automático.

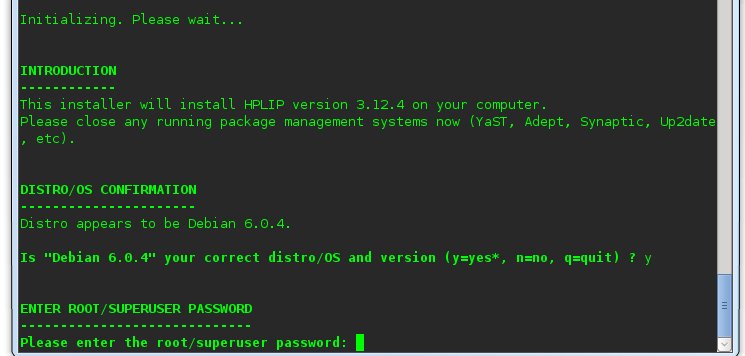

Nos pregunta si estamos usando Debian… Si…la respuesta en si! y nos identificamos con las password de root

Presionamos Enter para continuar!

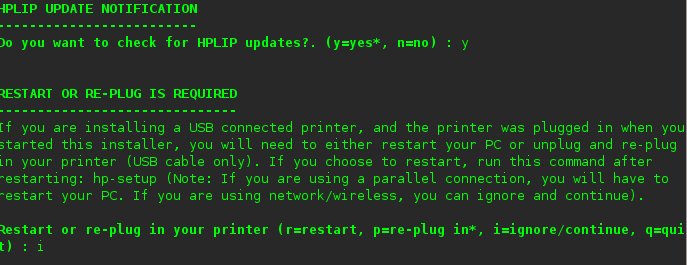

Después sale una pantalla la cual nos dice que le faltan dependencias.. las intenta resolver y en teoría las resuelve, si no te tocara instalarlas a ti!

Después de resolver todas las dependencias nos pregunta lo siguiente, le damos a actualizar y a continuar

Posteriormente a esto aparece un asistente de configuración el cual se puede mediante USB o Wireless. esos pantallazos no los voy a poner para no hacer esto mas largo. pero no tiene perdida ninguna, es Siguiente, Siguiente y Siguiente!

Un saludo! imprimir mucho! xD

JonDo – Navegar anonimamente con VPN en GNU/Linux

Ante todo, hay que tener claro que el anonimato 100% fiable en internet, no existe. Aún así, con diversos programas puedes ¨camuflarte¨ en un porcentaje bastante elevado.

Por eso hoy vamos hablar de JonDo

¿Que es JonDo?

JonDo (conocido anteriormente comoJAP) es un cliente VPN escrito en Java que enruta los datos a través de la red de JonDo. Lamentablemente, el hecho de estar basado en Java significa que la aplicación está un tanto inflada. Sin embargo, JonDo tiene una interfaz atractiva y fácil de usar, que compensa el abultado consumo de memoria y que muestra un montón de información visual sobre tu conexión a la red JonDo. El estar basado en Java implica que es verdaderamente multi-plataforma. El servicio gratuito ofrece velocidades de entre 30-50 kbit/s y ancho de banda ilimitado. La opción de pago ofrece muchas más opciones, como mayor velocidad, acceso a todos los puertos y soporte para SOCKS5. El grupo JonDonym suministra un perfil gratuito de navegación para Firefox llamadoJonDoFox. Está preconfigurado para colocarse en anonimato alto y destacan sus muchos extras, como No-Script, CS Lite y AdBlock Plus.

La verdad… que la velocidad es una… verdadera mierda… estoy probando otros servicios VPN el cual tenga mayor velocidad y buena seguridad. si alguien conoce otro servicio para GNU/Linux gratuito pues que lo diga abajo para echarle un ojo.

Matar procesos zombies o defunct en GNU/Linux

En sistemas operativos Unix, un proceso zombie o «defunct» (difunto) es un proceso que ha completado su ejecución pero aún tiene una entrada en la tabla de procesos, permitiendo al proceso que lo ha creado leer el estado de su salida. Metafóricamente, el proceso hijo ha muerto pero su «alma» aún no ha sido recogida.

Cuando un proceso acaba, toda su memoria y recursos asociados a él se desreferencian, para que puedan ser usados por otros procesos. De todas formas, la entrada del proceso en la tabla de procesos aún permanece. Al padre se le envía una señal SIGCHLD indicando que el proceso ha muerto; el manejador para esta señal será típicamente ejecutar la llamada al sistema wait, que lee el estado de salida y borra al zombie. El ID del proceso zombie y la entrada en la tabla de procesos pueden volver a usarse.

Para listar los procesos zombies ejecutamos lo siguiente:

rokitoh@red-orbita:~$ ps -A -ostat,ppid,pid,cmd | grep -e ‘^[Zz]’

Zl 1 3293 [rhythmbox] <defunct>

Una vez listado y verificado que es el proceso el cual queremos matar tecleamos lo siguiente:

kill -HUP `ps -A -ostat,ppid,pid,cmd | grep -e ‘^[Zz]’ | awk ‘{print $2}’`

Bloquear y desbloquear usuarios en Unix y GNU/Linux

A veces por ciertos motivos tenemos que bloquear una cuenta temporalmente.

GNU/Linux

Para bloquearlo debemos ejecutar:

usermod -L rokitoh

Para desbloquearlo ejecutamos:

usermod -U rokitoh

HP UX

Para bloquearlo debemos ejecutar:

/usr/lbin/modprpw -l -m alock=YES rokitoh

Para desbloquearlo ejecutamos:

/usr/lbin/modprpw -l -m alock=NO rokitoh

Ami el otro día no se porque…así no se me desbloqueaba un usuario y tuve que realizar lo siguiente:

/usr/lbin/modprpw -k -l rokitoh

/usr/lbin/modprpw -v -l rokitoh

Solaris

Para bloquearlo debemos ejecutar:

faillog -r -u rokitoh

o

passwd -l rokitoh

Para desbloquearlo ejecutamos:

passwd -u username

BSD

Para bloquearlo debemos ejecutar:

pw lock rokitoh

Para desbloquearlo ejecutamos:

pw unlock rokitoh

un saludo, rokitoh!