En el siguiente articulo será el primero de una serie de artículos sobre la implementación de Azure Sentinel.

¿Qué es Azure Sentinel?

Microsoft Azure Sentinel es una solución de administración de eventos de información de seguridad (SIEM) y respuesta automatizada de orquestación de seguridad (SOAR) que es escalable y nativa de la nube. Azure Sentinel ofrece análisis de seguridad inteligente e inteligencia frente a amenazas en toda la empresa, de forma que proporciona una única solución para la detección de alertas, la visibilidad de amenazas, la búsqueda proactiva y la respuesta a amenazas.

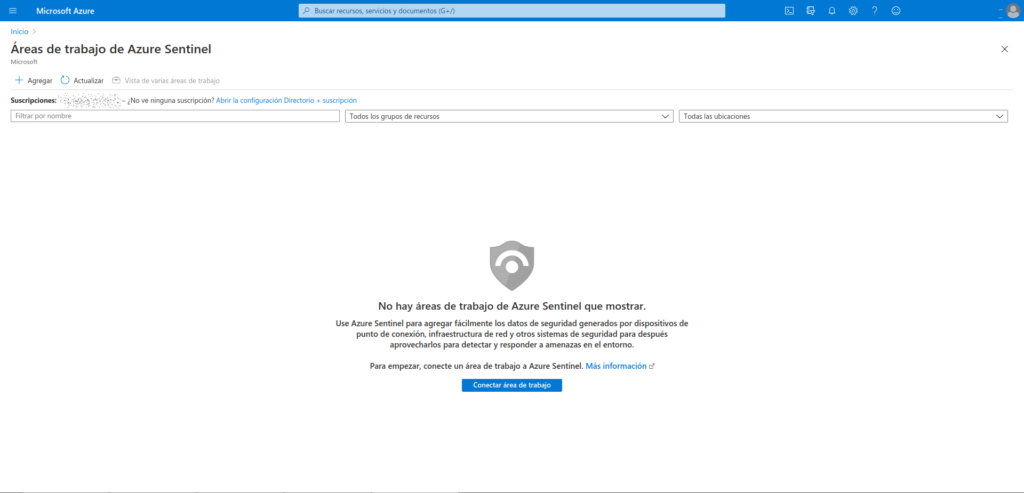

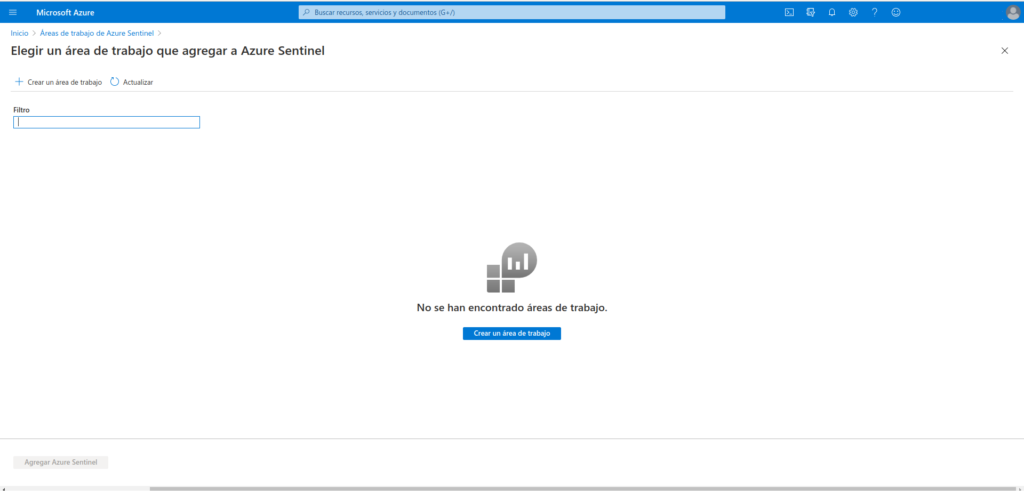

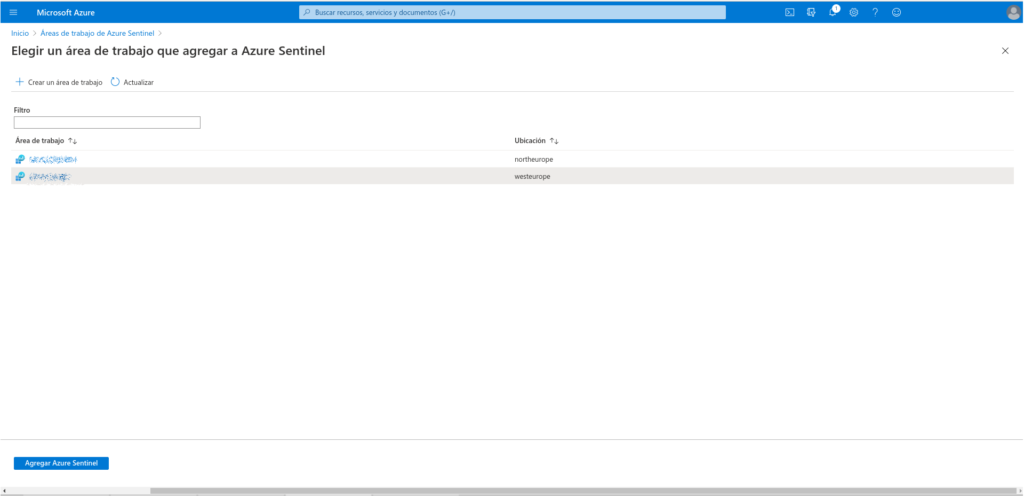

En primer lugar, debemos crear un workspace el Logs Analytics y este conectarlo a Azure Sentinel.

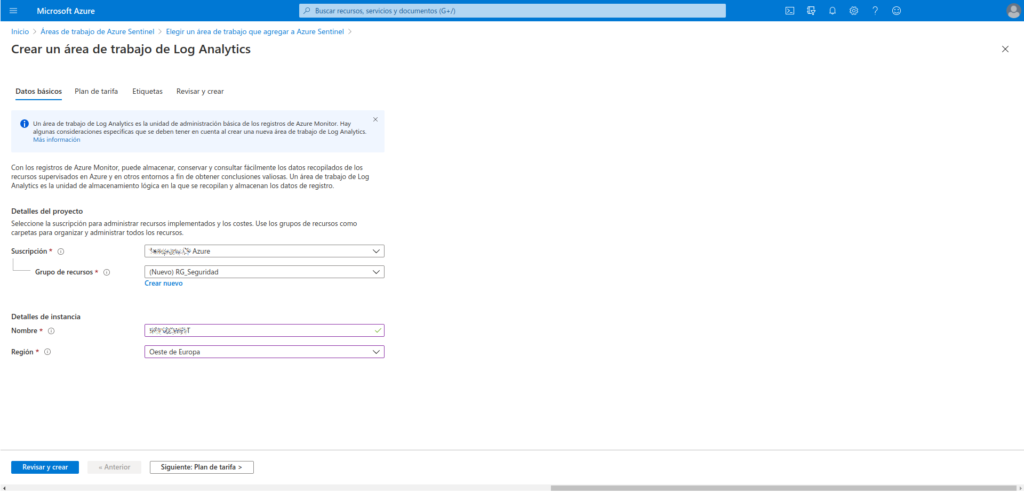

Creamos un Grupo de recursos, configuramos un nombre y lo asignamos a la región correspondiente

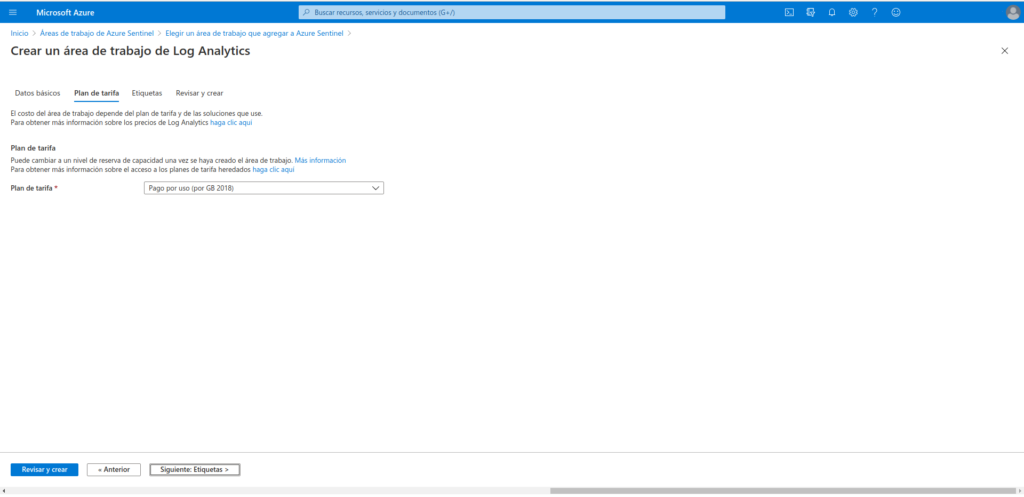

Configuramos el Plan

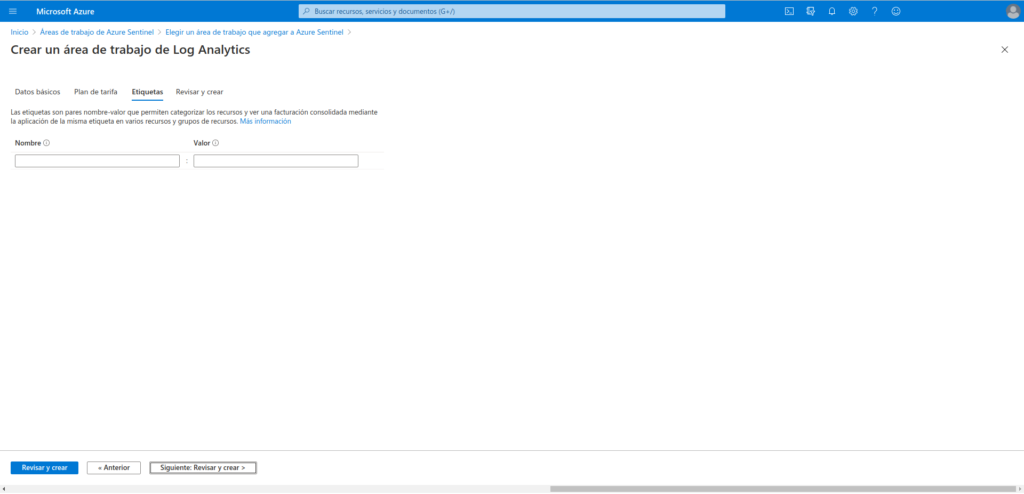

En caso de que queramos categorizar el area de trabajo le asignamos un TAG

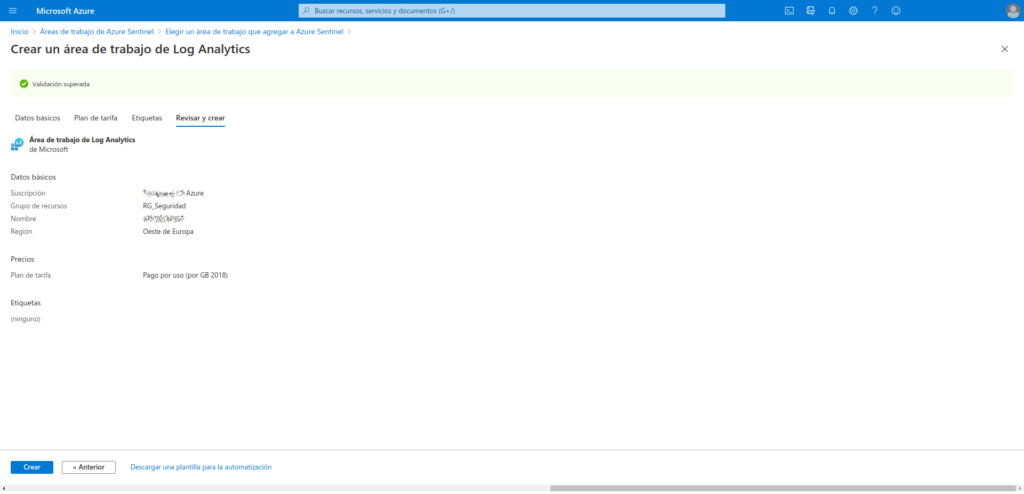

Creamos el área de trabajo

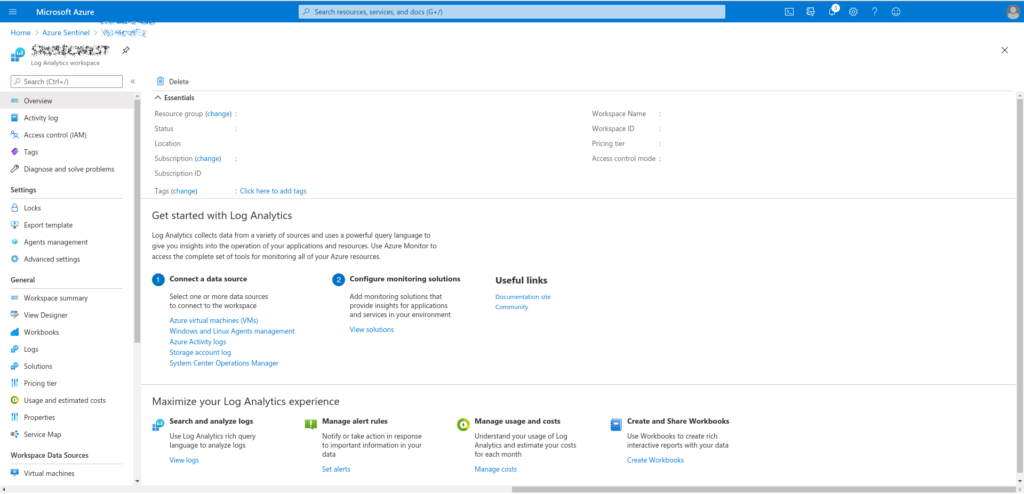

Finalmente ya comprobamos que que se a creado el área de trabajo

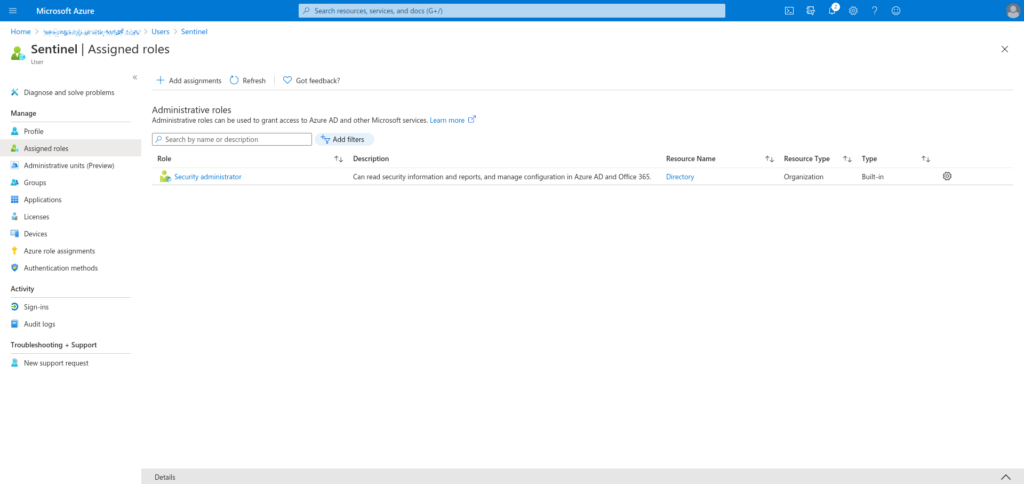

Antes de realizar las conexiones debemos crear un usuario con el rol de Security Administrator o Global Administrator

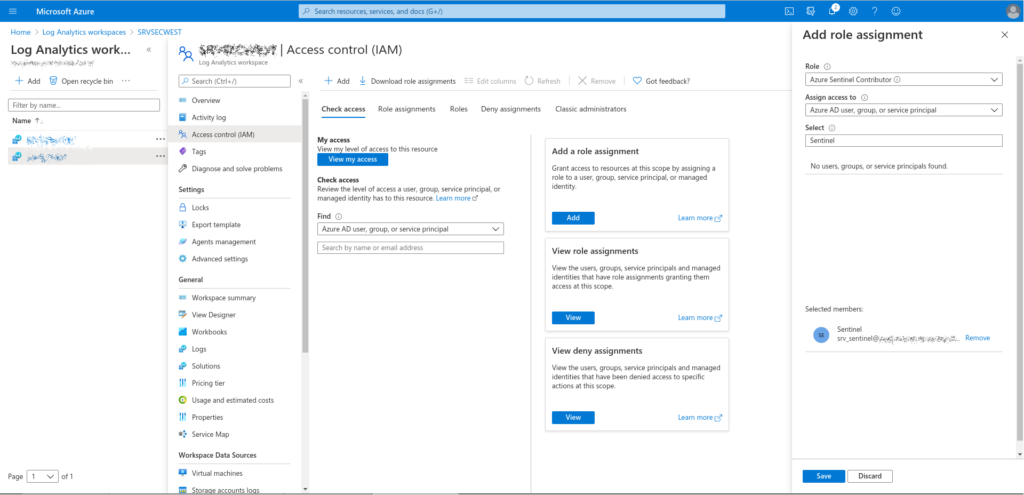

Tras crear el usuario vamos a Log Analystics workspaces > Seleccionamos nuestro Workspace creado anteriormente > Access Control (IAM) > Add a role assigment

Buscamos el usuario generado anteriormente y lo agregamos los permisos de: Azure Sentinel Contributor y Contributor

Una vez tengamos configurado el Workspace tenemos que empezar a configurar los diferentes servicios y eventos de windows para obtener información y analizarlos. .

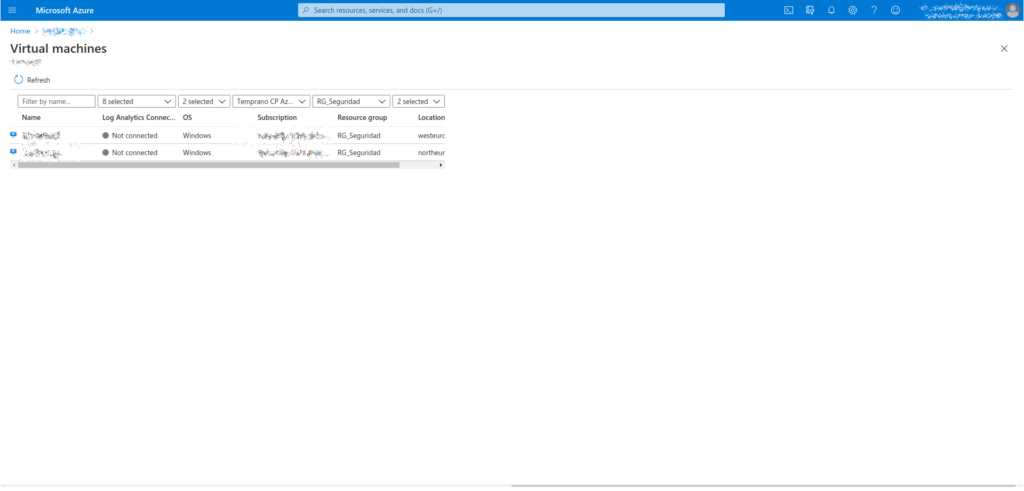

Para ello nos vamos a Azure Sentinel > Seleccionamos nuestro workspace > Settings > Workspace settings > presionamos sobre: Azure virtual machines (VMs)

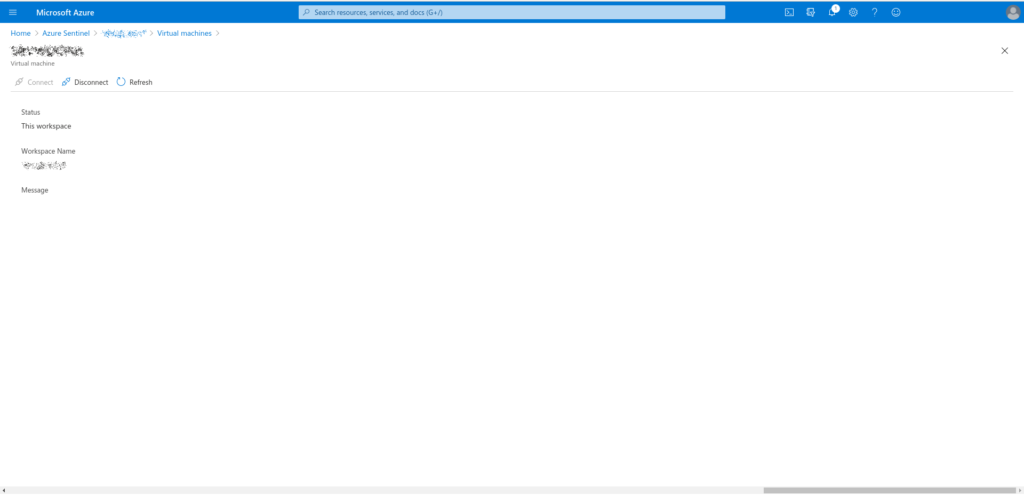

Seleccionamos la maquina virtual que queremos configurar el agente

Presionamos a Connect

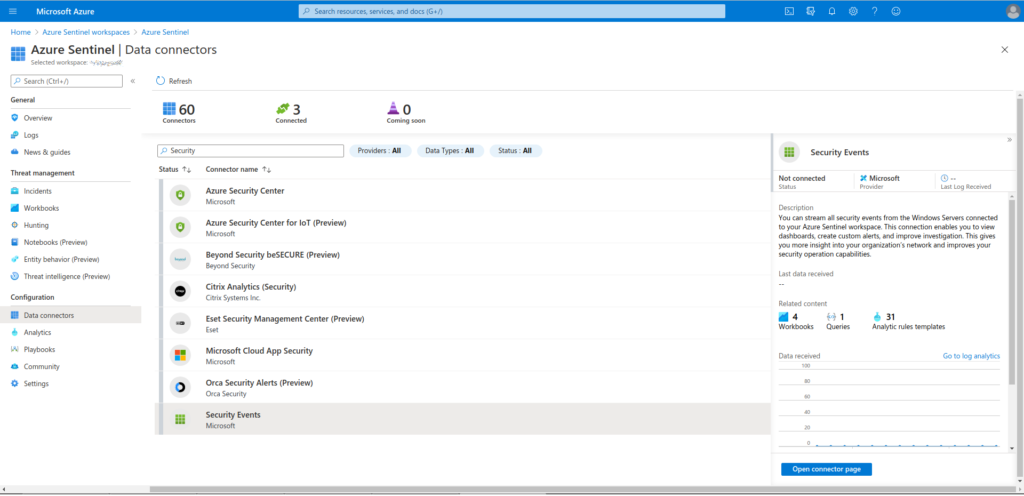

Data connections

Para incorporar Azure Sentinel, primero debe conectarse a sus orígenes de seguridad. Azure Sentinel llega con varios conectores para soluciones de Microsoft que están disponibles inmediatamente y proporcionan integración en tiempo real; por ejemplo, para soluciones de Microsoft Threat Protection y orígenes de Microsoft 365, como Office 365, Azure AD, Azure ATP y Microsoft Cloud App Security, entre muchos otros. Además, hay conectores integrados al amplio ecosistema de seguridad para soluciones que no son de Microsoft. También puede usar el formato de evento común, Syslog o las API de REST para conectar los orígenes de datos con Azure Sentinel.

El primer conector que vamos a implementar es Security Events

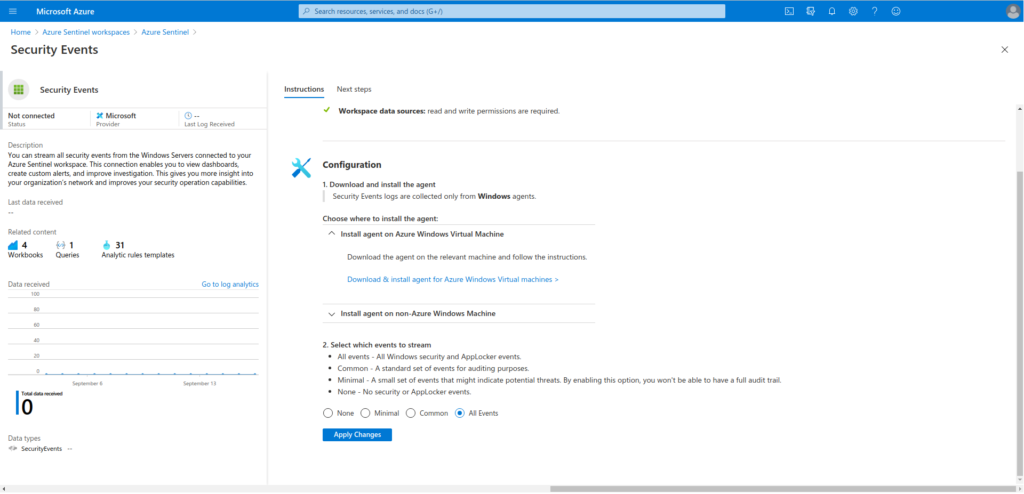

Para configurar este u otros Data connections que nos ofrece Azure Sentinelnos tenemos que ir: Azure sentinel > seleccionamos nuestro workspace > Data connections > Security Events > Open Connector Page

Dentro de la configuración debemos seleccionar All Events

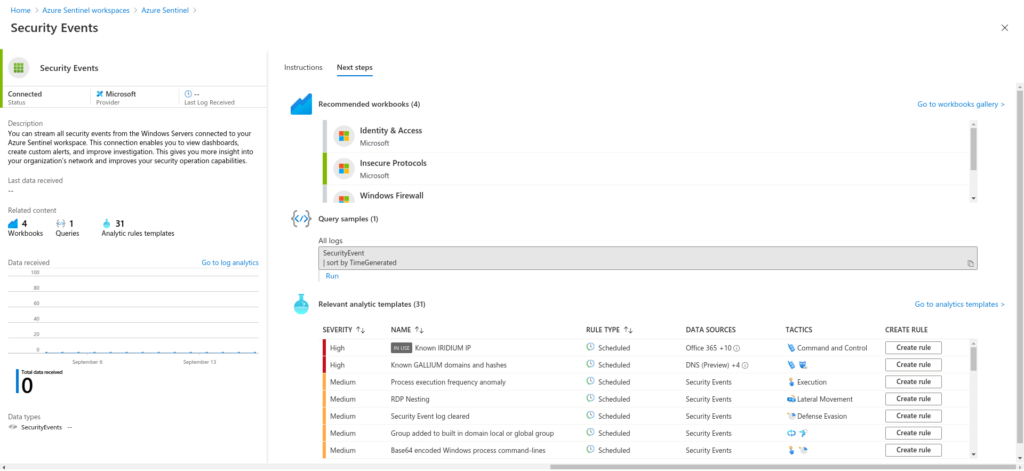

A continuación nos vamos a Next sleps e implementamos los diferentes workbooks y analystic rules

¿Para que sirve analystic Rules?

Para reducir el ruido y minimizar el número de alertas que tiene que revisar e investigar, Azure Sentinel usa análisis para correlacionar las alertas con los incidentes. Los incidentes son grupos de alertas relacionadas que, juntas, crean una posible amenaza procesable que se puede investigar y resolver.

Para poder obtener mayor información de los eventos procedemos a instalar en cada uno de las maquinas Sysmon

¿Que es Sysmon?

System Monitor ( Sysmon ) es un servicio del sistema de Windows y un controlador de dispositivo que, una vez instalado en un sistema, permanece residente en todos los reinicios del sistema para monitorear y registrar la actividad del sistema en el registro de eventos de Windows. Proporciona información detallada sobre creaciones de procesos, conexiones de red y cambios en el tiempo de creación de archivos. Al recopilar los eventos que genera utilizando Windows Event Collection o los agentes SIEM y luego analizarlos, puede identificar actividades maliciosas o anómalas y comprender cómo operan los intrusos y el malware en su red.

Para descargar Sysmon accedemos a la pagina oficial de Microsft https://docs.microsoft.com/es-es/sysinternals/downloads/sysmon

Agregamos el fichero sysmon.xml de configuración en la carpeta (Configuración obtenida de: https://github.com/Hestat/ossec-sysmon)

Instalamos Sysmon

cd 'C:\Program Files (x86)\Sysmon\'

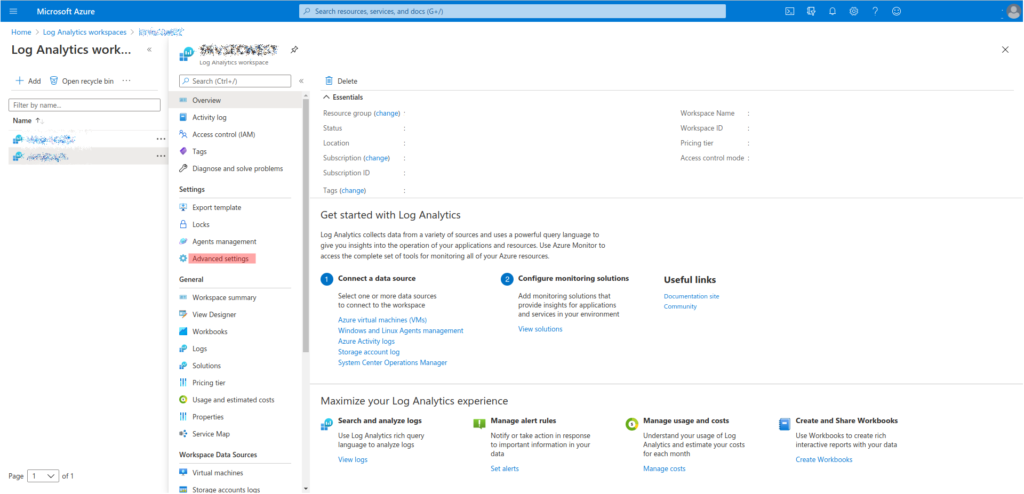

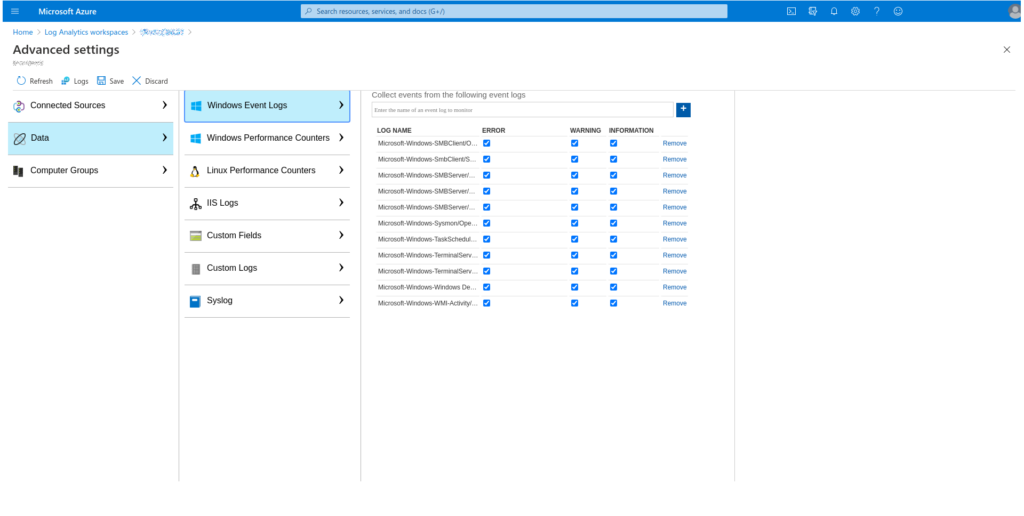

.\Sysmon64.exe -accepteula -i sysmon.xmlTras la configuración de Sysmon debemos ir a Log Analytics workspace > seleccionamos nuestro workspace > advanced settings

Presionamos sobre la pestaña Data > Windows Event Logs y agregamos los eventos que consideremos necesarios.

En mi caso añadí los siguientes eventos:

Microsoft-Windows-Sysmon/Operational

Microsoft-Windows-Windows Defender/Operational

Microsoft-Windows-TerminalServices-LocalSessionManager/Operational

Microsoft-Windows-SMBServer/Operational

Microsoft-Windows-SMBServer/Connectivity

Microsoft-Windows-SMBClient/Operational

Microsoft-Windows-SmbClient/Connectivity

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Microsoft-Windows-TaskScheduler/Operational

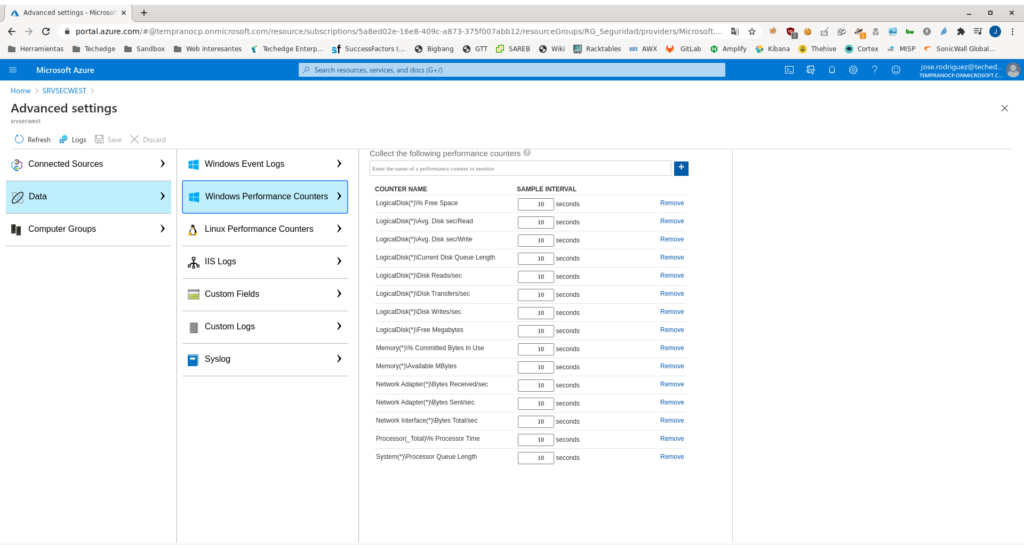

De la misma forma, configuramos para obtener el rendimiento

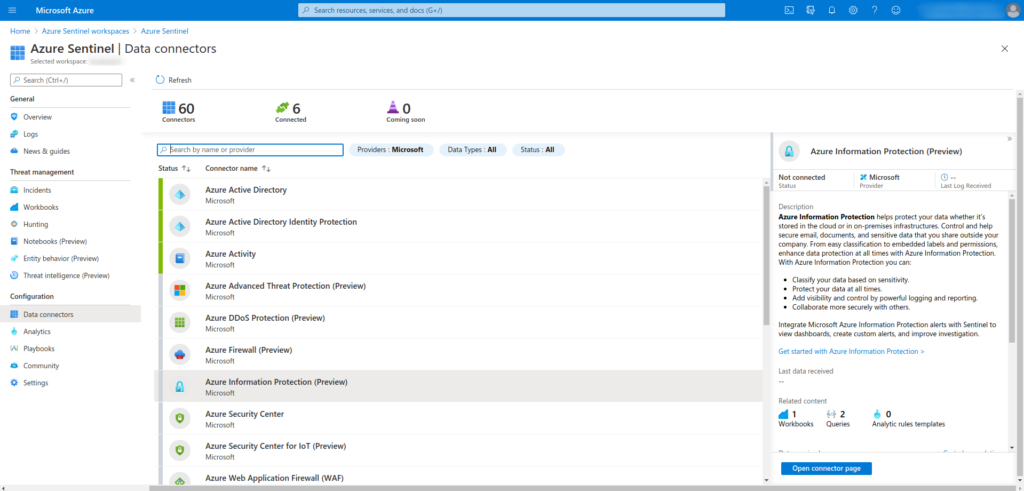

Por ultimo vamos a diferentes Data connections, para ello nos vamos a Azure Sentinel > seleccionamos nuestro workspace > Data connections.

Para no alargar excesivamente esta entrada no voy a poner cada uno de los Data connections que he configurado, dado que es exactamente igual que el que hemos realizado anteriormente (Security Events)

En mi caso he configurado los siguientes dado las características de mi infraestructura:

Azure Active Directory

Azure Active Directory Identity Protection

Azure Activity

Azure Information Protection (Preview)

Azure Web Application Firewall (WAF)

DNS (Preview)

Office 365

Security Events

Windows Firewall

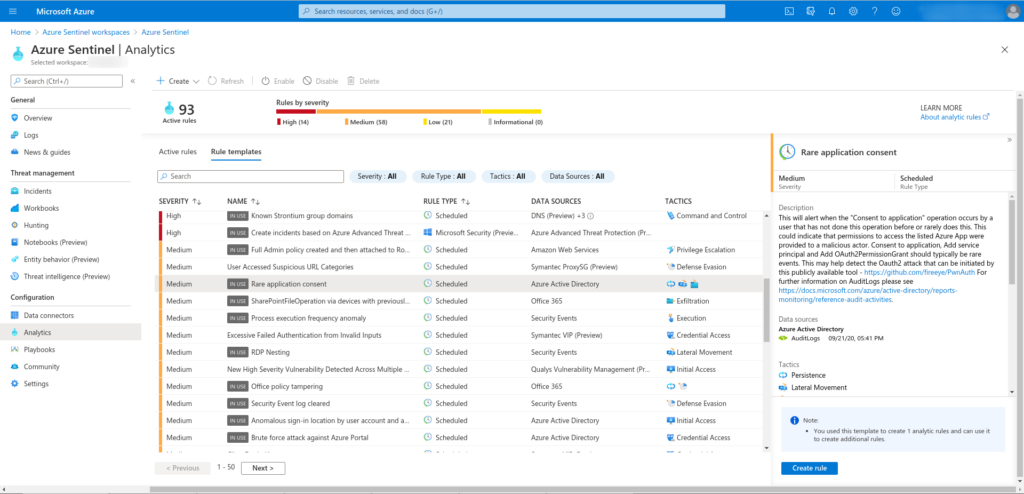

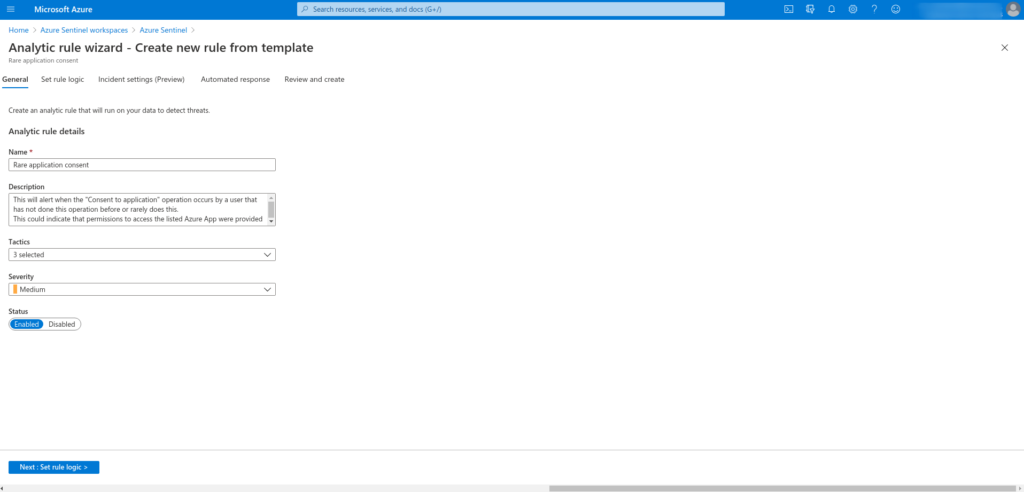

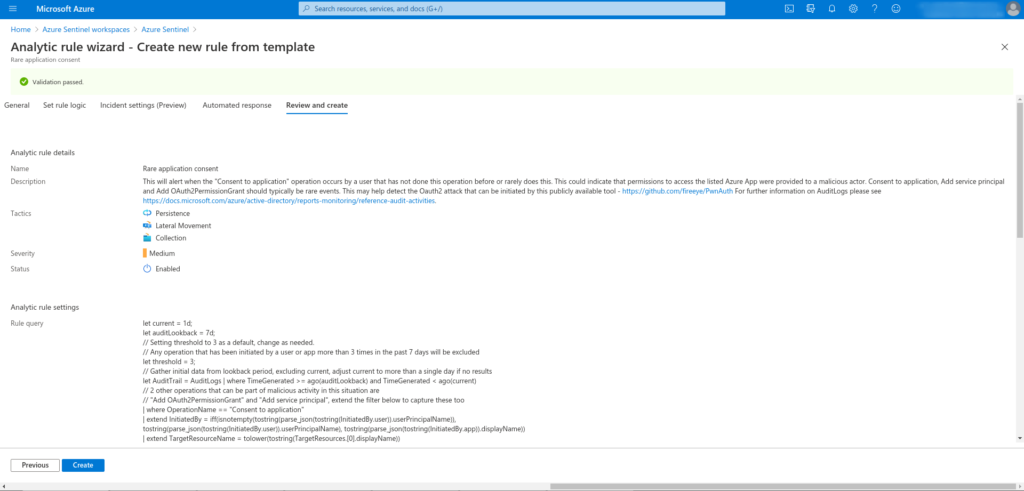

De la misma forma que los Data connections configuramos las Analytics rules, en esta entrada configuramos las que ya vienen pre-configuramos. para ello nos vamos a: Azure sentinel > seleccionamos nuestro nuestro workspace > Analytics > Rule templates

Seleccionamos la regla que queramos configurar > Create rule

Se nos abre el asistente de configuración de la regla en donde la primera pantalla podemos ver el nombre, descripción, caracterización y severidad. Lo dejamos por defecto

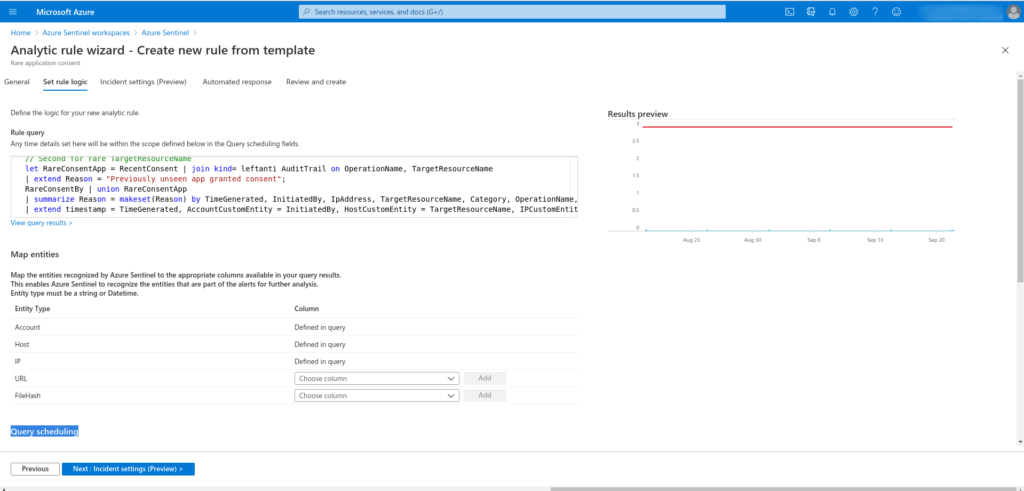

En la siguiente pantalla podemos ver la query que lanza y nos permite en caso de querer modificarla para adaptarse a nuestra a nuestras circunstancias.

De la misma forma podemos configurar cuando queremos que se programe la consulta

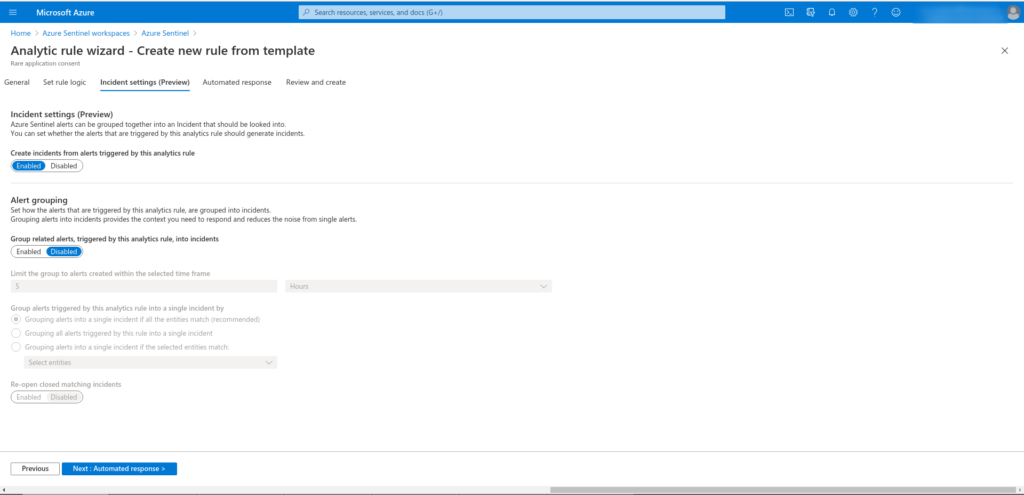

En la siguiente pantalla podemos configurar como agrupar las alertas, en mi caso lo he dejado por defecto

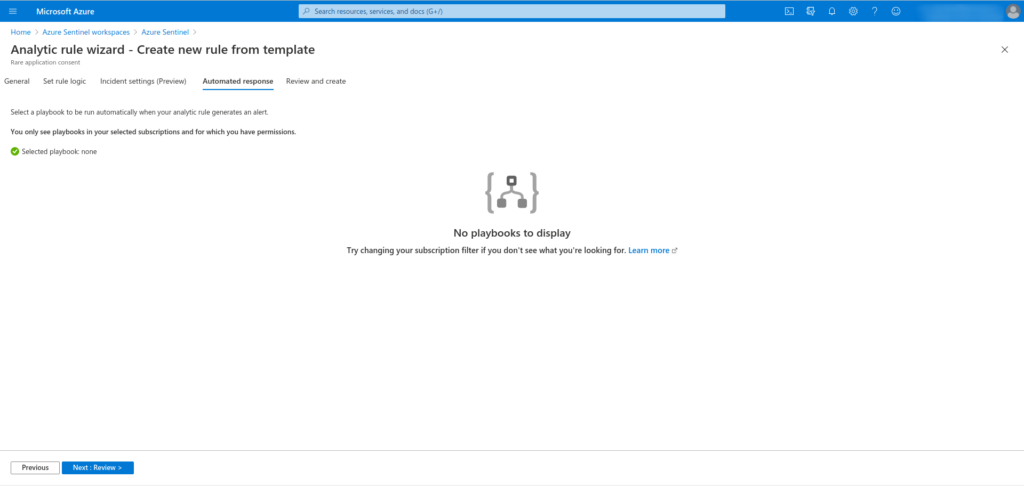

El penúltimo punto con el cual nos encontramos el Active Response, el cual nos permite agregar un paybook. En futuras entradas entraremos mas en detalle en este punto.

Por ultimo, creamos la regla.

En los siguientes post hablaremos de como crear nuestras propias Analytics rules, implementación att&ck entre otras muchas cosas.

:wq!

Una respuesta a “Instalación y configuración de Azure Sentinel”