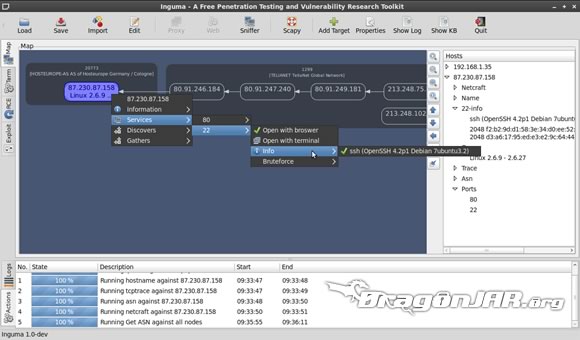

Después de varios años sin ninguna actualización, Inguna, la herramienta gratuita para realizar Pent Testin ha vuelto y pisando fuerte.

Hacking

Después de varios años sin ninguna actualización, Inguna, la herramienta gratuita para realizar Pent Testin ha vuelto y pisando fuerte.

En Blackploit han publicado un vídeo tutorial muy interesante realizado por José Antonio Pérez (Japtron) donde nos enseña como obtener una sesión en Windows 7 y como escalar privilegios para llegar a usuario System.

Blog de José Antonio Pérez (Japtron) http://exploitsandsecurity.blogspot.com/

[youtube=http://www.youtube.com/watch?v=F36Qgn_cAVo&feature=player_embedded]

Visto en: http://blackploit.blogspot.com/

Thomas Roth, un consultor de seguridad informática con sede en Colonia, Alemania, ha demostrado que puede introducirse en las redes protegidas con WPA-PSK (uno de los cifrados más seguros) con un software especial que él mismo ha programado y que permite ejecutarse en equipos basados en la nube de Amazon (Amazon’s cloud).

Thomas Roth, un consultor de seguridad informática con sede en Colonia, Alemania, ha demostrado que puede introducirse en las redes protegidas con WPA-PSK (uno de los cifrados más seguros) con un software especial que él mismo ha programado y que permite ejecutarse en equipos basados en la nube de Amazon (Amazon’s cloud).

Este software es capaz de testear 400.000 contraseñas por segundo gracias al gran poder computacional que le otorga la red de ordenadores de Amazon.

Este descubrimiento, deja en entredicho la supuesta seguridad al usar este tipo de cifrados en nuestras redes Wi-Fi caseras y de las pequeñas y medianas empresas.

No olvidemos, que la forma de crackear una red de este tipo, es mediante diccionario o fuerza bruta, ya sea TKIP o AES, el método es el mismo, ya que una clave (Pre-Shared-Key) codifica todos los datos. Y si se sabe la clave, se descodifican los datos.

Os dejo un manual publicado en http://www.metasploiter.com/ muy interesante.

Bienvenidos de Nuevo un mi blog. In this Ocasión os dejo regalito Por Partida triple: explotación de las herramientas de WMI, escalada de keylogger y Privilegios de meterpreter.

Espero Que os Guste;)

[youtube=http://www.youtube.com/watch?feature=player_embedded&v=Yvm_YBG0VZU]

Visto en: metasploiter

El desarrollador de PS3 kakaroto acaba de presentar el que será el primer custom firmware para PS3 con el que se podrá, entre otros, cargar homebrew para la consola de Sony desde el menú principal de la misma. De momento se trata de una versión inicial que permite la carga de paquetes homebrew PKG de manera sencilla. Sólo hay que realizar unas pequeñas modificaciones a través de línea de comando sobre el firmware original que quieras instalar y listo. La scene de PS3 ha despegado finalmente.

El primer custom firmware para PS3 ha sido realizado por Kakaroto, la instalación es realmente sencilla -necesario un sistema Mac o Linux para modificar el firmware oficial- y posteriormente actualizar desde un pendrive la consola.

Múltiples combinaciones servidas por un mismo usuario ha servido para tener acceso como root a la consola PS3.

Múltiples combinaciones servidas por un mismo usuario ha servido para tener acceso como root a la consola PS3.

GeoHot, conocido autor del Jailbreak para iOS de Apple ha querido estrenarse como “hacker” en el mundillo de las consolas y más en concreto en el de PlayStation 3.

De momento no sirve para mucho, pero dentro de muy poco podrá llegar a usarse mediante un software o aplicación que pondrán a descarga.

George Hotz ha querido compartir esto mediante su página oficial en la que pega todo el códifo completo y es el siguiente:

erk: C0 CE FE 84 C2 27 F7 5B D0 7A 7E B8 46 50 9F 93 B2 38 E7 70 DA CB 9F F4 A3 88 F8 12 48 2B E2 1B

riv: 47 EE 74 54 E4 77 4C C9 B8 96 0C 7B 59 F4 C1 4D

pub: C2 D4 AA F3 19 35 50 19 AF 99 D4 4E 2B 58 CA 29 25 2C 89 12 3D 11 D6 21 8F 40 B1 38 CA B2 9B 71 01 F3 AE B7 2A 97 50 19

R: 80 6E 07 8F A1 52 97 90 CE 1A AE 02 BA DD 6F AA A6 AF 74 17

n: E1 3A 7E BC 3A CC EB 1C B5 6C C8 60 FC AB DB 6A 04 8C 55 E1

K: BA 90 55 91 68 61 B9 77 ED CB ED 92 00 50 92 F6 6C 7A 3D 8D

Da: C5 B2 BF A1 A4 13 DD 16 F2 6D 31 C0 F2 ED 47 20 DC FB 06 70.

Bienvenidos de nuevo a metasploiter. En esta ocasión os dejo un vídeo de como utilizar el exploit de IE. Ayer mismo hubo un update de dicho exploit por parte del equipo de Metasploit por lo que me pareció importante explicar este importante exploit de browser.

Válido contra cualuquier SO windows (XP,Vista, 7…)

Sin más os dejo con el vídeo y si necesitais cualquier cosa ya sabéis que no teneis más que comentarlo para que os intente ayudar.

[youtube=http://www.youtube.com/watch?v=-65lXjd973Q&feature=player_embedded]

Fuente: http://metasploiter.blogspot.com/

La Play Station 3 de Sony ha sido pirateada, después de que un grupo dehackersexpertos en hardware descubriera las claves de la criptografía que la protegía.

La noticia, que ha visto la luz en el Chaos Communication Congress de Berlín, del que os informábamos ayer, la protagonizanun grupo de hackers conocido como fail0verflow, que han explicado todo el proceso que han seguido para lograr el pirateo del aparato de Sony.

Los autores afirman que al descifrar la criptografía secreta que emplea Sony, pudieron modificar su código para poder trabajar con Linux en la PS3,y además, aclaran que lo han logrado de tal forma que su método es efectivo indistintamente de la versión del firmware que la consola tenga instalada.

Esto supone un importante avance, ya que los anteriores descubrimientos para poder utilizar un sistema operativo de código abierto en una consola de videojuegos dependían de cada firmware, y además, implicaban que el usuario tuviera que emplear un dongle USB.